Faire évoluer son entreprise afin qu’elle soit alignée sur l’utilisation de services à consommer à la demande semble être inéluctable, quoique chaque entreprise soit libre de dérouler son calendrier, et de choisir les services qui lui sembleront les plus favorables à déplacer partiellement ou totalement vers le nuage (messagerie, fichiers, applications, etc.).

Devenez une entreprise Cloud-Ready – L’authentification des utilisateurs

Toutefois, à moins de vouloir réaliser cette migration d’une façon digne du « big bang », et quelle que soit la nature du service que vous déplacerez dans le Cloud et quelle que soit la forme de contractualisation que vous choisirez (PaaS, IaaS, SaaS), vous aurez trois challenges à relever.

-

Mettre en œuvre une stratégie d’authentification unique de type WebSSO/LDAP. Mais entre SAML, OpenID, OAuth, que choisir ?

-

Adapter votre modèle de données de manière à pouvoir y connecter de nouvelles formes de services, en trois couches : DAL (Data Access Layer), BLL (Business Logic Layer), et IHM (Interface Homme-Machine ou Presentation Layer)

-

Déterminer le modèle de gestion de périphériques nomades le plus adapté à la stratégie de l’entreprise : BYOD (Bring Your Own Device), CYOD (Choose Your Own Device), ou COPE (Corporate Owned, Personally Enabled)

Concentrons-nous ce mois-ci sur le premier challenge : La stratégie d’authentification unique. Pour vos utilisateurs internes, la stratégie d’authentification unique pour consommer des services Internet ne pose généralement pas de grandes difficultés si vous disposez déjà d’Active Directory. L’implémentation d’ADFS (Active Directory Federation Services) devrait correctement couvrir la plupart des scénarios.

Par contre, dans la situation inverse, l’utilisation de services de fédération d’identité sur Internet pour des utilisateurs externes pose de nombreuses problématiques pour lesquelles ADFS n’est pas forcément la solution la plus adaptée.

L’identité : un mot pour désigner trois éléments différents

Sous l’appellation générique identité, on regroupe en fait trois éléments totalement différents :

- L’authentification, le service qui identifie un utilisateur unique particulier (le « visiteur unique » traqué par les sites web).

- L’identification, qui fait correspondre à ce visiteur unique des informations certifiées (« crédentiels ») qui diffèrent en fonction du service considéré (un service de santé fera correspondre le numéro de sécurité sociale et une banque le numéro de compte bancaire) et le caractérisent de manière unique.

- Le profil, qui rassemble un ensemble d’éléments d’information (description, préférences, comportement,…) rattaché à un individu particulier.

L’authentification sert essentiellement aux sites web afin :

- De réaliser le suivi d’audience.

- De constituer des historiques des visites et comportement des utilisateurs à des fins d’analyse et d’optimisation marketing.

- De conserver des informations réutilisables sur l’internaute (par exemple dernière page vue ou thématiques explorées dans le site).

Des mécanismes tels que les cookies ou le suivi des adresses IP ou des combinaisons de plusieurs de ces mécanismes remplissent ce rôle. Cela permet de reconnaître l’utilisateur sans le solliciter activement pour s’identifier. Par exemple, les sites à caractère érotique (où il est rare que l’on laisse son identité) mettent ainsi en œuvre des fonctions de personnalisation avancées sans identification.

L’identification est à la base de la capacité à réaliser des transactions qui mettent en œuvre des notions de responsabilité, de cohérence des données, et de criticité des implications (e-commerce, transactions financières, accès à des informations personnelles ou confidentielles,…). L’identification possède une double face :

- Pour le service tiers : avoir la certitude que l’utilisateur réalisant des transactions est bien celui qu’il affirme être.

- Pour l’utilisateur final : avoir la certitude que son identité n’est pas utilisée à son insu que cela soit dans un service qu’il utilise ou bien dans un service dont il n’a pas connaissance.

Pour terminer, le profil est lié à l’ensemble des éléments explicites et implicites qui sont collectés, stockés et rendus exploitables (qui sont déjà importants et ne feront que croître). Cette problématique est certes liée à l’identité mais elle va au-delà avec d’autres notions comme le contrôle de la confidentialité, le droit d’accès et de rectification, la maîtrise de la diffusion / propagation des éléments de profil.

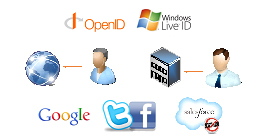

Pour l’authentification, les services sont nombreux : SAML, OpenID, et OAuth sont autant de protocoles d’authentification implémentés ou non par les fournisseurs d’identité Internet, tels que Google, Facebook Connect, Twitter, SalesForce, Live Connect de Microsoft et bien d’autres, et chaque possède ses spécificités. En conclusion, pas de choix, la meilleure stratégie consiste à choisir une technologie permettant de supporter l’ensemble de ces protocoles, afin d’être le plus ouvert possible en termes de connectivité. Par exemple, SharePoint 2013 supporte les méthodes d’authentification avec SAML ou OAuth.

Pour l’identification, si certains de vos utilisateurs extérieurs apprécieront disposer de la possibilité d’utiliser leur identifiant et leur mot de passe Facebook, Google ou Twitter par exemple pour se connecter à vos ressources, les autres préfèreront disposer d’un compte et d’un mot de passe spécifique à vos sites, soit pour une notion de confiance avec vos services Web, soit pour une isolation des identités et des mots de passe associés pour renforcer la sécurité. Par exemple, un utilisateur pourrait choisir de n’utiliser que son compte et mot de passe Facebook pour se connecter à tous les services, y compris les vôtres, un autre pourrait choisir d’avoir un identifiant et un mot de passe unique pour tous vos services, mais différentié de ses autres accès sur Internet, et enfin, un dernier pourrait préférer avoir un compte et un mot de passe spécifique à un service donné (par exemple, un compte pour sa facturation, et un autre pour ses activités participatives).

Quoiqu’il en soit, stocker la base de données contenant des identités en interne d’individus que vous ne connaissez pas réellement, tels qu’une adresse email et un mot de passe associé, est une situation peu envisageable, surtout que contrairement à vos salariés, vos moyens d’action en termes de support ou de sécurité sont très limités. C’est pour cette raison que la plupart des entreprises choisiront que cet annuaire soit accessible à distance, soit via un infogéreur, soit au travers du Cloud Computing. La plupart des grands éditeurs ont d’ailleurs bien compris le marché qui s’ouvraient à eux de fournir des annuaires d’identité sous la forme de Software as a Service. Par exemple, Microsoft commercialise depuis peu WAAD (Windows Azure Active Directory), qui vient compléter la longue liste des sociétés proposant des services d’authentification et d’identité as a service.

Enfin, il vous restera à structurer l’annuaire LDAP brut en autant de domaines que nécessaire, en fonction des applications et de la granularité de l’administration, de développer ou de configurer les formulaires tels que ceux concernant le provisionnement des comptes, la gestion des mots de passe, les règles de sécurité, les conditions d’utilisation, les mécanismes de suppression d’un compte utilisateurs, et les connecteurs entre les fédérations d’identité avec lesquelles vous souhaiterez avoir une relation de confiance.

Quant à moi, je vous donne rendez-vous demain pour aborder les modèles de données.

Téléchargez cette ressource

Guide de technologie 5G pour l’entreprise

Pourquoi la 5G est-elle faite pour votre entreprise ? La 5G peut améliorer la vitesse, la fiabilité et la capacité de votre réseau, permettant ainsi une meilleure collaboration, une productivité accrue et une prise de décision plus rapide. Notre livre blanc " The Big Book of Enterprise 5G" vous fournit les informations stratégiques dont vous avez besoin pour prendre des décisions éclairées et préparer votre entreprise à prospérer dans l'ère de la 5G. Cradlepoint, part of Ericsson est le leader mondial des solutions de réseau sans fil 4G LTE et 5G fournies via le cloud. Connectez vos employés, lieux et objets avec la 4G LTE et la 5G pour un WAN sans fil d'entreprise.

Les articles les plus consultés

- ESX versus ESXi

- Quels sont les bénéfices d’une stratégie multi-Cloud ?

- Le Cloud : une accélération depuis la crise du Covid-19

- Modèle de benchmark / modèle de performance SI : lequel choisir ?

- L’Azure Lab Experience du 5 juin 2018 adressera la synchronisation de vos serveurs de fichiers dans le Cloud