Depuis quelques années, je m’occupe d’accompagner les entreprises à mettre en œuvre les services issus du Cloud Computing, et force est de constater que ce domaine ne cesse de me surprendre.

Mesurer les enjeux et risques du Cloud pour votre direction générale

Par exemple, dans le dernier numéro, sur un ton humoristique, j’ai évoqué avec vous les problèmes des entreprises à tenter de contrôler la production par les utilisateurs de fichiers de plus en plus nombreux.

Ce que j’oublie souvent de préciser, c’est que mes articles sont la plupart du temps inspirés par les sujets que me confient les entreprises afin d’y apporter un éclairage. C’est ainsi que l’article sur l’infobésité du mois dernier fait suite à un retour d’expérience :

Une entreprise a fait appel à mes services pour comprendre pourquoi l’activité de leurs baies de stockage semblait depuis quelques temps en baisse d’activité ?

Après analyse des journaux et des manifestes de sauvegardes, il s’est avéré que leur ressenti était tout à fait légitime : Une baisse d’activité d’environ 54% a été constatée sur l’utilisation des serveurs de fichiers traditionnels.

Quelques interviews plus tard, cette désertification a pu être reliée à l’utilisation croissante de services de stockage en ligne par les utilisateurs, comme Dropbox, Box, iCloud et autres SkyDrive. Majoritairement favorisée par l’explosion de l’usage de terminaux mobiles professionnels et privés, et ce, à tous les niveaux de l’organisation, nous avons pu mesurer par extrapolation que cela représentait un manque d’environ 1 To de données, vaporisées sur le Cloud Computing, en divers endroits. Une dimension telle qu’il n’est plus désormais plus possible de couper l’accès aux fichiers des utilisateurs.

Représentation d’une salle informatique d’entreprise en 2020.

Autre lieu, autre exemple : Une société multinationale commercialise des services collaboratifs sous une forme de « Software as a Service ». Elle vend directement son service aux utilisateurs, mais sa direction générale accepte également de la commercialiser en marque blanche. Un client, ayant contracté le service en marque blanche, et déçu par le support technique du revendeur décide de mettre fin au contrat et de migrer son service vers celui de la société multinationale, perçu plus fiable. Toutefois, lors de la migration des données, les taux de transferts entre les deux entités s’avèrent catastrophiques sans explication…

Les équipes techniques locales des deux organisations cherchent l’origine du problème, sans arriver à mettre le doigt dessus. Après quelques escalades, la réponse tombe comme un couperet : L’accord politique international entre l’éditeur et le revendeur s’est traduit par une réduction volontaire du trafic entre la plateforme du revendeur et celle de l’éditeur afin de rendre presque physiquement impossible le transfert et la récupération d’un client signé par le revendeur, et ce, sans en informer les équipes locales.

Mea culpa de l’éditeur, qui généreux, offre un an de plus d’abonnement chez le revendeur à cause de la date désormais très proche de la répudiation de son contrat, et ce afin que le client ne supporte pas les coûts d’un double abonnement pendant sa période de transition. Donc, fin du problème « technique » me direz-vous…

Oui, mais début des problèmes de fiscalité. En effet, comme toutes ces entreprises pratiquent l’optimisation fiscale appelée communément « le sandwich hollandais », le reversement entre entités se retrouve bloqué. Conclusion, le client est obligé d’avancer les fonds promis afin de ne pas voir sa messagerie brutalement coupée chez le revendeur d’un jour à l’autre.

Certes, j’avoue que majoritairement, l’adoption du Cloud Computing se déroulera sans encombre et que la plupart des entreprises s’avèrera convaincu du rapport entre le coût du service et sa qualité. Cela dit, certaines histoires peuvent rapidement devenir diablement compliquées, voir même finalement dangereuses au point que votre nuage se transforme en celui ci-dessous.

Le Cloud quand ça ne marche pas. Prise de vue depuis la direction générale.

En effet, une mauvaise négociation ou l’absence d’expérience dans ce domaine peuvent vous faire perdre deux ou trois ans avant que vous ne puissiez représenter à la Direction Générale un projet de ce genre, au risque d’accumuler un certain retard sur vos compétiteurs qui n’auront peut-être pas fait les mêmes erreurs et abordé ce sujet avec la même légèreté…

Après tout, on peut toujours dire que ça n’arrive qu’aux autres…

Mes premières années d’obédience technique m’ont tout d’abord convaincu que la sécurité informatique n’était qu’une affaire de technologies, comme les certificats SSL ou de ports TCP/IP à ouvrir ou à fermer, avant que je ne réalise que je courrais derrière une licorne ou à vouloir toucher l’horizon.

Puis, au travers des outils de messagerie et en abordant la chaîne de valeur collaborative dans l’entreprise, j’ai réévalué mon approche, réalisant que la sécurité, c’était avant tout la responsabilité des utilisateurs vis-à-vis de l’entreprise.

Mais ça, c’était avant le Cloud…

En travaillant de plus en plus souvent au sein des directions générales et en animant des séminaires en entreprise sur le Cloud Computing et la législation, j’ai fini par réviser une nouvelle fois mon approche, convaincu que ni les technologies, ni les chartes informatiques ne sont une réponse globale suffisante pour les dirigeants d’une entreprise pour adopter de manière sereine les prochaines technologies émergentes.

En effet, quoi qu’on fasse, le risque sécuritaire pour une société existera toujours, et avec les souhaits des utilisateurs pour une informatique dans le nuage et une totale autonomie d’usage en les équipant de tablettes et de smartphones, le caractère stratégique à la protection de son patrimoine métier et technique est au cœur des préoccupations des dirigeants.

Les atteintes que peut subir une entreprise sur son patrimoine informationnel peuvent tout aussi bien toucher ses données ou ses technologies que ses outils ou moyens scientifiques, techniques et humains, et dans cette perspective, la sécurité des systèmes d’information (SSI) s’impose comme une composante essentielle dans ses intérêts propres et dans ceux pouvant être liés à des enjeux nationaux pour certaines entreprises sensibles.

Bien que cela soit difficile à évaluer, l’insécurité a un coût qui se manifeste lors d’incidents ou de dysfonctionnements. Face aux risques encourus, et dans le contexte fonctionnel et organisationnel propre à l’organisme, il convient d’identifier ce qui doit être protégé, de quantifier l’enjeu correspondant, de formuler des objectifs de sécurité et d’identifier, arbitrer et mettre en œuvre les parades adaptées au juste niveau de sécurité retenu.

Cela passe prioritairement par la définition et la mise en place au sein de l’entreprise d’une

« Politique de Sécurité des Systèmes d’Information » (PSSI).

La PSSI relève d’une vision stratégique de l’organisme et traduit un engagement fort de la direction générale. Elle s’inscrit nécessairement sur le long terme.

Elle est conforme aux dispositions législatives et réglementaires et cohérente avec les politiques et directives de niveau supérieur; elle se doit également d’être cohérente avec les politiques de sécurité des organismes partenaires.

Généralement, au niveau de direction générale de l’entreprise, la PSSI se décline en trois parties :

- Les enjeux de la PSSI, qui consiste à récupérer l’expression des besoins et l’identification des objectifs de sécurité

- Partie I : Le contexte et les objectifs, c’est-à-dire au niveau de l’organisme par un approfondissement du contexte (enjeux, menaces, besoins) et une explicitation des dispositions de mise en œuvre, au travers d’un Schéma Directeur de la SSI et/ou d’un plan d’action SSI

- Partie II : Les principes d’organisation et de mise en œuvre, c’est-à-dire au niveau des entités, de leur implémentation, et des pays dans lesquels intervient l’entreprise, par la définition d’une PSSI d’unité tenant compte des particularités propres à chacune d’entre-elles.

Pour les enjeux de la PSSI, (dans le schéma, ce qui est représenté par « Etat des lieux ») pour évaluer votre situation actuelle, vous pourrez vous appuyer sur une méthode fiable : EBIOS. Cette méthode a été rédigée par l’ANSSI (L’Agence nationale de la sécurité des systèmes d’information), autorité nationale en matière de sécurité et de défense des systèmes d’information.

EBIOS se décline en deux modèles (un simplifié, un complet). Pour débuter, le mieux est de commencer sur le modèle simplifié EBIOS-2010. Bonne nouvelle, les outils méthodologiques sont gratuits et disponibles à cet emplacement.

L’ensemble des documents pour la méthode est disponible ici.

En bas de la page web, vous trouverez la version logicielle, qui vous guidera dans l’élaboration de la politique de sécurité. Je vous donne le lien direct pour la version Windows.

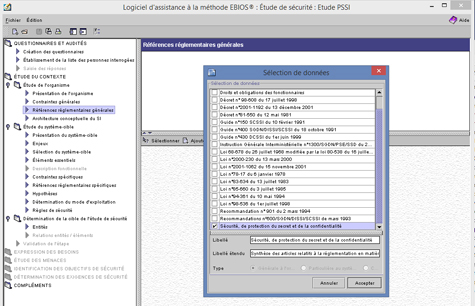

Capture d’écran du logiciel d’assistance à la méthode EBIOS.

L’opération consiste à installer cet outil sur un poste de travail, puis après avoir lancé EBIOS,

• Dans le menu principal, choisir « Réalisation d’une étude EBIOS® »

• Sélectionner Fichier / Nouveau

• Donner le nom de l’étude : Ex : « Projet PSSI » dans le champ Nom de l’étude

• Donner le nom de l’organisation : Ex « Ma société » dans le champ Organisation

• Cliquer sur l’onglet « Base de connaissances »

• Cliquer sur le bouton « Sélectionner »

• Dans le dossier French, choisir EBIOS-Base-DCSSI-v2-2004-01-25.ekb

• Cliquer sur Accepter

• Le projet est maintenant ouvert, avec l’arborescence complète des chapitres à écrire

• Cliquer sur Questionnaires et Audités

• Puis sur Création des questionnaires, cliquer sur le bouton « Sélectionner »

• Vous avez trois questionnaires à remplir ou faire remplir

o Questionnaire pour l’étude de l’organisme

o Questionnaire pour l’étude de la cible de l’étude de sécurité

o Questionnaire pour l’étude du système cible

Schéma de déclinaison d’une PSSI

Analyse* : Méthodologie d’analyse de risques permettant à chaque unité de conduire une analyse de ses risques et de formuler des recommandations adaptées au contexte de l’unité.

Une fois l’outil installé, et partagé avec vos partenaires si nécessaire, tentez de répondre aux questions qui vous seront posées. Vous vous apercevrez peut-être avec un certain effroi que de nombreuses interrogations restent sans réponse, ou voir pire, que vous aurez du mal à identifier dans votre entreprise qui est censé porter ce sujet. Je vous ne le fais pas dire : Il y a du boulot.

Téléchargez cette ressource

Guide inmac wstore pour l’équipement IT de l’entreprise

Découvrez toutes nos actualités à travers des interviews, avis, conseils d'experts, témoignages clients, ainsi que les dernières tendances et solutions IT autour de nos 4 univers produits : Poste de travail, Affichage et Collaboration, Impression et Infrastructure.