2.1.4. Segmentation des services

Au centre du système se trouve le noyau (Kernel), on y trouve une partie des pilotes (drivers). La couche de premier niveau est celle des services, suivie de la couche administrateur et utilisateur (sachant que des pilotes peuvent aussi s’exécuter à ce niveau).

2. Sécurité renforcé (2)

La réduction de la surface d’attaque permet d’améliorer très nettement la sécurité d’un serveur. Le principe est simple, moins il y a de service plus je réduis le code exposé aux attaques et par conséquent les risques associés.

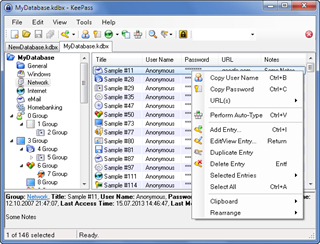

Un service est une application qui tourne à un niveau très proche du noyau avec des privilèges importants. Tout comme une application standard, un service s’exécute à l’aide d’un compte auquel on associe les autorisations qui sont nécessaires. Lorsqu’un service est attaqué, l’objectif est de récupérer les droits associés à ce service (droits qui sont souvent élevés) et des les utiliser à des fins malicieuses. Dans Longhorn, l’utilisation des comptes de service a été revue afin que le minimum d’autorisation leur soit associé. Voir Figure 6.

Le résultat direct permet lors de la perte d’intégrité d’un compte de service de ne pas compromettre l’ensemble des services comme c’était le cas sur Windows XP/Serveur 2003.

2.1.5. Contexte d’exécutions limitées des programmes

Un grand nombre d’attaques provient du fait qu’une application peut prendre la main sur une autre et se servir de ses accès élevés dans des buts malveillants. Pour combattre cette situation, Longhorn comme Vista gère ses niveaux de privilège de manière indépendante.

Grâce au contrôle d’intégrité obligatoire (MIC) et de cette succession de couches, chaque application lancée dans sa couche d’intégrité ne peut pas envoyer d’information à un applicatif de privilège supérieur. Ce contrôle d’intégrité permet notamment de protéger le système des attaques de type injection de DLL etc… Cependant, cette vérification ne concerne que les écritures ascendantes en terme de privilèges, cela ne bloque en aucun cas les tentatives de lecture ascendante, ce risque de sécurité en terme de confidentialité doit donc toujours être pris en compte.

Dans le même souci de sécurité, deux objets graphiques ne pourront communiquer que s’ils disposent du même niveau de privilège. Afin de ne pas bloquer le fonctionnement applicatif, les nouveaux logiciels Microsoft sous Vista sont développés en deux modules, le premier qui s’exécute avec un haut niveau de privilège, et un second, de moindre privilège qui gère les aspects graphiques et interface avec l’utilisateur. Par exemple, sous Vista ou Longhorn, Internet Explorer 7 possède un mode protégé (activé par défaut) qui permet son exécution sous deux process, le process de bas niveau ieuser.exe de privilège élevé, et iexplorer.exe de moindre privilège, qui gère l’affichage graphique. Voir Figure 7.

Avec l’introduction de ce noyau, Microsoft a révisé le contexte d’exécution des principaux services nécessaires au bon fonctionnement du système. L’introduction de ces technologies permet de limiter de manière significative l’utilisation permanente des privilèges administrateurs.

Cette réorganisation du processus de communication entre application et système ne permet malheureusement pas d’assurer une compatibilité avec l’ensemble des logiciels existants (tous les logiciels qui ne possèdent pas le petit logo "design for Windows xp"), mais la virtualisation des répertoires corrige ce petit problème, permettant ainsi une avancée importante de la sécurité.

Téléchargez cette ressource

Guide inmac wstore pour l’équipement IT de l’entreprise

Découvrez toutes nos actualités à travers des interviews, avis, conseils d'experts, témoignages clients, ainsi que les dernières tendances et solutions IT autour de nos 4 univers produits : Poste de travail, Affichage et Collaboration, Impression et Infrastructure.

Les articles les plus consultés

- Afficher les icônes cachées dans la barre de notification

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Et si les clients n’avaient plus le choix ?

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Cybersécurité Active Directory et les attaques de nouvelle génération