Numérique et business sont indissociables aujourd’hui. Les perspectives d’évolution du chiffre d’affaires d’une entreprise sont à l’image de ce que peut proposer un monde totalement interconnecté et où tout est devenu « scalable » à souhait. Retour sur le sujet avec Benoît Grunemwald, Directeur des Opérations chez Eset France.

Maintenir une cyberdéfense à toute épreuve

Un plan de cyberdéfense pour les directions générales et métiers

Pour une direction d’entreprise, il y a bien sûr le métier, mais il faut aussi compter sur le cœur technique de celle-ci, qui devient clairement son système d’information (SI). Son savoir-faire et sa valeur ajoutée sont quant à eux composés par les données qui y sont générées ou qui y transitent.

Une indispensable défense à 4 temps

Pour le PDG (le COMEX de façon générale), il est impensable de ne pas avoir de stratégie de sécurité, toutefois certains facteurs rendent plus difficile sa mise en œuvre. On peut notamment citer un « time to market » accéléré par les technologies Cloud, le manque de compétences en sécurité en interne ou encore, un budget dédié inadéquat.

Pourtant, le ransomware WannaCry aura coûté à lui seul environ 92 millions de livres au National Health Service (NHS) britannique en divers coûts : interruption de services puis mises à jour des systèmes (ce qui implique deux phases, à savoir pendant et après l’attaque avec la restauration de systèmes).

Plan et actions pour prédire, prévenir, détecter et répondre

Aujourd’hui, il faut effectivement envisager l’attaque en 4 temps : Prédire, prévenir, détecter et répondre. Les moyens de défense doivent naturellement prévenir mais il arrive que la menace ne soit détectée que lorsqu’elle est en cours d’action. Ensuite, il faut pouvoir la nettoyer et s’assurer que cette dernière n’est pas restée cachée au sein des machines (ordinateur comme serveur) sur site comme dans le Cloud… Au risque d’obtenir une note salée comme l’a vécu le NHS dernièrement !

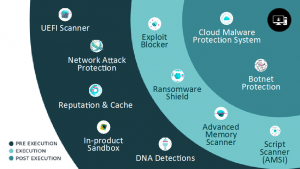

C’est d’ailleurs de cette manière qu’est organisée la gamme de produits de l’éditeur ESET, spécialiste européen de la sécurité informatique. Positionné en challenger dans le Magic Quadrant du Gartner pour les plateformes de protection Endpoint, il propose des produits qui agissent sur les 4 aspects : en prévention puis pendant et après l’exécution.

Une conformité à respecter dans le temps

Le risque Sécurité informatique est loin d’être négligeable d’autant qu’il faut compter sur les nouvelles réglementations (RGPD, NIS …) à l’échelle européenne comme locale et qui obligent le COMEX à déclarer certains types de perte de données. Il est donc nécessaire que les directions d’entreprise mettent en œuvre une politique de sécurité adaptée.

Certaines solutions de sécurité aident à maintenir ce niveau de conformité. Ainsi, l’offre multicouches ESET agit sur les quatre paliers et pourra donc arrêter une menace en cours qui se serait infiltrée en l’arrêtant sur le deuxième voire le troisième niveau.

Défis sécuritaires : croissance permanente

Selon une étude du cabinet d’analystes ESG, 79% des professionnels IT et sécurité des SI pensent que la cybersécurité en entreprise (en opérationnel, gestion, compétences…) est encore plus compliquée aujourd’hui qu’elle ne l’était deux ans auparavant.

En cause ? On note l’augmentation du nombre de malwares (120 millions de nouvelles souches en 2017) combinée à un niveau de complexité plus important, mais également le nombre de nouvelles initiatives IT au sein de l’entreprise (Cloud computing, transformation digitale, applications IoT…).

On peut aussi y ajouter les cyberattaques ciblées (les attaques visent de 80 à 90% du temps un seul appareil selon ESG) ou encore le nombre croissant de matériels connectés au réseau. Trafic réseau chiffré, Clouds hybrides (privé/public) sont autant d’autres raisons qui complexifient davantage la tâche des professionnels alors même que le budget Sécurité est en hausse pour près de 92% des entreprises, ceci ne règle pas le manque de considération envers la cyber-sécurité des métiers, ni le manque de ressources humaines dans ce secteur.

Protection multicouches : de multiples remparts

Téléchargez cette ressource

Guide de technologie 5G pour l’entreprise

Pourquoi la 5G est-elle faite pour votre entreprise ? La 5G peut améliorer la vitesse, la fiabilité et la capacité de votre réseau, permettant ainsi une meilleure collaboration, une productivité accrue et une prise de décision plus rapide. Notre livre blanc " The Big Book of Enterprise 5G" vous fournit les informations stratégiques dont vous avez besoin pour prendre des décisions éclairées et préparer votre entreprise à prospérer dans l'ère de la 5G. Cradlepoint, part of Ericsson est le leader mondial des solutions de réseau sans fil 4G LTE et 5G fournies via le cloud. Connectez vos employés, lieux et objets avec la 4G LTE et la 5G pour un WAN sans fil d'entreprise.

Adopter la « Sécurité as a Service » de haut vol pour compléter sa défense

Alors comment motiver ses équipes et faire le choix de la bonne stratégie quand on est COMEX ? Il est clair qu’au sein de l’entreprise, un certain nombre de CxO (CISO, CSO, CDO) sont nommés pour résoudre ce type de problématique. Pour autant, le CEO (et le COMEX d’une façon générale) est directement concerné par la moindre défaillance sécuritaire. Les récentes cyberattaques ont largement prouvé qu’une seule d’entre elles suffit pour impacter lourdement un business.

Et ce n’est pas faute d’avoir pris le parti d’investir dans la sécurité la plupart du temps. Il devient difficile pour les entreprises pourtant préparées d’être présentes sur tous les fronts. Sans compter qu’une attaque complexe exige des compétences pointues pour se défendre.

La « Sécurité as a Service » peut devenir une solution en faisant appel aux spécialistes de haut vol qui sauront venir soutenir les équipes internes d’une entreprise pour combattre, analyser, nettoyer voire mettre en place une solution rapidement.

Ces services peuvent également être souscrits auprès d’un MSSP. Celui-ci accompagne la création de la stratégie de sécurité de façon globale et l’applique au quotidien. Toutefois, lorsqu’une attaque complexe est en cours, il arrive que des compétences pointues et additionnelles en la matière soient requises pour le soutenir.

Certains acteurs du marché de la sécurité comme ESET ont su répondre à ce genre de nouveaux besoins de services de sécurité. « C’est pour cela que nous avons fait évoluer nos offres en y intégrant de nouveaux services adaptés à ce genre de situation comme Deployment and Upgrade, Threat Hunting, Threat monitoring et tout récemment Threat Intelligence » nous confirme Benoît Grunemwald, Directeur des Opérations France.

IA et Machine Learning essentiels contre les menaces

La cyber-menace évolue et il devient de plus en plus difficile d’arrêter la multiplication d’attaques notamment quand celles-ci sont ciblées et complexes. En dépit de l’arsenal de protection installé, l’humain restera toujours le dernier rempart car c’est bien lui, et lui seul, qui est capable d’analyser et de détecter les menaces effectives.

L’institut AV-Test recense plus de 700 millions de variantes de malwares sur 2017 dont 120 millions ont été classées comme nouvelles. Ces chiffres vertigineux montrent à quel point il est difficile pour les spécialistes de détecter toutes ces attaques en temps réel et ce même longtemps après ladite attaque.

L’IA (pour Intelligence Artificielle) couplé au Machine Learning (automatisation des tâches de base grâce à des patterns) semble être la solution au problème. Ces deux technologies permettent de réduire le nombre de menaces à traiter par l’analyste (en limitant le nombre d’attaques qui auraient été mises de côté) et aident l’analyste à remplir sa mission dans des délais acceptables. Intégrer de l’IA et du Machine Learning au sein de produits ou de services demande cependant beaucoup d’expériences.

La base de données est l’une des clés de voûte de ce système et permet d’alimenter les algorithmes d’Intelligence Artificielle, bien que celle-ci ne se consolide pas en un jour, ni même en un mois voire une année ! La qualité de la base de données dépend de la pertinence des modèles choisis pour organiser les données. Par exemple, la société ESET alimente sa base de données depuis 30 ans.

C’est un atout pour ce spécialiste européen de la Sécurité qui a développé des algorithmes basés sur de l’intelligence artificielle dès 1998. « Pour exploiter la base de données, il faut également des experts capables d’analyser les résultats obtenus » précise Benoît Grunemwald. Notre base de données, couplée à de l’IA et du Machine Learning et supervisée par nos experts, nous donne une avance indéniable dans ce domaine. Le nombre d’experts que nous avons en interne est également l’un de nos points forts. Cliquez pour tweeter

Humain, Blog et LiveGrid : un cocktail d’expertises

ESET propose plusieurs sources d’informations qui facilitent l’accès aux connaissances dans le domaine de la Sécurité.

La première « WeLiveSecurity » : un blog dont le succès est dû à la qualité des informations qui y sont proposées, dont notamment les dernières tendances en termes de cybersécurité, les recherches en cours sur les menaces actives ainsi que des conseils en éducation de la sécurité. La seconde source est ESET LiveGrid. Près de 110 millions d’appareils renvoient des informations à cette base et tous les clients d’ESET peuvent en profiter en temps réel. Et pour finir : les experts d’ESET. Ils n’ont plus à faire leurs preuves et se déplacent même dorénavant au sein des entreprises pour soutenir les équipes internes lorsque celles-ci ont besoin de compétences pointues.

Un Ecosystème nécessaire

A destination des SOC, par l’intermédiaire de fournisseurs de sécurité managée, les services de Threat Intelligence ESET s’appuient sur une épine dorsale commune : les flux techniques. Ainsi, des Global SI ou des MSSP (Thalès, Orange Business CyberSecurity, Airbus CyberSecurity, Atos…) peuvent intégrer dans leurs offres autant des données sur les menaces que des services d’analyse à la demande ou de forensic.