Attardons-nous sur la fonctionnalité Hyper-V Replica qui permet de mettre en place un PRA nativement et facilement dans Windows Server 2012 et ceci sans surcoût.

Hyper-V Replica, Guide de mise en place de

Hyper-V Replica

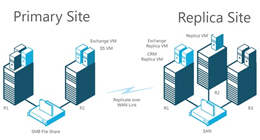

L’objectif de la technologie Hyper-V Replica est de permettre la réplication asynchrone, à chaud, des disques durs d’une machine virtuelle entre deux hyperviseurs afin de pouvoir basculer l’exécution de la machine virtuelle sur un site distant lorsque cela est nécessaire.

Seule une connectivité IP sur le port TCP 80 (HTTP) ou sur le port TCP 443 (HTTPS) est nécessaire sur l’infrastructure réseau pour transférer les données entre les serveurs. Les modes de communication utilisables ainsi que leur configuration vont être spécifiés directement dans les paramètres de chaque serveur Hyper-V voulant répliquer.

Protocoles HTTP et HTTPS

L’avantage d’utiliser les protocoles HTTP et HTTPS est qu’ils ne posent pas de souci particulier avec les pare-feu qui les laissent souvent passer. Lorsque le protocole HTTP sera choisi, le composant de réplication va s’appuyer sur le protocole Kerberos pour assurer l’authentification des serveurs ce qui oblige les serveurs Hyper-V à être membres d’un domaine Active Directory.

Si l’on choisit d’utiliser le protocole HTTPS comme protocole de transport des données, il est alors nécessaire d’implémenter ou d’utiliser une autorité de certification afin de générer les certificats garants de l’authentification de chacun des serveurs. Cette solution, ayant une implémentation plus complexe, permet de mettre en place la réplication entre des machines hors domaine ou n’étant pas membres du même domaine.

Des groupes de serveurs approuvés seront ensuite spécifiés grâce à une identification FQDN et à un tag d’approbation (simple chaîne de caractères).

Une fois la configuration mise en place, il faudra valider que les règles du pare-feu des serveurs répliquant ensemble autorisent le protocole choisi. Pour cela, des règles prédéfinies sont présentes dans l’outil pare-feu de Windows Server 2012 qu’il suffit d’activer.

Une fois la configuration des serveurs finie, il sera nécessaire de configurer individuellement chaque machine virtuelle devant être répliquée.

Utilisation de l’option Réplication du menu contextuel

Pour cela, il suffit de d’utiliser l’option Réplication du menu contextuel sur la machine virtuelle et de compléter les informations suivantes demandées par l’assistant :

• Le nom du serveur accueillant la copie de la machine virtuelle.

• Le port et la technologie choisie pour la réplication selon la disponibilité sur le serveur ainsi que les paramètres de compression des données (charge supplémentaire nécessaire pour réaliser la compression-décompression).

• La liste des disques attachés à la machine qui seront répliqués.

• L’historique des versions de la machine qui seront maintenues sur le réplica permettant de restaurer la machine dans un état précédent. Ceci est mis en place par l’intermédiaire de snapshot.

• La méthode et la planification de la réplication initiale de la machine virtuelle.

Des commandes PowerShell permettent d’automatiser ces tâches si nécessaires

- Enable-VMReplication

- Get-VMReplication

- Get-VMReplicationAuthorizationEntry

- Get-VMReplicationServer

- Import-VMInitialReplication

- Measure-VMReplication

- New-VMReplicationAuthorizationEntry

- Remove-VMReplication

- Remove-VMReplicationAuthorizationEntry

- Reset-VMReplicationStatistics

- Resume-VMReplication

- Set-VMReplication

- Set-VMReplicationAuthorizationEntry

- Set-VMReplicationServer

- Start-VMInitialReplication

- Stop-VMInitialReplication

- Stop-VMReplication

- Suspend-VMReplication

- Test-VMReplicationConnection

Les machines vont ensuite passer par plusieurs états pour la mise en place de la synchronisation. Une fois la synchronisation établie, plusieurs options d’administration sont disponibles sur les serveurs via un menu spécifique.

Ainsi, l’on va retrouver les opérations suivantes sur le serveur détenant l’image source :

- La planification d’un basculement qui nécessite que la machine virtuelle soit arrêtée et qui va synchroniser les disques pour la redémarrer sur le serveur distant et inverser automatiquement le sens de synchronisation.

- Mettre en pause la réplication.

- Voir l’état de santé de la réplication de la machine

- La suppression de la réplication.

Sur le serveur détenant le serveur de destination, on va retrouver spécifiquement les deux opérations suivantes :

• L’option de basculement qui sera l’option à lancer uniquement si le serveur et l’image virtuelle source sont défaillants. Cela va permettre de rendre active la copie en lieu et place de la source. L’assistant vérifie en amont que la machine d’origine est bien éteinte ou indisponible. Il est possible de choisir la « version » de la machine virtuelle parmi l’historique qui a été maintenu lors de la réplication.

• L’option de test de basculement qui va créer une machine virtuelle dans l’état de réplication, choisit afin de valider le bon fonctionnement et la capacité à remettre en production la machine si nécessaire. Là encore, il est possible de choisir la « version » voulue. Cette opération n’interrompt pas le processus de réplication en cours. Il est à noter que la suppression de cette machine est automatisée par une option spécifique.

Dans les propriétés de la machine virtuelle, on trouvera pour finir, les paramètres de la stratégie de réplication, nous permettant de les modifier a posteriori.

Pour aller plus loin sur ce thème : Server | iTPro.fr

Téléchargez cette ressource

Préparer l’entreprise aux technologies interconnectées

Avec la « quatrième révolution industrielle », les environnements hyperconnectés entraînent de nouveaux risques en matière de sécurité. Découvrez, dans ce guide Kaspersky, comment faire face à cette nouvelle ère de vulnérabilité.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Teams Live Event: Kollective ou Microsoft ECDN ?

- Baromètre de la Transformation digitale 2024 en France

- Le secteur financier reste dans la ligne de mire des cyberattaquants

- CyberPatriot ®, le SOC de dernière génération de CHEOPS TECHNOLOGY

- L’IA comme levier d’évangélisation du COMEX à la cybersécurité