• Les conflits des fichiers verrouillés. Outre les risques mentionnés précédemment, les administrateurs réseau doivent être en mesure de sauvegarder efficacement les données verrouillées par des applications tournant 24 heures sur 24, 7 jours sur 7. Les solutions existantes nécessitent la fermeture des applications ou l'ajout de logiciels spécialisés en

Nouveaux besoins (2)

vue

de permettre la sauvegarde des fichiers

ouverts.

• La charge de travail du serveur.

Les applications de sauvegarde même

exécutées de nuit, sur un serveur de

production, imposent une lourde

charge sur les ressources du système

pendant une longue période.

Cette charge est inacceptable pour

de nombreuses applications fonctionnant

24 heures sur 24 et 7 jours

sur 7.

• Un trafic réseau excessif. Pour

soulager la charge des serveurs

de production, de nombreux administrateurs

réseau ont ajouté

des serveurs de sauvegarde dédiés.

Cependant, ces derniers

augmentent considérablement le

trafic en raison du transfert des

systèmes de fichiers complets sur

le réseau.

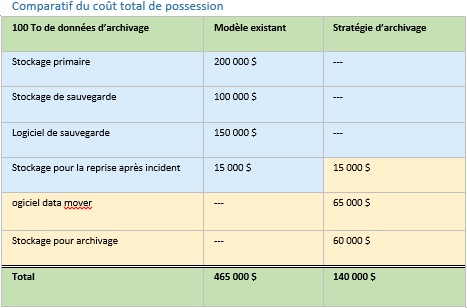

• Coût élevé de gestion/propriété.

Une sauvegarde fiable est un processus

long et onéreux en raison des restrictions

des systèmes de sauvegarde

classiques.

Une solution qui s’attaque aux faiblesses

des sauvegardes classiques ne

peut être pratique que si elle peut être

déployée pour un coût raisonnable et

sans interrompre les systèmes ou processus

existants. Pour être efficace,

toute solution envisagée doit :

• Avoir un faible impact sur les ressources

réseau existantes

• Avoir un faible impact sur les serveurs

de production

• Être évolutive, c’est-à -dire se

développer en fonction des

besoins pour la protection

des données

• Être polyvalente, c’est-à -dire

convenir à une gamme étendue

de réseaux

• Être compatible avec les

connexions réseaux et les

bandes passantes courantes

• Être transparente pour les utilisateurs

dans les opérations

professionnelles courantes

• Supporter les applications, le

matériel et les systèmes de

sauvegarde existants

• Être d’un coût abordable pour un déploiement

à l’échelle de l’entreprise.

Téléchargez cette ressource

Guide de technologie 5G pour l’entreprise

Pourquoi la 5G est-elle faite pour votre entreprise ? La 5G peut améliorer la vitesse, la fiabilité et la capacité de votre réseau, permettant ainsi une meilleure collaboration, une productivité accrue et une prise de décision plus rapide. Notre livre blanc " The Big Book of Enterprise 5G" vous fournit les informations stratégiques dont vous avez besoin pour prendre des décisions éclairées et préparer votre entreprise à prospérer dans l'ère de la 5G. Cradlepoint, part of Ericsson est le leader mondial des solutions de réseau sans fil 4G LTE et 5G fournies via le cloud. Connectez vos employés, lieux et objets avec la 4G LTE et la 5G pour un WAN sans fil d'entreprise.