La gestion des infrastructures Cloud Iaas pourra s’appuyer sur les fonctionnalités essentielles présentées ci-après.

Prise en charge des Clouds IaaS multi-tenants

PVLAN : Isolation, sécurité et surveillance des infrastructures multi-tenants

- Utilisation via les PVLANs – Private VLANs

Grâce au nouveau switch extensible Hyper-V, l’administrateur peut définir des stratégies d’isolation basées sur des ACL qui autorisent ou interdisent des règles de connectivité entre les adresses IP des machines virtuelles ou des adresses MAC. Ensuite, System Center Virtual Machine Manager 2012 (SP1) – ou une autre application d’administration, pourra être utilisé pour configurer l’isolation nécessaire entre plusieurs tenants partageant la même infrastructure. Ces stratégies d’isolation garantissent une isolation de niveau 2.

Bien que l’utilisation des PVAL – Private VLAN soit aisée, l’administrateur pourra aussi utiliser les traditionnels VLAN à la place de la virtualisation du réseau disponible via les switchs Hyper-V. Les PVAL sont très puissants car ils peuvent être appliqués sur chaque port d’un switch Hyper-V afin d’en gérer l’isolation sans nécessiter de créer un VLAN ID sur chaque machine virtuelle isolée. En effet, un seul VLAN peut être utilisé comme VLAN principal lequel possède alors des VLAN secondaires. Le VLAN ID secondaire peut ensuite être utilisé pour différencié le VLAN principal, tandis que les machines virtuelles partagent le même VLAN ID principal. Grace aux PVLAN, l’administrateur réseau peut ainsi diminuer le nombre de sous-réseaux IP et le nombre de VLAN nécessaires à la configuration. Au final, la dernière étape consistera à restreindre les communications entre les VM lorsque celles-ci sont sur le même VLAN ou le même segment réseau.

Les nombres insérés dans les carrés représentes le VLAN principal et le ou les VLAN secondaires de chaque port du switch virtuel Hyper-V. Toutes les machines virtuelles sont connectées sur le VLAN 2, cependant trois VLAN sont utilisés (2,4 et 5) avec un seul sous-réseau IP (10.0.0.0/8) – au lieu de trois ! Gagné !

-

Concept des PVLANs

Au départ, un VLAN est un domaine de broadcast. Les PVLANs divisent ce domaine en autant de sous-domaines de broadcast isolés, un peu comme des VLANs dans les VLANs. Bien entendu, les VLANs Ethernet ne peuvent communiquer directement et ils doivent donc s’appuyer sur un routeur de niveau 3 pour router les paquets entres les différents domaines de broadcast. Le même principe est utilisé avec les PVLANs à ceci près que les machines des différents VLANs appartiennent au même réseau ou sous-réseau IP «tronçonné » !

La fonction de routage est alors réalisée via une fonctionnalité de type Proxy-ARP basée sur des ACL permettant ou interdisant les communications entre les « sous-VLANs ».

Comme vous l’avez compris, cette technique permet une prise en charge facilité des environnements « partagés » de type Cloud où de multiples clients utilisent les mêmes sous-réseaux IP tout en étant parfaitement isolés les uns des autres.

En plus des PVLANs, les switchs Hyper-V supportent la protection contre les attaques (poisoning et spoofing) sur le protocole ARP – Address Resolution Protocol (ARP), la protection du protocole DHCP (snooping) sur la base des ports, des adresses MAC et des adresses IP, la gestion des ACL sur les ports virtuels, la gestion des VLANs en mode trunk et la surveillance des flux via l’utilisation du mode « Miroir » sur les ports des switchs virtuels.

Réécriture des adresses IP

La configuration des switchs Hyper-V inclus avec Windows Server 8 Beta permet aussi la réécriture des adresses IP clientes issues des trames réseaux de la machine virtuelle avant qu’ils ne soient transférés sur le réseau physique. Cette fonctionnalité de « réécriture des adresses IP » offre les meilleures performances de par le support des technologies de déchargement des traitements inclues dans Windows Server 2012 – Virtual Machine VMQ. Un autre avantage réside dans le fait qu’il n’est pas nécessaire de mettre à niveau les cartes réseau et autres switchs déjà en place dans l’infrastructure.

Generic Routing Encapsulation (GRE)

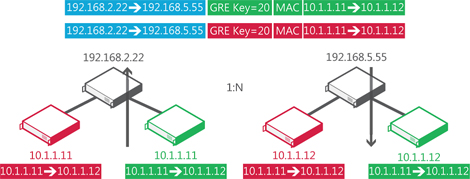

Une autre solution consiste à utiliser le protocole GRE. Danbs ce cas, tous les paquets de la machine virtuelle sont encapsulés avec un nouvel en-tête avant qu’ils ne soient envoyés sur le réseau. L’utilisation du protocole GRE offre une plus grande souplesse car toutes les machines virtuelles d’une machine hôte Hyper-V peuvent partager l’adresse IP d’un même fournisseur.

Téléchargez cette ressource

Préparer l’entreprise aux technologies interconnectées

Avec la « quatrième révolution industrielle », les environnements hyperconnectés entraînent de nouveaux risques en matière de sécurité. Découvrez, dans ce guide Kaspersky, comment faire face à cette nouvelle ère de vulnérabilité.