Le référentiel de présentation (PR, Presentation Repository) est le hub, ou plaque tournante, de Renaissance.

Tuto référentiel de présentation

C’est là que sont définis et stockés tous les fichiers, champs, constantes et boutons. Ils peuvent aussi être traduits en toutes langues. Quand un composant provenant du PR est inclus dans un écran, son apparence et son comportement sont déterminés par les propriétés dans le PR. Par conséquent, quand un programmeur veut présenter un champ sur un écran, il lui suffit de considérer qu’il veut l’afficher sans se soucier de la manière dont il sera affiché. Le fait qu’il soit rendu comme une boîte de texte ou une boîte déroulante ou une case à cocher ou un bouton radio n’a pas à être considéré à ce stade. Bien entendu, les programmeurs peuvent supplanter le PR dans leur programme s’ils le souhaitent.

Menus, configuration et contrôle d’autorité

Toute la configuration de Renaissance se fait via le menu Cross Application/Configuration. Les fonctions (programmes CGI) peuvent y être définies, et peuvent être allouées à des rôles. Les utilisateurs peuvent avoir un ou plusieurs rôles associés à leur id utilisateur. Par conséquent, les rubriques de menu qu’ils voient lorsqu’ils se connectent dépendent de leur(s) rôle(s) et des fonctions qui leur sont associées.

Le framework possède de nombreux fichiers de configuration et de fichiers de contrôle d’autorité pour dicter le comportement des diverses parties du système. Comme avec les fonctions, les fichiers de configuration peuvent être alloués à un ou plusieurs modules et zones fonctionnelles. Les administrateurs des installations Renaissance sont libres de créer autant de fichiers de configuration spécifiques supplémentaires et de fichiers de contrôle d’autorité que nécessaire, pour accentuer le contrôle du comportement de leurs applications.

Les fichiers de configuration et les fichiers de contrôle d’autorité ne sont pas des fichiers physiques individuels au sens habituel du terme. Ils sont entièrement définis dans Renaissance. Vous pouvez juste créer un nouveau fichier de configuration, définir les attributs (champs) dans le PR et vous pouvez ensuite ajouter/supprimer/copier/visualiser des données dans votre fichier sans avoir à écrire du code ou à compiler quoi que ce soit. Vous pouvez aussi importer des fichiers de code hérités que vous possédez déjà. Il vous suffit de dire à Renaissance le nom du fichier que vous souhaitez inclure et vous obtiendrez automatiquement une fonction de maintenance entièrement opérationnelle dans Renaissance pour votre fichier. Vous pouvez aussi exporter des données de configuration en format XML pour pouvoir les importer dans un autre système Renaissance.

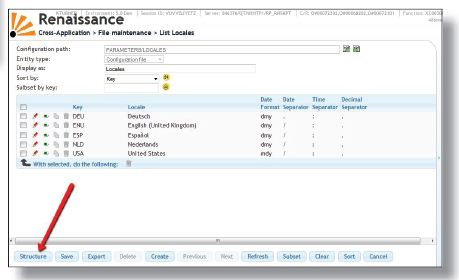

La figure ci-dessous montre un exemple de l’un des fichiers de configuration de Renaissance.

Ici nous pouvons définir les « locales » associables aux utilisateurs. Les LOCALES se trouvent dans un groupe de configuration appelé PARAMETERS. Le bouton « Structure » nous permet de définir les diverses propriétés du fichier de configuration, comme l’information et la description générales, les attributs et les relations avec les autres fichiers de configuration. Les attributs (champs), exactement comme le reste, sont définis dans le PR.

Une fois toute cette information de configuration rassemblée, il vous est facile de l’extraire dans vos programmes pour influencer leur comportement en utilisant des procédures de programmes de service. Par exemple, si vous voulez extraire la description, le format de date et le séparateur de date pour le « locale » ENU, vous pouvez faire ceci :

CFG_Chain( ’PARAMETERS/LOCALES’ :’ENU’);

if CFG_Found();

description= CFG_GetField( ’LOCALE’);

datefmt = CFG_GetField( ’DATEFMT’);

datefmt = CFG_GetField( ’DATESEP’);

endif;

Téléchargez cette ressource

Les mégatendances cybersécurité et cyber protection 2024

L'évolution du paysage des menaces et les conséquences sur votre infrastructure, vos outils de contrôles de sécurité IT existants. EPP, XDR, EDR, IA, découvrez la synthèse des conseils et recommandations à appliquer dans votre organisation.

Les articles les plus consultés

- Cybersécurité Active Directory et les attaques de nouvelle génération

- Et si les clients n’avaient plus le choix ?

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Activer la mise en veille prolongée dans Windows 10

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel