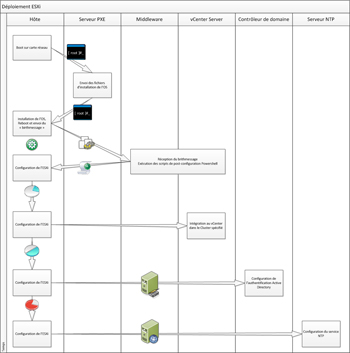

Toutes les étapes du fonctionnement.

VMware ESXi : Schéma de fonctionnement

-

Etape 1

L’hôte boote sur sa carte réseau, le serveur PXE/DHCP envoie une configuration réseau à l’hôte ainsi que le fichier pxelinux.0.

- Etape 2

L’utilisateur choisit l’installation à effectuer sur l’hôte via le menu PXE.

- Etape 3

L’installation PXE se poursuit via les directives du script kickstart. Au reboot, le middleware envoie un « birthmessage » au vCenter sur lequel est configuré un service écoutant sur le port 3333.

- Etape 4

A la réception du «birthmessage », le service exécute les scripts PowerCli de post-configuration.

- Etape 5

A la fin de l’exécution des scripts, le nouvel hôte est disponible dans le cluster ESX, il ne reste plus qu’à configurer les Datastores.

Améliorations

- Recoder le service en écoute sur le port 3333 en powershell pour éviter l’emploi du PERL

- Ajouter la gestion complète du stockage SAN au script PowerCli.

- Développer une interface web de configuration des scripts kickstart et du menu d’installation du serveur PXE.

Sources

– Lance Boot

- http://communities.VMware.com/docs/DOC-7510

– Scripts PowerCli

- http://www.lucd.info/category/vSphere/dvswitch/

– PXE / DHCP

- http://doc.ubuntu-fr.org/accueil

Téléchargez cette ressource

Guide de technologie 5G pour l’entreprise

Pourquoi la 5G est-elle faite pour votre entreprise ? La 5G peut améliorer la vitesse, la fiabilité et la capacité de votre réseau, permettant ainsi une meilleure collaboration, une productivité accrue et une prise de décision plus rapide. Notre livre blanc " The Big Book of Enterprise 5G" vous fournit les informations stratégiques dont vous avez besoin pour prendre des décisions éclairées et préparer votre entreprise à prospérer dans l'ère de la 5G. Cradlepoint, part of Ericsson est le leader mondial des solutions de réseau sans fil 4G LTE et 5G fournies via le cloud. Connectez vos employés, lieux et objets avec la 4G LTE et la 5G pour un WAN sans fil d'entreprise.