Live Webinar Alsid – Spécial Active Directory Tier Model

Sylvain Cortes, MVP Microsoft sur Active Directory, MIM et Identity & Access depuis 15 ans et expert en cybersécurité vous accompagne sur le sujet le 4 mars. Profitez de son expertise et ses conseils judicieux !

Lire l'article

Cybersécurité : Techniques de cartographie Active Directory avec BloodHound

L’objectif de cet article est de vous donner les pistes nécessaires afin que vous puissiez comprendre, évaluer et enfin utiliser le fantastique outil qu’est BloodHound. BloodHound est un outil OpenSource et gratuit, régulièrement utilisé lors des attaques sur Active Directory.

Lire l'article

Identity Days à Paris : c’est demain !

La première édition des Identity Days aura lieu demain le 24 octobre 2019 à Paris. !Occasion de faire le point sur la gestion des identités et des accès, et la cybersécurité des identités digitales.

Lire l'article

Cybersécurité Active Directory et les attaques de nouvelle génération

Quelle sera maintenant la prochaine organisation visée par une attaque sur les environnements Microsoft ?

Lire l'article

Les attaques ‘Pass-the-Hash’ ciblent les entreprises françaises

Parallèlement à l’édition 2019 des Assises de la Sécurité 2019 qui se déroule actuellement à Monaco, voici des indicateurs très intéressants émanant d’une étude One IDentity. Les attaques « Pass-the-Hash » ou PtH visent à compromettre les systèmes et les données de l'entreprise …

Lire l'article

Cybersécurité : comment protéger le cœur du réseau !

Après avoir gagné le Prix de l’innovation et Prix du public lors des Assises de la Sécurité 2017, Alsid, créée par deux anciens ingénieurs de l’ANSSI, Emmanuel Gras, CEO et Luc Delsalle, CTO, poursuit son développement et s’affirme comme un acteur incontournable de la sécurité. Rencontre avec Emmanuel Gras, co-fondateur de l’entreprise.

Lire l'article

Containers Windows Server 2016

Toujours plus pour le Cloud avec les Containers, Nano Server et les Micro-Services

Lire l'article

Dell : restauration et sauvegarde d’Active Directory dans Azure

L’entreprise de Michael Dell lance Dell Recovery Manager for Active Directory et Dell Recovery Manager for Active Directory Forest Edition (RMAD) 8.7.

Lire l'article

Gouvernance des données : première étape vers le contrôle total des audits

On dit souvent que la valeur d’une organisation se mesure aux personnes qui la composent, mais elle se mesure aussi à leurs données.

Lire l'article

FIM et le mécanisme de synchronisation de mot de passe

La gestion des identités représente une réflexion essentielle au sein d'un système d'information (SI).

Lire l'article

Savoir proposer et défendre le modèle hybride dans votre organisation

On parle souvent du Cloud Computing comme une technologie disruptive.

Lire l'article

Les apports de Windows Intune v4

Cette quatrième release de Windows Intune introduit des réponses concrètes aux entreprises.

Lire l'article

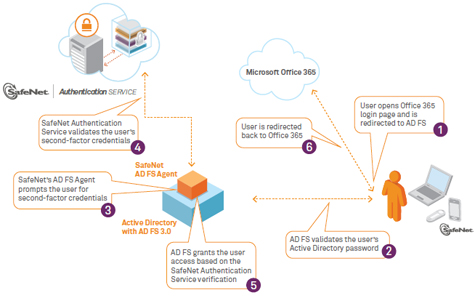

SafeNet fournit une authentification forte pour les applications SaaS de Microsoft

Le service d’authentification SAS de SafeNet peut désormais sécuriser l’accès aux applications Microsoft dans le cloud.

Lire l'article

Le contrôle d’accès dynamique sous Windows Server 2012

Ces dernières années, nous avons organisé toute notre sécurité de données (nos ressources) autour de l’affectation de droits (ACL) à des utilisateurs suivant leur appartenance à tel ou tel groupe.

Lire l'article

Active Directory, dépannez les sinistres

La localisation des problèmes Active Directory n’est pas toujours simple, mais elle peut éviter bien des catastrophes.

Lire l'article

Bonnes pratiques d’un projet de gestion des identités :

Comment automatiser les tâches d’administration, sur la base de règles de gestion, que ce soit pour libérer du temps aux équipes informatiques, sécuriser l’infrastructure, ou fiabiliser les process et la sécurité ?

Lire l'article

Gestion des stratégies de mots de passe Active Directory

Vous croyez connaître le fonctionnement des stratégies de mots de passe dans Active Directory. Mais est-ce vraiment le cas ? Découvrez comment les gérer dans Windows Server 2008 et Windows Server 2008 R2

Lire l'article

Automatiser la gestion de l’Active Directory avec Forefront Identity Manager

Gérer son Active Directory avec une approche de gestion des identités.

Lire l'article

Microsoft Exchange 2010 – Gestion des listes d’adresses

Les utilisateurs d'Exchange 2010 utilisent généralement la liste d'adresse globale pour chercher d'autres utilisateurs dans l'organisation.

Lire l'article

SharePoint 2010, guide PowerShell et Timer Job

Dans cet article nous allons traiter de la mise en place pratique de provisionnement de propriétés utilisateurs au sein de SharePoint 2010.

Lire l'article