Dépannage des problèmes de matériel dans un datacenter

La virtualisation complique le processus d’identification et de dépannage des problèmes matériels, mais quelques outils et techniques peuvent améliorer la gérabilité du processus.

Lire l'article

Microsoft intègre Active Directory à Windows Azure

Microsoft a annoncé une developper preview de Windows Azure Active Directory. Il s’agit d’un ensemble d’outils permettant aux développeurs de créer des applications cloud qui intègrent un service d’identification.

Lire l'article

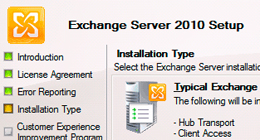

Prérequis à l’installation d’Exchange 2010

Tout ce qu'il faut savoir avant de se lancer dans l'installation de la dernière version d'Exchange Server.

Lire l'article

Microsoft Office 365 : Protégez-vous contre les pertes et vols d’informations

Le sujet de la sécurité dans le Cloud est plus que jamais d’actualité.

Lire l'article

Virtualisation d’application : App-V 4.6 SP1

Microsoft Application Virtualization, plus connu sous le nom d’App-V, est une solution qui permet de faciliter le déploiement et la gestion de vos applications à l’aide de la virtualisation.

Lire l'article

Server Core : un OS qui monte

Je suis un inconditionnel de Microsoft Server Core et je suis fermement convaincu que le géant de Redmond nous amène progressivement vers un avenir où la seule « option » proposée sera un serveur sans GUI.

Lire l'article

Le temps est venu d’égarer vos mots de passe

Admettez-le : les seules personnes qui détestent encore plus les mots de passe que vos utilisateurs sont les employés du help desk.

De combien de mots de passe vos utilisateurs ont-ils besoin ? Trois ? Cinq ? Je parie également que vous leur demandez de mémoriser un nouveau mot de passe tous les deux ou trois mois, lequel doit de surcroît être compliqué.

Ce dossier est issu de notre publication IT Pro Magazine (05/11). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Déléguer des tâches aux utilisateurs avec Forefront Identity Manager

En plus de fournir des moteurs de synchronisation, de worflows, ... FIM procure tant pour les administrateurs des annuaires que pour les utilisateurs un « portail » web puissant. Ce dossier est issu de notre publication IT Pro Magazine (02/11). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Gérer vos identités en interne et sur le Cloud avec FIM 2010

Quel que soit le système d’information, la brique incontournable de ce système est sa capacité à gérer l’identité (en fait les identités) des utilisateurs. Cette identité permet non seulement de donner accès (authentification), mais également déléguer des droits (permissions) au sein des applications. Ce dossier est issu de notre publication IT Pro Magazine (02/11). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Leaks ! Protéger vos données d’entreprise

Depuis quelques mois, il y a bien un mot qui revient malheureusement très souvent dans l’actualité, Leak, que l’on traduit par fuite en français.

Mais comme nous sommes dans IT Pro magazine, il s’agit bien ici de fuite d’informations et donc de pertes financières importantes pour les entreprises (documents de stratégie, secrets industriels, ...).

Ce dossier est issu de notre publication IT Pro Magazine (04/11). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Implanter les RODC Windows Server

L’implantation des DC a changé considérablement depuis l’introduction de la stratégie PRP des RODC.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Les contrôleurs de domaine Windows Server 2008 R2

Lorsque la sécurité physique fait défaut, il devient essentiel de mettre encore plus l’accent sur la sécurité des données.

Windows Server 2008 et R2 fournissent certaines nouvelles approches conçues spécialement pour les environnements d’agences distantes ne disposant pas forcément d’une sécurité physique renforcée.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Cache-cache avec les permissions Active Directory

Lorsque vous vous penchez sur des problèmes de sécurité essentiels, il est facile de passer à côté des petits détails. Cet article aborde l’un de ces aspects secondaires : l’objet AdminSDHolder dans Active Directory.

Lire l'article

Implémenter AD-RMS à Exchange Server 2010

Après avoir découvert Active Directory Right Management Services (AD-RMS), passons à l'implémentation.

Ce dossier est issu de notre publication Exchange Magazine (11/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Sécurité Exchange 2010 et Active Directory RMS

Il est commun aujourd’hui de contrôler finement l’accès à une information au travers de permissions et d’habilitations ; il est cependant beaucoup plus complexe de contrôler le flux de cette information.

Cette demande est pourtant maintenant régulièrement exprimée auprès des administrateurs et architectes des systèmes d’information par les maîtres d’ouvrage, les responsables sécurité voire certaines directions de projets ou équipes de ressources humaines. Dans le même temps, la volonté de pouvoir communiquer plus vite et plus facilement avec l’extérieur complexifie ces opérations de contrôle.

Ce dossier est issu de notre publication Exchange Magazine (11/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Windows PowerShell n’est pas un langage de script

Je suis surpris par le nombre de pros de l’informatique qui continuent d’éviter la ligne de commande. Même si vous ne mettez plus les mains dans le cambouis, cette approche devrait vous être plus ou moins familière.

L’interface en ligne de commande à base de texte existait depuis belle lurette avant l’arrivée de la première interface utilisateur graphique. En fait, elle est tellement vieille que l’actuelle ligne de commande de nième génération compatible avec Windows PowerShell est fournie avec de nombreux éléments quasiment graphiques spécifiques.

Ce dossier est issu de notre publication IT Pro Magazine (07/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

ADFS 2.0 ouvre les portes du cloud

La nouvelle version d’Active Directory Federation Services va faire monter les enjeux de la sécurité sur le cloud.

Lire l'article

Les dangers d’Active Directory

Avec ses tentacules s’étendant dans tous les recoins du réseau de votre société, même le grand Cthulhu n’est pas aussi gargantuesque, ni aussi terrifiant que la menace que pourrait représenter votre architecture Active Directory.

Découvrez ci-dessous la suite de notre dossier "Comment éviter les désastres Active Directory".

Lire l'article

Comment éviter les désastres Active Directory

Une défaillance d’Active Directory peut avoir des conséquences désastreuses pour l’ensemble de votre environnement informatique.

Toutefois, avec quelques conseils et certaines pratiques d’excellence, il est possible de préserver le bon fonctionnement de votre architecture d’annuaire.

Lire l'article

Installation d’une forêt de ressources

Dans le cadre de cet article, nous allons prendre un exemple pour bien comprendre les mécanismes de mise en place et de déploiement de ce modèle d’architecture.

Une forêt de comptes, mono domaine est nommée EntrepriseA.lan. Une forêt de ressources elle aussi mono domaine, nommée Ressources.lan est déployée avec un serveur Exchange 2010. Ces forêts sont mises en place avec un niveau fonctionnel Windows Server 2003 au niveau de la forêt et aussi au niveau du domaine. Les domaines et forêt ont été installés de manière traditionnelle, sans configuration spécifique et les DNS en place sont intégrés sur chacun des contrôleurs Active Directory.

Lire l'article