Kemp démocratise le load balancing

Kemp Technologies est une société américaine spécialisée dans la répartition de charge.

Lire l'article

Fleur Pellerin ressuscite le projet IdéNum

Évoqué pour la première fois en 2010 par Nathalie Kosciusco-Morizet, alors Ministre chargée de la Prospective et du développement de l’Économie numérique, le projet IdéNum pourrait finalement voir le jour sous le gouvernement Hollande.

Lire l'article

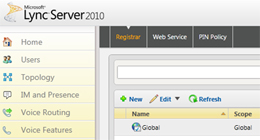

Découverte et connexion du client Lync

Beaucoup de clients nous demandent régulièrement des explications concernant le mode d’authentification du client.

Lire l'article

Single Sign-On sur SharePoint 2010

Le SSO (Single Sign On) ou authentification unifiée dans la langue de Molière, est un concept d’utilisation visant à faire en sorte que l’utilisateur ne se ré-authentifie pas à chaque fois qu’il accède à une ressource.

Lire l'article

Office 365 : Architecture avancée d’authentification ADFS

Précédemment, nous avons dit que pour utiliser l’authentification fédérée, il faut disposer d’un serveur ADFS.

Lire l'article

L’authentification sous Office 365

Avant de commencer à rentrer dans les détails, revenons quelques mois dans le passé.

Lire l'article

Microsoft intègre Active Directory à Windows Azure

Microsoft a annoncé une developper preview de Windows Azure Active Directory. Il s’agit d’un ensemble d’outils permettant aux développeurs de créer des applications cloud qui intègrent un service d’identification.

Lire l'article

Utiliser l’authentification à deux facteurs

Vous pouvez aussi utiliser l'authentification à deux facteurs : une partie de la clé de décryptage est stockée sur le système et une partie est fournie par l'utilisateur final via un jeton électronique.

Lire l'article

Crypter pour une protection maximale

Parfois vous voulez qu'une application puisse accéder à une colonne, sans que quiconque puisse extraire cette colonne au moyen d'instructions SQL arbitraires.

Lire l'article

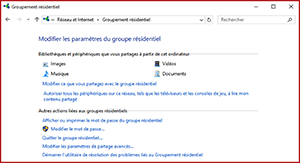

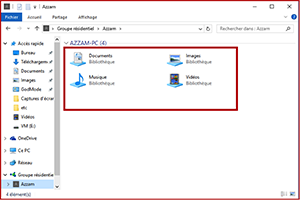

Windows 7 : Gestion des informations d’identification

Le Gestionnaire d’identification offre un service de stockage et de récupération sécurisé des informations d’identification pour les utilisateurs, les applications et les packages de services de sécurité. Le Gestionnaire d’identification est présent en tant que service Windows, identifié sous le nom VaultSvc. Il dépend du composant Appel de procédure distante (RPC). Ce dossier est issu de notre publication IT Pro Magazine (11/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Implanter les RODC Windows Server

L’implantation des DC a changé considérablement depuis l’introduction de la stratégie PRP des RODC.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Les contrôleurs de domaine Windows Server 2008 R2

Lorsque la sécurité physique fait défaut, il devient essentiel de mettre encore plus l’accent sur la sécurité des données.

Windows Server 2008 et R2 fournissent certaines nouvelles approches conçues spécialement pour les environnements d’agences distantes ne disposant pas forcément d’une sécurité physique renforcée.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Comment protégez vos outils de service IBMi

Evitez que ces outils ne servent à voler des données et à endommager vos système.

Lire l'article

Stonesoft authentifie les accès à l’entreprise

L’éditeur de sécurité réseau Stonesoft annonce une nouvelle solution : Stonesoft a2Cloud.

Celle-ci comprend l’Authentication Server et le SSL VPN de l’entreprise, administrés par StoneGate Management Center.

Lire l'article

Contrôlez le web de votre entreprise avec InterScan Web Security 5.5

Trend Micro annonce la nouvelle version de sa passerelle de sécurité Web.

InterScan Web Security arrive donc dans sa mouture 5.5 avec de nouvelles fonctionnalités pour garder le contrôle sur les accès web entrants et sortants de votre entreprise.

Lire l'article

ADFS 2.0 ouvre les portes du cloud

La nouvelle version d’Active Directory Federation Services va faire monter les enjeux de la sécurité sur le cloud.

Lire l'article

La corvée de la gestion des mots de passe

Sans aucun doute, la gestion des mots de passe est un fardeau pour les administrateurs système et de sécurité. Après avoir créé et communiqué une stratégie de mots de passe, il faut la surveiller et la gérer.

Et, comme cette gestion est critique pour le respect de la stratégie de sécurité, vous devez la vérifier souvent.

Lire l'article

Les clés de l’authentification

Pendant l’un de mes voyages professionnels, un employé dans la salle des serveurs devait accéder en urgence à un IBM i pour installer une application à utiliser le lendemain matin.

Des verrous chiffrés identiques protégeaient chaque salle de serveurs, et la personne qui connaissait la combinaison était absente pour la journée. Les verrous étaient configurés de la manière suivante : 1|2, 3|4, 5|6, 7|8, 9|0 et #.

Lire l'article

Dossier Windows 2008 R2 : Les comptes de services

Habituellement, lors de l'installation par défaut d'une application, l'administrateur peut configurer celle-ci afin de lancer son service associé soit en tant que Local System, Local Service ou Network Service.

Il était également possible d'indiquer un compte de domaine afin de lancer ce service mais ce compte de domaine devait généralement avoir un mot de passe qui n'expirait jamais. De plus, la sécurité de ce compte laissait fortement à désirer car le mot de passe se trouvait dans le cache LSA et devenait alors assez facilement accessible.

Lire l'article

Dossier Sécurité : L’authentification forte en environnement Windows (2/2)

Lorsque l’on évoque la notion d’authentification au sein d’une organisation, il est classique d’immédiatement associer le concept de mot de passe et de stockage d’information d’authentification au sein de l’annuaire Active Directory.

Or, il est maintenant établi que le couple « nom utilisateur + mot de passe » ne suffit plus à garantir la sécurisation de l’accès aux systèmes informatiques et aux informations qu’ils contiennent. Il est, en effet, relativement simple de « pirater » un système contenant des mots de passe simples, que ce soit par de pures méthodes de techniques informatiques ou par des méthodes sociales.

Aucune protection « technicoinformatique » ne pourra protéger le système d’information de l’utilisateur lui-même et de sa passivité face à la sécurisation des accès informatiques. Microsoft a intégré très tôt cette dimension stratégique, et depuis Windows 2000, propose une plateforme logicielle prête à utiliser les nouveaux standards d’authentification que représentent les authentifications dites fortes.