La culture BYOD dans l’entreprise

La hausse de popularité des appareils personnels, notamment des smartphones, marque indéniablement l’environnement professionnel.

Lire l'article

BYOD – 100 grammes qui changèrent le monde

Bring Your Own Device (BYOD) aussi appelé Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP) et Bring Your Own PC (BYOPC) signifient que la politique de sécurité de l’entreprise permet aux collaborateurs de venir avec leurs propres appareils mobiles sur leur lieu de travail et d’utiliser ces dispositifs pour accéder aux informations et aux applications de l’entreprise pour laquelle ils sont employés.

Lire l'article

Les RSSI face à la transformation des usages

Cloud, mobilité, Big Data, réseaux sociaux, les grandes transformations des systèmes d’information ont toutes des répercussions sur la sécurité.

Lire l'article

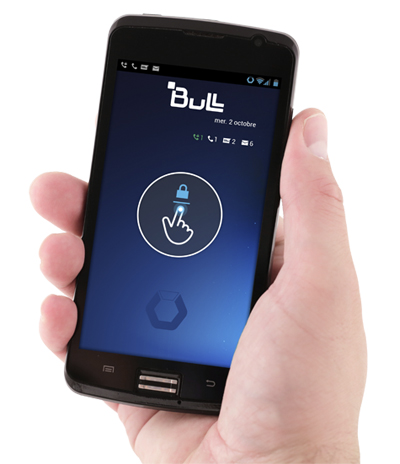

Bull dévoile Hoox, un smartphone sécurisé pour les entreprises

Bull a décidé d’apporter une réponse forte à la problématique de sécurité des terminaux mobiles.

Lire l'article

Le BYOD, glossaire pour toutes les entreprises

Les employés – et les individus d’une manière générale – sont de plus en plus connectés. D’après la dernière étude Deloitte, Telecom 2012, les Français sont multi-équipés – avec 35 % des sondés affirmant posséder plus d’un téléphone portable.

Lire l'article

Samsung fait appel à Lookout pour renforcer Knox

La sécurité d’Android est régulièrement remise en cause.

Lire l'article

Protection des cibles mobiles

Quelle est la meilleure approche pour protéger les données confidentielles des entreprises sur des appareils mobiles ?

Lire l'article

Windows 8.1 : La preview est disponible

La mise à jour du système d'exploitation, dévoilée au cours de la dernière édition de la conférence TechEd, est désormais accessible dans sa version preview.

Lire l'article

McAfee : « La consumérisation des actes de malveillance »

En 2012, 20 000 nouveaux virus ont été découverts par les chercheurs des McAfee Labs, essentiellement dans le monde Android.

Lire l'article

Entreprise Cloud-Ready – La gestion des périphériques nomades

Aujourd'hui, nous allons étudier la dernière partie de notre transformation : le modèle de gestion des périphériques, dont les choix s’avèreront les plus sensibles au sens où ils seront la partie visible du changement de modèle.

Lire l'article

Doit-on aller vers le tout mobile ?

Quels sont les facteurs du changement : la 4G, le périphérique unique, son périphérique personnel au bureau (NDA : BYOD).

Lire l'article

F5 cloisonne les environnements pro et perso

Petite ou grande entreprise, les terminaux mobiles sont partout.

Lire l'article

Mobilité et BYOD : Comment coordonner les services marketing et la DSI ?

En 2012, les analystes Gartner avaient défrayé la chronique en annonçant que, d’ici 2017, la Direction Marketing d’une entreprise dépensera davantage de budget en IT que la Direction des Services Informatiques (DSI).

Lire l'article

BYOD : Une lumière au bout du tunnel de la sécurité informatique ?

Une écrasante majorité des entreprises françaises est confrontée à des pertes de données considérables chaque année, parfois au-delà de 7TB de volume envolé.

Lire l'article

Errare mobilum est

Nous estimons aujourd’hui à 1 milliard, le nombre de périphériques mobiles connectés, avec une tendance à l’augmentation exponentielle.

Lire l'article

Palo Alto, firewall de nouvelle génération pour gérer le BYOD

« Le BYOD est dans l’air du temps ». Tout le monde semble s’accorder sur ce constat.

Lire l'article

IBM : Des SI « pas de taille » pour affronter la mobilité

Le déferlement de smartphones a surpris bon nombre d’entreprises.

Lire l'article

Une nouvelle manière d’utiliser son téléphone portable au bureau

Il est possible de constater une forte évolution des usages liés au mobile en entreprise.

Lire l'article

BYOD : L’employeur peut accéder aux périphériques personnels utilisés dans l’entreprise

La Cour de cassation vient de prendre une décision importante dans la réglementation du phénomène BYOD (Bring Your Own Device).

Lire l'article

Arnaud Alcabez, le BYOD n’est pas forcément le choix qui convient

Cloud et BYOD. Deux grandes tendances technologiques dont on parle dans les équipes informatiques depuis des mois mais qui semblent toujours poser un problème essentiel : la sécurité.

Lire l'article