Cybersécurité : les identités des machines à l’ordre du jour !

Les identités machines sont primordiales à la sécurité et à la viabilité des entreprises, mais quels sont les moyens mis disposition pour les protéger ? Il est peut-être temps de se pencher sur les clés et certificats utilisés par ces machines pour s'identifier ...

Lire l'article

Les 7 tendances du futur de la Protection des Identités

Quelles sont les évolutions de la protection des identités ? Nouvelles méthodes d’authentification, biométrie, mots de passe abandonnés, analyse comportementale, machine learning, objets connectés … Et si on regardait de plus près ce qui se dessine pour la sécurité basée sur l’identité ?

Lire l'article

Comment aborder la Blockchain

C’est une véritable révolution qui se prépare progressivement. Les entreprises doivent aujourd’hui veiller à ne pas rester à l’écart et se faire prendre de vitesse. À l’instar de la mobilité et du cloud, la blockchain est une composante de la transformation numérique.

Lire l'article

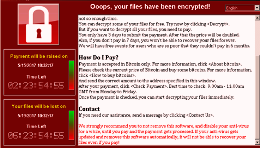

Sécurité : les braves ne patchent jamais leurs systèmes…

Depuis l’invasion WannaCry, les experts ne cessent de rappeler que « patcher, c’est la première des règles de sécurité ». Quelle gabegie ! Quelle ignorance des contraintes qui pèsent sur les IT ! Sachez vous défendre et jetez un œil du côté des 7 meilleures mauvaises pratiques ...

Lire l'article

Transition technologique : 3 tendances à suivre !

Chacun y va de ses prédictions pour 2018 et au-delà ! Retour sur des tendances qui impacteront les prochaines années. Pas d'interminables discours mais plutôt une petite synthèse qui nous emmène pourtant bien sur le long terme. Peut-on parler de cyber-virage et cyber-environnements ? Peut-être ...

Lire l'article

Le RSSI est challengé au quotidien

Retour des Assises de la Sécurité. Les menaces sont réelles et entourent les entreprises. Les défis sont nombreux. Michel Juvin, expert du Cercle des Assises de la Sécurité & du CESIN revient sur les cyberattaques de l’année 2017 et évoque le sujet sensible du RGPD

Lire l'article

Le coût explosif de la cyber-criminalité

Les cybertattaques coûtent cher, très cher ! Les infections par malware sont, par ailleurs, les plus coûteuses. Accenture vient de publier une étude, à l’occasion des Assises de la Sécurité

Lire l'article

Les banques dans le viseur des cybercriminels

Si les établissements financiers accusent de grosses pertes à chaque incident de cybersécurité, la réussite des stratégies de sécurité passera à la fois par une affectation recentrée et équilibrée des ressources et une sensibilisation accrue des collaborateurs. 7 banques sur 10 ont déjà été touchées par la cyber-fraude…

Lire l'article

L’efficacité de la Cyber Threat Intelligence

Qu’est-ce que la Cyber Threat Intelligence (CTI) ou le renseignement sur la menace ? Et quelles sont les entreprises qui l’utilisent ? En effet, améliorer la sécurité des SI est le défi quotidien des équipes, encore faut-il lever un certain nombre d’obstacles. Formation et processus intuitifs sont à l’ordre du jour !

Lire l'article

Kaspersky mis au ban des administrations américaines

Le 13 septembre 2017, l’administration américaine annonce sa décision de ne plus utiliser les produits fabriqués par Kaspersky Lab dans ses agences fédérales. Ce qui sous-entend identification rapide des produits et désinstallation …

Lire l'article

NetExplorer, le serveur de fichier qui fluidifie la collaboration

NetExplorer, le serveur de fichier centralisé dans le cloud qui fluidifie la collaboration....Face à l’anarchie engendrée par l’adoption des solutions de stockage et de partage grand public comme GDrive, Onedrive ou Dropbox, NetExplorer promet la même convivialité dans un service adapté aux contraintes de sécurité, de confidentialité et de contrôle des entreprises.

Lire l'article

La cyberactivité mondiale en 4 points

Les attaques de phishing augmentent fortement. La fréquence et le niveau de sophistication des cyberattaques ne cessent de croître, notamment au deuxième trimestre 2017.

Lire l'article

Maintenez votre sécurité dans le temps

Alors que les récents exemples d’attaques informatiques nous prouvent une fois encore que ce sont les anciens systèmes, les anciennes configurations, qui sont les plus vulnérables et les plus ciblés, revenons à nouveau sur le cycle de vie des SI et le nécessaire maintien du niveau de sécurité.

Lire l'article

Sécurité IT : Qui a un accès privilégié à votre réseau interne ?

Les anciens salariés ont-ils toujours accès au réseau de l’entreprise ? Avez-vous une totale visibilité sur les processus d’autorisation d’accès au SI de l’entreprise ? Eclairage sur les accès privilégiés aux réseaux IT et la sécurité des systèmes.

Lire l'article

Les 5 raisons de faire confiance à un prestataire qualifié par l’ANSSI

Mobilité, Cloud, connectivité permanente, dématérialisation des données et savoirs, sont autant de défis à la sécurité du patrimoine informationnel des entreprises et au respect des nouvelles réglementations en vigueur ou à venir. Face à ces défis, l’ANSSI dicte des bonnes pratiques et qualifie des prestataires de service de confiance (PSCO) pour aider les entreprises dans leur démarche de sécurisation des systèmes d’information.

Lire l'article

Sécurité : l’après Wannacry

Ne lâchez rien, les attaques par ransomware vont se multiplier et le ver EternalRocks semble être le successeur de Wannacry !

Lire l'article

Les comportements à risque des collaborateurs

Informations sensibles, confidentielles et réglementées… entre quelles mains passent réellement ces données et restent-elle au sein de l’entreprise ? Quel est l’équilibre entre protection et productivité des employés ?

Lire l'article

Les cybercriminels visent les entreprises

2016 fut l’année de l’extorsion en ligne. Après les individus, les entreprises sont dans le viseur ! Avec un constat de 748 % de nouvelles familles de ransomware, les pertes, évaluées à 1 milliard de dollars pour les entreprises, soulèvent des interrogations bien justifiées.

Lire l'article

TOP 5 des règles pour réussir votre sécurité IT

Les cybercriminels se multiplient et se professionnalisent tout comme leurs techniques. Comment contrer les attaques ?

Lire l'article

TOP 7 des bonnes pratiques pour gérer vos mots de passe

Comment renforcer la sécurité des mots de passe ?

Lire l'article