Evolution de la maturité Cybersécurité des dirigeants

Focus sur l’évolution des mentalités en matière de cybersécurité au sein des directions générales.

Lire l'article

Dark Web : où sont vos données dérobées ?

Endroit dangereux, de plus en plus actif et vaste, les qualificatifs n’en finissent pas ! Retour sur le rapport « 2021 Where is your Data » pour comprendre les évolutions, la valeur des violations de données, les modifications de comportements des cybercriminels.

Lire l'article

Ransomware, voilà les professionnels !

L’information confirmée par l’entreprise elle-même était tombée sec : Colonial Pipeline a versé 4,4 millions de dollars de rançon à des hackers !

Lire l'article

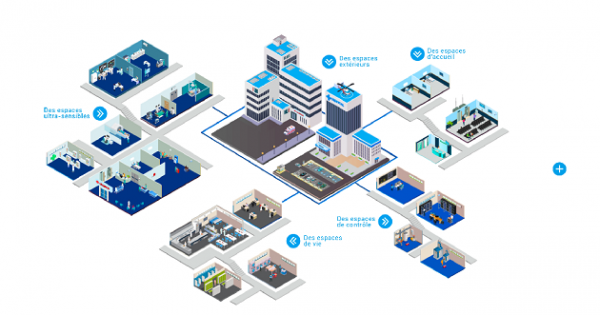

Cybersécurité – milieu hospitalier : Immergez-vous dans les vecteurs de risques cyber grâce à la cartographie réalisée par Stormshield

Infrastructures critiques et vitales, manipulant des données sensibles, les établissements de santé sont des cibles de premier choix pour les cybercriminels. Face aux nombreuses questions, il y a urgence. Stormshield met à disposition des responsables informatiques du secteur, un outil exclusif qui cartographie l’ensemble des types d’attaques et les réponses adaptées.

Lire l'article

Mois européen de la cybersécurité : 5 pratiques contre les ransomwares !

Sensibiliser les entreprises pour se prémunir contre les menaces est une priorité, à l’heure où l’ANSSI note une augmentation de 255 % du nombre d'attaques par rançongiciels en 2020 en France.

Lire l'article

Conseils pour protéger les chaînes logistiques logicielles dans le Cloud

Après études de plusieurs cyberattaques ciblant la chaine logistique, des conclusions émergent. En voici quelques-unes.

Lire l'article

Quatre technologies de sécurité pour des défenses efficaces

Si 86 % des entreprises ont été victimes d’une attaque réussie sur les 12 derniers mois, 40 % ont été ciblées au moins six fois ! Retour sur les perceptions, défis et priorités pour mettre en place des défenses efficaces.

Lire l'article

Le boom des cyberattaques sur les technologies opérationnelles

La technologie opérationnelle ou OT (Operational Technology) sous-tend des processus critiques qui, s’ils venaient à être compromis, pourraient avoir des conséquences catastrophiques, y compris des pertes de vies humaines. William Culbert, Directeur EMEA Sud de BeyondTrust nous livre son expertise.

Lire l'article

Hausse des vulnérabilités dans les systèmes industriels

Retour sur l’ampleur des vulnérabilités ICS (Industrial Control System) en 2021. Décryptage.

Lire l'article

Cybermenaces : les 3 piliers du risque utilisateur

Retour sur les mutations qui ont bouleversé le paysage des cybermenaces, suite à la crise sanitaire. Décryptage.

Lire l'article

Cybersécurité : les angles morts en environnements PaaS et IaaS

Les entreprises confrontées à un incident de sécurité, continuent d'élargir leur périmètre, et 64 % déploient de nouveaux services AWS chaque semaine.

Lire l'article

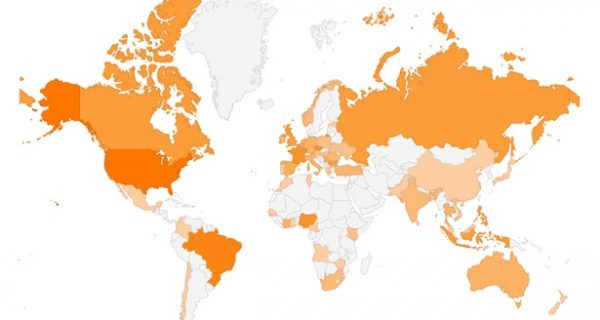

Les 4 moyens de se protéger des escroqueries aux crypto-monnaies

Nette augmentation des arnaques de type phishing liées aux crypto-monnaies dans les régions où celles-ci sont populaires ! Décryptage.

Lire l'article

Alerte logiciels malveillants : 688 menaces par minute !

Retour sur l'activité cybercriminelle et l'évolution des cyber menaces au cours du premier trimestre 2021.

Lire l'article

Quelles menaces pèsent sur les technologies industrielles OT ?

Comment les équipes OT peuvent-elles maîtriser ces menaces ? Voici quelques recommandations à suivre suite aux retours d’entreprises opérant dans des secteurs industriels critiques, Production & fabrication industrielles, Énergies et services publics (utilities), Soins de santé et Transports

Lire l'article

Les RSSI redoublent de vigilance face aux cyberattaques

Quel est l’impact des cyberattaques et intrusions sur les entreprises ? Comment les équipes de sécurité répondent à ces problématiques pour garder une longueur d’avance ? Décryptage.

Lire l'article

Top 6 des outils détournés par les cybercriminels pour les attaques

Décryptage de quelques tactiques d'attaques les plus courantes, utilisées par les cyber attaquants.

Lire l'article

Détection et réponse aux menaces : Trend Micro relève le défi

A l’heure des attaques furtives, de la multiplication des outils de sécurité autonomes, du manque de détection, les menaces rôdent. Il suffit, d’ailleurs, d’une seule menace pour que votre entreprise soit en danger ! Alors comment réagir efficacement ? Trend Micro a la réponse !

Lire l'article

Après le Privacy Shield ? Le chiffrement, bien sûr !

Avec une fin d’année 2020 inédite et le flux des attaques rançongiciels, retour sur un sujet fondamental : l’impact concret de l’invalidation du Privacy Shield,

Lire l'article

Les RSSI accélèrent le déploiement des mesures de sécurité

A l’heure du « Everywhere Workplace », la pandémie transforme les priorités des RSSI. Comment mieux gérer les périphériques et applications pour accéder aux ressources ? Voici quelques pistes de réponses.

Lire l'article

Cybersécurité : des PME de plus en plus vulnérables

Internet reste la voie N° 1 des cyberattaquants pour pirater les PME : le web et l'email représentent 65% des vecteurs d'attaque d'une PME

Lire l'articleLes plus consultés sur iTPro.fr

- Teams Live Event: Kollective ou Microsoft ECDN ?

- Baromètre de la Transformation digitale 2024 en France

- Le secteur financier reste dans la ligne de mire des cyberattaquants

- CyberPatriot ®, le SOC de dernière génération de CHEOPS TECHNOLOGY

- L’IA comme levier d’évangélisation du COMEX à la cybersécurité