Pourquoi les entreprises françaises dépassent leur budget cloud ?

Plongée au cœur de la migration vers le Cloud et des difficultés pour respecter les budgets. Mauvaise compréhension des responsabilités entre le fournisseur et l’entreprise, coûts supplémentaires, protection des données, résilience en cas d’attaque … Autant de sujets critiques.

Lire l'article

Ping Identity : l’identité intelligente au service des entreprises !

Fraude, orchestration, solution d'identité intelligente, vous voulez en savoir plus ? Retour sur ces sujets avec Alexandre Cogné, Expert cyber chez Ping Identity, leader en matière d’authentification, de SSO et de gestion des accès.

Lire l'article

Sécurité de l’IoT : principaux risques et mesures de protection

Avec l’IoT nos réseaux domestiques et professionnels sont en expansion constante. L’IoT est également présent dans les réseaux de « edge computing », pour la livraison de données de proximité.

Lire l'article

Un plan de réponse aux incidents de cybersécurité

Face à la déferlante des incidents de cybersécurité, les questions sont nombreuses au sein de toutes les organisations. Quel est le coût d’une violation de données ? Comment mettre en place un plan de réponse et l’équipe responsable de ce plan ? Quels sont les exercices de formation ? Découvrez les conseils du National Institute of Standards and Technology et Kaspersky.

Lire l'article

Mettre en place la fonctionnalité Microsoft CalendarTab

La fonctionnalité Teams Calendar Tab permet aux utilisateurs de Microsoft Teams ayant des boîtes aux lettres Exchange 2016 ou supérieures, stockées dans un environnement sur site, de pouvoir gérer leurs calendriers depuis l’interface Teams, au même titre que les personnes ayant une boîte aux lettres hébergée sur Exchange Online.

Lire l'article

Microsoft Teams : mise en place de la Qualité de Service

La mise en place de la Qualité de service dans l’environnement Microsoft Teams permet de prioriser le traitement des données Audio et Vidéo par les équipements de l’entreprise afin de que ceux-ci soient acheminées plus rapidement que les autres paquets de données.

Lire l'article

Power BI & Azure SQL DB pour apprendre à battre Nadal ?

Et si vous tentiez de battre le meilleur joueur de terre battue ? C’est parti !

Lire l'article

Padok Security sécurise le passage au Cloud

Comment permettre aux entreprises de voyager dans le Cloud en toute cybersécurité ? Padok, spécialiste des enjeux d’infrastructure et de Cloud, y répond avec sa nouvelle offre.

Lire l'article

Le secteur de l’assurance doit miser sur l’intelligence visuelle pour accompagner sa transformation numérique

Aujourd’hui, l’intelligence artificielle semble s’imposer dans tous les domaines de notre vie pour nous fournir des alternatives adaptées et fluides sans recourir systématiquement à l’intervention humaine.

Lire l'article

PME : la friandise préférée des hackers

Contrairement aux idées reçues, les PME sont des cibles idéales pour les hackers : peu protégées et passerelles idéales vers des entreprises de plus grande taille et donc mieux protégées

Lire l'article

Données non structurées : Comment les entreprises en tirent parti pour innover ?

La donnée est au cœur des progrès technologiques et sociétaux rendus possibles par la transformation numérique.

Lire l'article

Une demi-journée pour identifier et résoudre un incident réseau !

Temps d’arrêt des réseaux, délais de résolution des incidents …Quel est le temps moyen de gestion et de remédiation d’une panne ? 11h20.

Lire l'article

Assises de la Sécurité 2022 : Innovation & Co-construction au service de la cybersécurité

A l’heure des grands et rapides bouleversements économiques, sociaux, géopolitiques, climatiques, pas de doute, 2022 restera une année particulière ! Dans ce contexte agité et pour faire face aux défis cyber, les Assises de la Sécurité 2022 reviennent en force du 12 au 15 octobre prochains à Monaco. Et l’accélération prend le pas à tous les niveaux de l’événement !

Lire l'article

Aider les entreprises à anticiper et gérer les violations de données : l’objectif des lignes directrices publiées par le CEPD

Le 3 février 2022, le Comité Européen de la Protection des Données (CEPD) publiait les lignes directrices destinées à aider les responsables de traitement à répondre à leurs obligations et à déployer les réactions adaptées en fonction de chaque situation. Simon de Charentenay, CEO de MonJuridique.Infogreffe nous livre son expertise sur le sujet

Lire l'article

L’économie de la donnée en France

87 % des entreprises françaises ont adopté une stratégie data driven. Alors comment s’approprient-elles précisément l’économie de la donnée ? Retour sur les défis et les objectifs.

Lire l'article

L’entreprise de demain au service d’une nouvelle gestion de la data

Avec les besoins évolutifs des entreprises en matière de données, la nécessité de recruter des profils hybrides apparaît : ces personnes doivent être des data leaders et des data experts, ce qui est loin d’être le cas actuellement.

Lire l'article

Comment et pourquoi inscrire la cyber résilience dans la stratégie de cybersécurité de toute entreprise

Les données sont aujourd’hui l’actif le plus précieux des entreprises, après les talents bien entendu. Leur valeur globale se chiffre en milliers de milliards de dollars. Il n’est donc pas question pour les dirigeants, CIO, CISO, les services et leurs équipes IT de faire les frais d’une cyberattaque au risque de laisser ces données tomber entre de mauvaises mains.

Lire l'article

Protection des données : les investissements sont-ils suffisants ?

Afin de faire face à la crise du Covid-19 et ainsi maintenir au maximum leurs activités, les entreprises ont été contraintes d’investir, en quelques semaines ou mois, massivement et immédiatement dans les nouvelles technologies.

Lire l'article

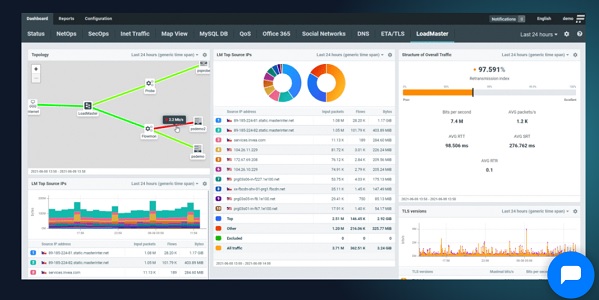

Quelle surveillance réseau pour votre environnement d’entreprise ?

Comment visualiser avec simplicité la structure du trafic de votre réseau ? La visibilité de l’ensemble de votre infrastructure est primordiale ! Découvrez la réponse avec Progress et Kemp Technologies .

Lire l'article

Office 365 : 5 bonnes pratiques pour la sécurité et la sauvegarde

Et si vous preniez quelques instants pour vous convaincre qu’une sauvegarde pour Microsoft Office 365 est loin d’être inutile ? Découvrez les erreurs à ne pas commettre pour la gestion, la sécurité et la sauvegarde de vos données Office 365 !

Lire l'article