Décryptage de la faille Apache Log4j : priorités et inventaire

Les alertes se multiplient ces derniers jours au sujet d’une nouvelle faille découverte sur Apache Log4j, une bibliothèque Java particulièrement répandue.

Lire l'article

Cybersécurité : quand tout arrive en même temps !

Il y a des moments dans la vie où tout arrive en même temps, quand tout se bouscule et se télescope dans une petite fenêtre de temps, plein d’évènements convergents ou pas, cohérents entre eux ou pas. Retour sur ce qui s’est passé tout début 2021 …

Lire l'article

Cinq conseils de sécurité IoT pour le travail hybride

Les incidents de sécurité liées à l’IoT ont augmenté notamment avec le recours au travail hybride, 72% des décideurs le confirment.

Lire l'article

Evolution de la maturité Cybersécurité des dirigeants

Focus sur l’évolution des mentalités en matière de cybersécurité au sein des directions générales.

Lire l'article

Dark Web : où sont vos données dérobées ?

Endroit dangereux, de plus en plus actif et vaste, les qualificatifs n’en finissent pas ! Retour sur le rapport « 2021 Where is your Data » pour comprendre les évolutions, la valeur des violations de données, les modifications de comportements des cybercriminels.

Lire l'article

Ransomware, voilà les professionnels !

L’information confirmée par l’entreprise elle-même était tombée sec : Colonial Pipeline a versé 4,4 millions de dollars de rançon à des hackers !

Lire l'article

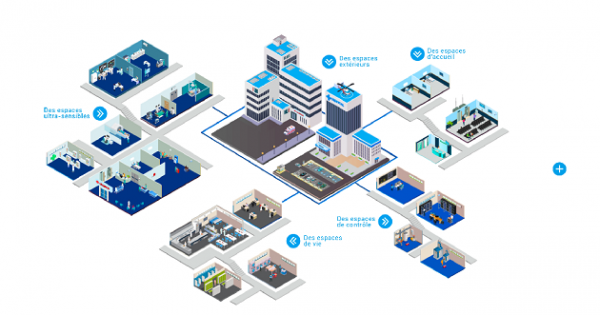

Cybersécurité – milieu hospitalier : Immergez-vous dans les vecteurs de risques cyber grâce à la cartographie réalisée par Stormshield

Infrastructures critiques et vitales, manipulant des données sensibles, les établissements de santé sont des cibles de premier choix pour les cybercriminels. Face aux nombreuses questions, il y a urgence. Stormshield met à disposition des responsables informatiques du secteur, un outil exclusif qui cartographie l’ensemble des types d’attaques et les réponses adaptées.

Lire l'article

Rémunération des fonctions RSSI

Découvrons les résultats d’une enquête indépendante et exclusive sur la rémunération et le profil des fonctions RSSI, réalisée par le CESIN.

Lire l'article

Conseils pour protéger les chaînes logistiques logicielles dans le Cloud

Après études de plusieurs cyberattaques ciblant la chaine logistique, des conclusions émergent. En voici quelques-unes.

Lire l'article

Le stress des RSSI face à la puissance des attaques cyber

La profession éprouvante est soumise à un niveau élevé de stress. Quels sont les moyens de gérer ce stress, ce découragement et le burnout ? Retour sur des indicateurs préoccupants …

Lire l'article

Rançongiciels : les recommandations pour se protéger

Les cybercriminels mettent en œuvre de nouvelles techniques d'extorsion, des outils de piratage améliorés et des modèles économiques affinés.

Lire l'article

Zero Trust : le nouveau pilier de la sécurité !

On note une hausse des budgets de sécurité Zero Trust pour s’adapter aux nouveaux environnements Voyons comment le nouveau monde du travail accélère l’adoption de l’approche Zero Trust…

Lire l'article

Le boom des cyberattaques sur les technologies opérationnelles

La technologie opérationnelle ou OT (Operational Technology) sous-tend des processus critiques qui, s’ils venaient à être compromis, pourraient avoir des conséquences catastrophiques, y compris des pertes de vies humaines. William Culbert, Directeur EMEA Sud de BeyondTrust nous livre son expertise.

Lire l'article

Cybermenaces : les 3 piliers du risque utilisateur

Retour sur les mutations qui ont bouleversé le paysage des cybermenaces, suite à la crise sanitaire. Décryptage.

Lire l'article

Cybersécurité : les angles morts en environnements PaaS et IaaS

Les entreprises confrontées à un incident de sécurité, continuent d'élargir leur périmètre, et 64 % déploient de nouveaux services AWS chaque semaine.

Lire l'article

Les attaques ciblant les objets connectés bondissent !

Appareils IoT les plus vulnérables, origines et destinations d'attaques les plus courantes, découvrons les recommandations clés pour se protéger !

Lire l'article

Règlement Général sur la Protection des Données : 3 ans après ….

Les entreprises ont-elles pris conscience de l’importance des enjeux liés au RGPD, Règlement européen sur la Protection des Données, et mis en place des mesures dédiées ?

Lire l'article

Alerte logiciels malveillants : 688 menaces par minute !

Retour sur l'activité cybercriminelle et l'évolution des cyber menaces au cours du premier trimestre 2021.

Lire l'article

Que savoir de l’assurance cyber risque ?

Avec le développement fulgurant de la technologie, toutes les entreprises sont de nos jours digitalisées, et ce, peu importe le secteur d’activité. C’est une situation qui a occasionné la naissance de nouveaux types de fraude connus sous l’appellation de cybercriminalité.

Lire l'article

Cybersécurité : 13 heures pour traiter une alerte critique en France !

En moyenne, 13 heures sont nécessaires aux entreprises françaises pour traiter une alerte critique et seules 14 % peuvent traiter une alerte à corriger en moins d'une heure.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA comme levier d’évangélisation du COMEX à la cybersécurité

- Intégration et utilisation de l’IA en 3 conseils clés

- CRM : quand l’IA fait dans le détail

- Baromètre cybersécurité 2023 : Top 7 des enseignements

- Sauvegarde : Comment protéger les données contre les menaces de ransomware en constante évolution ?