Les 4 vulnérabilités des Clouds publics

Accès non autorisés, interfaces non sécurisées, erreurs de configuration .... deviennent les plus importantes vulnérabilités du Cloud public. Que retenir pour 2019 ?

Lire l'article

Les fraudes au président frappent 6000 entreprises par mois

Décryptage des arnaques liées à la corruption dans les e-mails professionnels (ou BEC : Business Email Compromise)

Lire l'article

Le modèle Ransomware as a Service monte en puissance

Le modèle RaaS (Ransomware as a Service) ne cesse de se développer, découvrons les moyens pour se protéger des attaques...

Lire l'article

Le secteur financier, bien plus vulnérable aux pannes liées aux certificats

Plus d'un tiers des PDG du secteur financier international reconnaissent que leur entreprise a subi une panne au cours des six derniers mois !

Lire l'article

92% des entreprises gèrent difficilement les identités

Quelles sont les actions à mettre en place pour la gestion des identités et des accès pour accéder enfin à une identité bien plus moderne ?

Lire l'article

Les entreprises pêchent par excès de confiance en leurs fournisseurs de Cloud

Données sensibles et réglementées stockées dans le cloud : 83 % des organisations françaises, contre 75 % dans le monde, font entièrement confiance aux fournisseurs de cloud pour protéger les workloads.

Lire l'article

La cybersécurité à l’ère numérique : les chiffres pour la France !

Usage et connaissance de la cybersécurité : 77% des Français estiment faire tout ce qui est en leur pouvoir pour protéger leur vie numérique et éviter la perte des données personnelles. Mais est-ce suffisant ?

Lire l'article

Comment gérer la cybersécurité en cas de fusions et acquisitions ?

Quels sont les enjeux de cybersécurité liés aux fusions et acquisitions ? La préoccupation des décideurs est grande !

Lire l'article

Les dark data menacent la sécurité des entreprises françaises

Face à la multiplication des failles de sécurité et la mise en place de réglementations, les entreprises doivent multiplier les stratégies de gestion des dark data ...

Lire l'article

Cybercriminalité : des attaques de plus en plus sophistiquées

Ransomware personnalisés, développements logiciels spécifiques, techniques living-off-the-land … voici l’essentiel à retenir pour les DSI et RSSI…

Lire l'article

L’Internet des Objets au sein des cyberattaques …

Les cyberattaques visant les objets connectés augmentent. Une attention toute particulière doit être accordée rapidement à la sécurité IoT !

Lire l'article

L’utilisation de la Cyber Threat Intelligence en entreprise

Les entreprises utilisent la Cyber Threat Intelligence (CTI) pour la protection de leur système d’information et plus de 80% pensent que la CTI améliore la sécurité et la réponse aux incidents.

Lire l'article

Les DSI font des compromis dangereux pour la sécurité

94% des DSI et RSSI français renonceraient à une mise à jour de sécurité par peur de l’impact sur l’activité commerciale … Découvrons les lacunes quant à la capacité de résilience des entreprises à travers le monde, et notamment France

Lire l'article

Les coûts de la cybercriminalité 2018 !

Les logiciels malveillants et les attaques internes représentent un tiers des coûts liés à la cybercriminalité, + 12%, selon Cost of CyberCrime Study !

Lire l'article

Comment neutraliser les cybermenaces ?

En 2018, l’intensité des attaques DDoS a explosé pour atteindre le niveau record de 1,7 Tbit/s, pendant que les cibles et techniques évoluent sans cesse…Retour sur bien d’autres problématiques de sécurité et opérationnelles auxquelles sont confrontés les réseaux des opérateurs et les entreprises.

Lire l'article

Augmentation spectaculaire de 65% des attaques d’applications cloud

Plus de 100 000 attaques visant les entreprises mondiales entre Septembre 2018 et Février 2019 ont été passées au crible ! Si les tentatives d’attaques ont augmenté de 65 %, 40 % proviennent du Nigeria, puis de la Chine …

Lire l'article

Les 6 recommandations pour les RSSI

Rationalisation du nombre des fournisseurs, investissements dans la formation et l’analyse du risque, volume croissant de données et d’appareils connectés, sensibilisation et collaboration … autant de défis qui envahissent le quotidien des RSSI

Lire l'article

Webinaire RGPD – un an après, où en êtes-vous ?

Le 25 mai 2019, cela fera déjà un an que le Règlement Général sur la Protection des Données s’applique à toutes les entreprises ! Cadre juridique, sanctions encourues, conseils, risques…. Presque une année après, il est temps de revenir sur l’importance de la mise en conformité.

Lire l'article

i-Tracing : « Anticiper les besoins des clients et connaître les solutions du marché »

Rencontre sur le #FIC2019 avec Laurent Charveriat, cofondateur et Directeur Général d’i-Tracing, société de conseil, ingénierie et services managés, dans le domaine de la cybersécurité, traçabilité des informations et mise en conformité des SI. Retour sur les perspectives 2019 de l’entreprise qui entend maintenir une belle croissance (20 – 30 %) et envisage plus 180 collaborateurs fin 2019. Résultats prometteurs !

Lire l'article

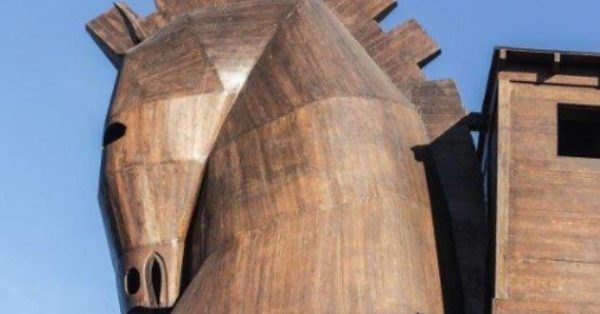

Mise à jour du cheval de Troie DanaBot avec une nouvelle communication C&C

De nouvelles versions du cheval de Troie DanaBot ont été découvertes par les chercheurs d’ESET, incluant un protocole bien plus complexe. Face à ce nouveau défi, il y a urgence à détecter et bloquer les composants et plugins DanaBot. Éclairage.

Lire l'article