Annexe 4 : Flux du processus de restauration d’Exchange 2003

La fonction de groupe de stockage de restauration d'Exchange 2003 permet aux administrateurs de restaurer des boîtes aux lettres en connectant temporairement Exchange à une copie du groupe de stockage restauré. Ce schéma montre comment le flux du processus de sauvegarde normal fonctionne, suivant qu'il faille restaurer un groupe de

Lire l'article

Annexe 3 : Sauvegarde d’Exchange avec Veritas Backup Exec

Pour tirer profit de la fonction VSS (Volume Shadow Copy Service) dans Windows 2003 pour sauvegarder Exchange 2003, les applications de sauvegarde doivent intégrer un demandeur VSS fournissant un accès au programme d'écriture d'Exchange. Le panneau supérieur présente le panneau de sélection de sauvegarde de Veritas Backup Exec 9.0 d'une

Lire l'article

Annexe 2 : Flux du processus de sauvegarde d’Exchange 2003

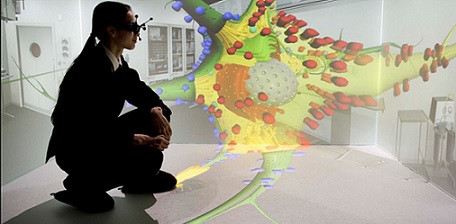

La fonction VSS (Volume Shadow Copy Service) de Windows 2003 permet de réduire considérablement

le temps requis pour sauvegarder et restaurer Exchange 2003.

Ce diagramme montre comment le flux du processus normal de sauvegarde fonctionne. Lorsqu'une demande de capture

est émise par une application de sauvegarde Exchange (appelée « demandeur

Annexe 1 : Pourquoi Exchange 2000 posait des problèmes de sauvegarde

Présentation des principaux points faibles d'Exchange 2000 en matière de sauvegarde et de restauration des boîtes aux

lettres

Le souhait de nombreux administrateurs d'Exchange pour le successeur d'Exchange 2000 se portait sur une nouvelle

architecture de sauvegarde et de restauration. L'architecture d'Exchange 2000 n'est pas adaptée pour deux principaux motifs

Limitations et fonctions supprimées

Exchange 2003 se caractérise par peu d'innovations radicales par rapport à l'architecture Exchange 2000 et, par conséquent, a hérité de la plupart des limites de son prédécesseur quant au nombre de boîtes aux lettres ou dossiers publics que chaque serveur peut héberger. En outre, Microsoft a supprimé certaines fonctionnalités d'Exchange

Lire l'article

Autres améliorations administratives

En définitive, Exchange 2003 intègre

plusieurs fonctionnalités qui simplifient

l'administration des serveurs et

des clients.

Groupes de distribution basés

sur des requêtes. Exchange peut

créer dans l'annuaire Active Directory

des groupes de distribution basés sur

des requêtes (QDG). Ces groupes offrent

la même fonctionnalité que les

groupes de distribution standard

Lutte anti-virus et anti-spam

Parmi les fonctionnalités d'Exchange 2003 qui ne nécessitent

pas Windows Server 2003, la plupart des fonctions les

plus importantes sont conçues pour lutter contre les messages

électroniques non sollicités (spam) et éviter que les utilisateurs ne soient victimes de virus

et de vers reçus par e-mail.

Filtrage des connexions par

Exploitation des améliorations d’Active Directory

Exchange 2003 tire profit des améliorations apportées à la base de données de configuration et de sécurité Active Directory sous Windows Server 2003. Le fait que les entreprises doivent migrer vers Active Directory avant d'utiliser des versions récentes d'Exchange a ralenti la migration à partir d'Exchange 5.5 ; cependant, Windows

Lire l'article

Produits d’émulation Linux 5250 disponibles

Q : Je recherche un programme d'émulation 5250

pour Linux. IBM en offre-t-elle un ? Y en a-t-il d'autres

disponibles sur le Web ? J'apprécierais que le produit

soit gratuit.

R: IBM offre un programme d'émulation 5250 basé sur Linux

dans le cadre de son nouveau produit iSeries Access

Tranférer des fichiers en utilisant des commandes SQL à partir de VB

Q : Il y a quelques années, j'ai utilisé ODBC pour transférer des fichiers de l'iSeries à un tableur Microsoft Excel au moyen de commandes SQL (SQLopen, SQLexcequery, par exemple) à partir de Visual Basic (VB). Mais quand j'essaie maintenant d'utiliser ces fonctions dans VB, je reçois le message «

Lire l'article

Middleware ODBC et OLE for DB2

HiT Software annonce deux versions de ses produits middleware ODBC et OLE DB pour DB2 fonctionnant sur iSeries, zSeries, pSeries et autres plates-formes. Le middleware fonctionne sur clients et serveurs Windows mais facilite l'accès aux données pour les applications fonctionnant sur clients ou autres serveurs.

www.hitsw.com

Mise à jour du serveur d’applications

JBoss lance JBoss Application Server 4.0, dernière version de son serveur d'applications open-source pour iSeries et autres plates-formes qui supportent le standard J2EE 1.4. Le serveur permet aux providers de livrer des modèles de programmation simplifiés pour les développeurs et leur permet de mettre en place les architectures orientées services

Lire l'article

StoneSoft annonce la première solution firewall et vpn interne au nouveau serveur IBM i5

Stonesoft annonce la disponibilité de StoneGate firewall et VPN pour le nouveau serveur IBM eServer i5, offre VPN disponible pour les i5 Servers. « StoneGate est un élément essentiel qui permet aux clients i5 Servers d'utiliser la souplesse de ce nouveau serveur » précise Ilkka Hiidenheimo CEO de StoneSoft

La

Utilisation des UDTF : résultats

En résumé, les UDTF combinent ce

qu'il y a de mieux dans les procédures

stockées, les vues et les fonctions définies

par l'utilisateur, parce qu'elles

- cachent les jointures de tables complexes et autres traitements

- encapsulent la logique de gestion pour instaurer la cohérence et fournir un seul Lire l'article

Premiers pas avec les UDTF

Pour démarrer avec des UDTF, il faut

connaître quelques points supplémentaires.

Vous pouvez mettre des UDTF sans

paramètres à la disposition des utilisateurs

de Query/400 en les plaçant à l'intérieur

d'une vue. Par exemple :

Create View EmpInfo As Select EmpMast.* From Table(RetrieveEmployeeInfo()) As EmpMastVous pouvez aussi faire Lire l'article

Utiliser les UDTF comme des habillages de programme

Les UDTF peuvent aussi habiller les programmes existants. Ainsi, dans des ateliers de fabrication, on trouve souvent un programme d'explosion des nomenclatures (BOM, bill of material) qui reçoit un numéro d'article parent et crée un fichier de travail contenant l'article parent, l'article composant et des données de « niveau d'indentation

Lire l'article

Ajouter de la logique et de la sécurité aux UDTF

Les UDTF ont un point commun avec les SP : la possibilité de traiter des instructions logiques SPL. La figure 2 montre une table Employee Master et une table de référence croisée qui associe le profil utilisateur OS/400 d'un manager avec les enregistrements de ses employés dans la table Employee

Lire l'article

iSeries et .NET

Comme on le voit dans cet article, l'iSeries est le caméléon des systèmes serveur et il peut parfaitement jouer le rôle d'une base de données pour les applications .NET Microsoft. Le nouveau DB2 UDB for iSeries .NET Data Provider d'IBM est entièrement intégré au Microsoft .NET Framework, afin que vous

Lire l'article

Envoyer des mises à jour à l’iSeries

Le DataGrid contient tout le code nécessaire pour permettre aux utilisateurs d'insérer de nouvelles valeurs dans la grille, de mettre à jour des cellules, ou de supprimer des lignes. Cela se passe sans que vous deviez ajouter quoi que ce soit. Et comme le DataGrid était lié à l'objet ds

Lire l'article

Peupler le DataSet

En D, vous pouvez voir où le DataSet est ensuite rempli en utilisant la méthode Fill de l'iDB2DataAdapter, qui est exécutée dans un bloc Try-Catch. Le premier paramètre de la méthode Fill prend le nom du DataSet et le second paramètre accepte le nom de la DataTable dans le DataSet.

Lire l'articleLes plus consultés sur iTPro.fr

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

- Dans l’œil du cyber-cyclone : l’excès d’optimisme constitue le risque principal pour la résilience des données

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer