Microsoft experiences’16 : innovation garantie !

Une journée Business et une journée Technique pour comprendre et innover...

Lire l'article

GDPR : la sécurité analysée en 5 points clés

GDPR : les entreprises ne sont pas dans les temps. Pourquoi ?

Lire l'article

Les mauvaises habitudes des décideurs IT en matière de stockage

Quelle bonne attitude adopter face aux données qui ne cessent de croître ?

Lire l'article

Les employés sont moins concernés par la sécurité des entreprises

La négligence des utilisateurs internes constitue désormais la première préoccupation !

Lire l'article

Internet des Objets : les entreprises ne sont pas prêtes

Près de 68% des entreprises ne disposent pas d’une stratégie de test IoT.

Lire l'article

Les cadres supérieurs négligent les informations sensibles

Les cadres supérieurs et dirigeants des PME porteraient préjudice aux informations confidentielles

Lire l'article

Arachnophobie, apprivoisez la digitalisation

N’ayez pas peur, n’ayez plus peur de la toile digitale…

Lire l'article

Transformation numérique : les équipes sécurité ont un rôle à jouer

Quel est le rôle des équipes Sécurité au cœur des projets numériques ?

Lire l'article

Productivité et Sécurité, complémentaires et non opposées !

Pour certains décideurs DAF, DSI, CDO, mettre en œuvre des mesures avancées de sécurité, peut diminuer la productivité et l’efficacité du système d’information.

Lire l'article

Moderniser l’informatique grâce à l’automatisation : Plan en 3 étapes

Découvrons l’étape 1.

Lire l'article

Quelles solutions pour face au crypto malwares ?

42 % des personnes interrogées au sein des PME dans le monde estiment que les « cryptomalwares » constituent l’une des plus graves menaces auxquelles elles ont été confrontées l’année dernière (1).

Lire l'article

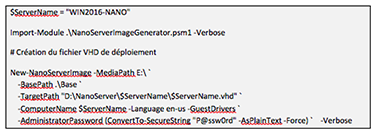

Nano Server est prometteur

Encore sans date officielle de lancement, Windows Server 2016 n'en reste pas moins extrêmement attendu par l'ensemble de la communauté au vu des nombreuses avancées et nouveautés qu'il se promet d'intégrer.

Lire l'article

Détecter les cyberattaques les plus furtives

Comment détecter les cyberattaques les plus furtives ? Une priorité au quotidien pour toutes les entreprises. Tomer Weingarten, CEO SentinelOne, nous livre son expertise sur le sujet.

Lire l'article

Activer la mise en veille prolongée dans Windows 10

Par défaut la mise en veille prolongée n'est pas activée dans le bouton d'alimentation.

Lire l'article

Stockage flash contre disque dur

Stockage flash vs disque dur. Découvrez les réponses et l’expertise de Chanaka Ekanayake, Lead Solutions Architect, Insight UK.

Lire l'article

Les cinq questions à se poser au moment de choisir un pare-feu de nouvelle génération

Quelles sont les bonnes questions à se poser au moment du choix d’un pare-feu de nouvelle génération ? Christophe Jolly, Directeur Sécurité Cisco France a accepté de relever cette mission et partage son expertise.

Lire l'article

Les 20 mots du Cloud que vous gagnez à connaître suite…

Comprendre les enjeux mais aussi les terminologies du Cloud, c’est tout simplement indispensable en 2016 !

Lire l'article

Au cœur du SOC : valoriser le renseignement sur les cybermenaces

Le paysage de la sécurité a profondément changé ces vingt dernières années.

Lire l'article

CMG Sports Club : les challenges sécurité de la DSI

Même au sein des activités loisirs, détente et sport, la sécurité est une affaire prise extrêmement au sérieux.

Lire l'article

CMG Sports Club : les challenges sécurité de la DSI

Même au sein des activités loisirs, détente et sport, la sécurité est une affaire prise extrêmement au sérieux.

Lire l'articleLes plus consultés sur iTPro.fr

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

À la une de la chaîne Enjeux IT

- Pilotage de la DSI : lucidité, exigences et engagement

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

- Top 6 des priorités des DSI en 2026