Conseils et astuces pour PDM et SEU

par Jef Sutherland, Mis en ligne le 05/04/2006 - Publié en Octobre 2005

Même après plusieurs années d’utilisation d’une application, celle-ci recèle peut-être des fonctions inutilisées et susceptibles de l’améliorer. J’imagine que les développeurs compétents en PDM et SEU ont trouvé la plupart de ces fonctions cachées. Si vous n’avez pas encore confié votre développement à WDSc (WebSphere Development Studio Client), le moment est peut-être venu d’explorer quelques trésors cachés de PDM et de SEU. Examinons donc quelques astuces et techniques qui réjouiront même les programmeurs les plus chevronnés.

Application iSeries : modularisation

par Sharon L. Hoffman, Mis en ligne le 29/O3/2006 - Publié en Octobre 2005

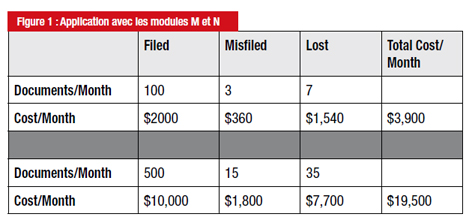

La modularisation, ou programmation modulaire, organise le code en composantes fonctionnelles assorties d’interfaces clairement définies. C’est ainsi qu’avec ILE RPG, on peut organiser le code en membres /Copy, sous-routines et procédures appelables, ainsi qu’en modules, programmes de service et objets programme, pour s’en tenir aux principaux. Si l’on pratique la programmation modulaire, les changements d’une composante ont peu ou pas d’effet sur les autres parties d’une application. Un bon code modulaire facilite donc la modification des applications quand les exigences de l’entreprise changent. Mais la modularisation permet également de mélanger et de combiner des langages, en choisissant le meilleur outil pour chaque tâche. Enfin, elle est le premier pas important dans des projets comportant des interfaces de type navigateur et pratiquant l’extraction de données sur plates-formes hétérogènes.D’une manière générale, plus le code est modulaire et plus il est facile à maintenir. Mais il arrive parfois que les avantages engendrés par la segmentation du code soient contrebalancés par la complexité de la communication entre les composantes. On admet généralement qu’un code à couplage étroit est plus performant que des modèles plus modulaires. Or, une application modulaire bien conçue peut s’avérer plus performante, particulièrement dans un contexte réseau. Par conséquent, pour trouver la meilleure solution pour une situation donnée, il faut mettre dans la balance ces facteurs ainsi que les compétences des développeurs et la structure des applications existantes.

Pour vous aider à prendre ces décisions, la section suivante explore les techniques de modularisation en RPG et SQL applicables à un environnement applicatif iSeries classique. (Bien qu’il ne soit question ici que de RPG, les concepts valent aussi pour Cobol, CL et autres langages ILE.)

Gestion des files d’attente de messages Exchange Server 2003

par Mike Daugherty - Mis en ligne le 15/03/06- Publié en Janvier 2005

Tous les environnements Exchange Server 2003 sont constitués d’un ensemble de processus coopératifs, fonctionnant sur différents systèmes. Lors du transfert d’un message d’un processus à un autre, Exchange place souvent lesdits messages en file d’attente jusqu’à ce que le processus destinataire puisse le traiter. Par exemple, le serveur virtuel SMTP Exchange peut mettre en file d’attente les messages jusqu’à ce que le serveur virtuel effectue la recherche dans l’annuaire ou que le moteur de routage détermine le prochain saut (ou tronçon) approprié pour le message. Parfois, les processus émetteur et destinataire sont situés sur le même système, parfois ils résident sur des systèmes distincts. Tous les connecteurs, tels que ceux pour IBM Lotus Notes, Novell GroupWise, SMTP et X.400, placent en file d’attente les messages jusqu’à ce qu’Exchange établisse les connexions réseau avec les processus de messagerie s’exécutant sur d’autres systèmes.Microsoft a amélioré l’affichage des files d’attente pour Exchange 2003 en supprimant le besoin de se placer sous chaque serveur virtuel pour visualiser ses files d’attente. Le Gestionnaire système Exchange (ESM, Exchange System Manager) de la version 2003 inclut un affichage commun permettant de gérer facilement les files d’attente et les messages qu’elles contiennent. Vous pouvez employer l’affichage de file d’attente pour les serveurs virtuels SMTP et les connecteurs Exchange.

Le fait d’employer l’Analyseur de performances (Performance Monitor) afin de suivre le nombre d’entrées dans les files d’attente constitue l’une des meilleures méthodes pour détecter les problèmes potentiels de transport des messages. Lorsque l’Analyseur de performances indique qu’une file d’attente est plus volumineuse que ce qu’elle est censée être, vous pouvez recourir à ESM pour visualiser les messages qu’elle contient et déterminer, le cas échéant, s’il faut agir afin de remédier au problème. Les raisons pour lesquelles une file d’attente peut être plus volumineuse que prévu sont multiples : un message de très grande taille peut être en tête de file bloquer les autres jusqu’à ce qu’il soit remis, le message en tête de file d’attente peut avoir un problème qui empêche sa remise ou vous pouvez avoir tout simplement une augmentation temporaire du trafic des messages. Tant que vous n’avez pas examiné les entrées dans la file d’attente, vous ne pouvez pas déterminer la source du problème. Si celui-ci est dû à un message en particulier, vous pouvez le supprimer de la file d’attente et le renvoyer à l’expéditeur avec un rapport de non-remise (NDR).

N’attendez cependant pas d’avoir un problème pour examiner les files d’attente de messages. Une file d’attente sauvegardée peut être un indicateur préalable d’un problème système ou réseau important. Lorsque l’état d’une file d’attente ou d’un message indique un problème possible, les informations de file d’attente peuvent vous aider à identifier la source de l’incident. Nous allons, dans cet article, examiner les types de files d’attente de messages Exchange 2003, les outils disponibles pour surveiller et gérer les files d’attente, ainsi que la manière d’utiliser ces outils afin d’identifier et de résoudre les problèmes courants associés aux messages en file d’attente.

Archive Manager 3.0

Quest Software, Inc. annonce la disponibilité de Archive Manager 3.0, une nouvelle solution d’archivage intelligent des courriers électroniques basée sur la technologie de AfterMail Limited, éditeur récemment racheté par Quest Software.

Archive Manager 3.0 capture, indexe et archive les données de messagerie, facilitant la gestion des boîtes aux lettres, le partage des connaissances et la mise en conformité avec les obligations réglementaires de traçabilité et d’auditabilité des correspondances.

Lire l'article

Un bref coup d’oeil aux interfaces utilisateur

par Jef Sutherland Mis en ligne le 31/01/2006 - Publié en Juin 2005

A combien d’interfaces utilisateur (UI, user interfaces) avez-vous affaire chaque jour ? Réveils, montres, cafetières, fours à micro-ondes, téléphones, répondeurs, claviers d’accès et voitures, ne sont que quelques-uns des appareils munis d’interfaces qu’on utilise quotidiennement sans y prêter attention. Et ce avant même de nous asseoir à notre bureau, d’allumer l’ordinateur et de regarder l’écran.

La manière dont les dispositifs électroniques présentent l’information aux utilisateurs décide souvent du destin et de l’utilité de l’appareil. Il en va de même pour nos applications.En tant que développeurs, nous pouvons avoir la meilleure logique et les meilleures routines de traitement sous l’interface utilisateur, mais si celle-ci n’obtient pas la bonne information de nos utilisateurs ou, à l’inverse, ne la leur présente pas de manière claire et compréhensible, l’investissement applicatif est gaspillé. Parce qu’elle est primordiale, l’interface utilisateur ne doit pas être prise à la légère.

Nouveaux Produits Exchange – Semaine 2 – 2006

Les nouveaux produits de Janvier 2006 pour Exchange Server

Lire l'article

MS Analysis Services : Hors des sentiers battus

par William Sheldon - Mis en ligne le 07/12/2005 - Publié en Décembre 2004

PARTIE I : LES « CUSTOM MEMBERS »

MS Analysis Services recèle un grand nombre de fonctionnalités avancées.

Certaines peuvent sembler gadget de prime abord mais s'avèrent en fait particulièrement

utiles dans la pratique.

Cette série d'articles s'adresse en priorité à ceux d'entre vous qui utilisent déjà

MS Analysis Services et qui souhaitent élargir

leur connaissance du produit. Il permettra

également à ceux qui découvrent

l'OLAP avec les technologies Microsoft de

se familiariser avec de nouveaux concepts.

Il ne s'agit pas bien entendu d'un exposé

complet sur les fonctionnalités avancées

de MS Analysis Services (la documentation

en ligne livrée avec le produit est

faite pour cela) mais d'un retour d'expérience

sur l'utilisation concrète de certaines fonctions clés du produit qui sont souvent

sous-estimées ou tout simplement méconnues.

Changer les règles du jeu

par Frank G. Soltis - Mis en ligne le 02/11/2005 - Publié en Février 2005

Dès l'annonce des nouveaux modèles i5 en mai 2004, la plupart des observateurs ont bien compris que les processeurs POWER5 amélioreraient considérablement les performances de l'iSeries. Le degré exact d'amélioration était inconnu jusqu'à l'annonce du 570 à 16 voies en juillet. Ce 570 basé sur POWER5 à 16 voies a été l'iSeries le plus performant de tous les temps, avec un chiffre époustouflant de 44 700 CPW. Pour mettre cela en perspective, ce CPW est supérieur de 20 % au plus gros i890 basé sur POWER4 à 32 voies, présenté un an auparavant.

Considérations sur la sécurité de l’IFS

par Carol Woodbury - Mis en ligne le 04/10/2005 - Publié en Janvier 2005

Quand je m'entretiens de sécurité informatique avec

des administrateurs, il est un sujet qui semble les mettre mal

à l'aise : l'IFS (integrated file system). Aujourd'hui, tout le

monde ou presque a entendu parler de l'IFS, mais bien peu

savent comment assurer la sécurité de cette composante du

système.

L’avenir des écrans en mode caractère

par Jean Mikhaleff - Mis en ligne le 07/09/2005 - Publié en Novembre 2004

Le patrimoine

mondial des programmes avec écrans en mode caractères sur gros

systèmes Cobol et en RPG est évalué 5000 milliards de dollars. Ce gâteau mondial

colossal représente 30 fois le budget annuel de la France. Des sommes

considérables ont été investies en marketing depuis la fin des années 80 pour

essayer de convaincre les DI de « moderniser » ce patrimoine applicatif. 15 ans

plus tard, peut-on tirer un premier bilan ?

Le travail collaboratif avec Exchange

par Pascal Creusot - Mis en ligne le 15/06/2005 - Publié en Septembre 2004

Exchange n'est pas simplement un serveur de messagerie, mais c'est aussi une

plateforme conçue pour le travail collaboratif en entreprise. Contrairement à

de nombreux autres logiciels uniquement dédiés à la messagerie, Microsoft

Exchange intègre de manière native des outils et fonctions de travail en

groupe comme la délégation, la mise en place de règles, le partage des objets

Exchange tels que les contacts ou les calendriers. On trouve aussi au sein

d'Exchange avec la mise en place des dossiers publics, une véritable infrastructure

dédiée au partage des informations pour l'ensemble de l'entreprise.

Tous ces éléments sont autant de composants qui apportent une dimension de

travail collaboratif à cette plateforme de messagerie ...

CL : 10 trucs sympas

par Guy Vig - Mis en ligne le 02/11/2005 - Publié en Février 2005

Quand on m'a invité à écrire cet article,

j'ai pensé « Bien sûr que CL peut

être sympa ! ». Suivi d'un bémol, « Ca

dépend en fait de qui lira l'article ».

Voilà presque un quart de siècle que je

travaille avec CL : donc, CL est plus ancien

que certains des professionnels IT

qui liront cet article et pour qui la notion

de fonctions de programmation

« sympas » n'est pas forcément la même

que la mienne

Améliorer l’architecture applicative avec des solutions base de données

par Sharon L. Hoffman - Mis en ligne le 04/10/2005 - Publié en Décembre 2004

La segmentation du code en petits composants appelables améliore la modularisation

et favorise la réutilisation, tout en réduisant la taille et la complexité de

chaque composant de code. On peut appliquer ce principe par diverses techniques

de programmation iSeries, comme des appels de programmes et des programmes

de service. Mais nous nous intéressons ici à trois fonctions de base de données

iSeries qui facilitent le partitionnement des applications : les déclencheurs, les procédures

stockées, et les fonctions définies par l'utilisateur (UDF, user-defined functions).

La V5R3 améliore sensiblement l’I5/OS

par Sharon L. Hoffman - Mis en ligne le 30/08/2005 - Publié en Novembre 2004

En même temps qu'elle annonçait une release matérielle marquante,

IBM a grandement amélioré le système d'exploitation récemment rebaptisé,

i5/OS V5R3.

Bien que l'annonce de la V5R3 mette l'accent sur l'infrastructure, sur les plans matériel et logiciel, IBM n'a pas négligé l'outillage. La V5R3 présente de nouvelles possibilités intéressantes pour CL, ainsi que quelques améliorations très attendues de RPG et Cobol. WDSc (WebSphere Development Studio Client) pour iSeries, est lui aussi enrichi de nouvelles fonctions ...

Résoudre les problèmes Web dans iSeries Access

par Carole A. Miner - Mis en ligne le 22/06/2005 - Publié en Septembre 2004

Le meilleur conseil : lisez bien toute la documentation

iSeries Access for Web (numéro de produit 5722-XH2; souvent appelé simplement

Access for Web dans cet article) est une application Java qui tourne sur

l'iSeries versions V5R1 et V5R2 dans un serveur d'applications Web (comme

WebSphere Application Server, Apache Software Foundation Tomcat). Comme

le produit ne demande aucune installation de code PC, le dépannage se borne

généralement à vérifier que l'utilisateur du navigateur peut se connecter au

serveur iSeries et à l'application Access for Web ...Pour installer et configurer Access for Web sur votre serveur iSeries, il faut

d'abord télécharger le iSeries Access for Web Installation and Users Guide

(SC41-5518) à partir de la page Access for Web à www.ibm.com/eserver/iseries/

access/web. Si vous utilisez la liste ainsi obtenue et si vous suivez la documentation,

Access for Web sera vite opérationnel. Autre bonne source d'informations

: un nouveau Redbook, iSeries Access for Web ans HATS Limited

Edition : V5R2 Hot Topics for iSeries Browser Users (SG24-7005), dont une copie

téléchargeable se trouve aussi sur la page iSeries Access for Web.

10 Trucs & Astuces pour RPG IV

Les pros du RPG sont toujours en quête de nouvelles astuces et techniques pour simplifier leurs jobs, résoudre des problèmes épineux, introduire de nouvelles fonctions et rendre leurs programmes plus efficaces et plus faciles à maintenir. Les récentes releases RPG IV sont riches de nouvelles techniques et structures visant à optimiser vos programmes. Voici donc une liste de 10 trucs sympas (sans ordre particulier) que j’ai trouvés récemment

Lire l'article

Les Aéroports de Paris font décoller leur portail d’entreprise

Mis en ligne le 04/10/2005 - Publié en Septembre 2004

Comment migrer d'un intranet informationnel vers un portail d'entreprise applicatif

et collaboratif ? Pour relever ce défi technique, ADP a adopté la solution Microsoft

Office SharePoint Portal Server 2003. Son objectif est triple : fédérer plusieurs sites

intranet, intégrer des applications web existantes et faciliter la mise à jour du

contenu éditorial.

Le nouveau Power5

par Cheryl Ross - Mis en ligne le 30/08/2005 - Publié en Novembre 2004

En mai, IBM a dévoilé un nouvel

attelage matériel et système d'exploitation

pour l'iSeries, dont Rochester

espère qu'il rassurera ceux qui redoutent

que l'iSeries ne soit pas une

plate-forme stratégique pour IBM - ou

qu'il pourrait s'abaisser au niveau de la

gamme pSeries. En vedette, on trouve

les nouveaux serveurs montés en rack

basés sur le tout récent serveur Power5

: une minuscule dynamo qui est

plus petite, plus rapide, et qui contient

davantage de fonctions processeur et

mémoire que Power4, son prédécesseur.L'iSeries est la première plateforme à obtenir le nouveau processeur. C'est bien la preuve, selon IBM, que l'iSeries peut encore montrer la voie. En fait, Rochester semble tellement éprise du processeur Power5

qu'elle a nommé en son honneur la dernière génération de serveurs iSeries.

Vos profils utilisateur sont-ils vulnérables ?

par Dan Riehl - Mis en ligne le 15/06/2005 - Publié en Septembre 2004

En tant que conseiller en sécurité OS/400, j'aide les entreprises à déceler

les failles dans leur système de sécurité et à déterminer les meilleurs

moyens d'y remédier. L'un des principaux risques que j'observe le plus

souvent dans des entreprises de toutes tailles est celui des objets profil

utilisateur non sécurisés. Le but de cet article est d'expliquer ce risque et

comment l'éliminer ...Supposons un instant que je sois un programmeur ou un sous-traitant

inquisiteur dans vos bureaux. Je veux examiner des objets ou conduire des

actions que la sécurité OS/400 m'interdit normalement, comme examiner le

fichier de paye ou, pis encore, modifier ses enregistrements. Comme mon

profil utilisateur n'a même pas le droit d'examiner le fichier, je dois trouver

un moyen d'obtenir un haut niveau d'autorité afin qu'OS/400 me permette

d'accéder au fichier. Un moyen particulièrement facile de faire cela, dans la

plupart des installations OS/400, consiste à usurper les autorités d'un profil

utilisateur plus puissant que le mien, comme QSECOFR.

Pouvoir élever ma propre autorité au moyen de ce que j'appelle « l'usurpation

de profil » est facile au niveau de sécurité système 30. Même au niveau

40, c'est probablement faisable. Dès lors que j'ai usurpé un profil plus

puissant, j'ai élevé mon autorité et peux, par conséquent, accéder au fichier

de paye.

DB2 UDB for iSeries : 5 trucs essentiels

par Kent Milligan - Mis en ligne le 25/10/2005 - Publié en Février 2005

Dans sa version V5R3, DB2 UDB comporte plusieurs

petites améliorations qui passent parfois inaperçues. C'est

dommage car elles contribuent à améliorer la productivité.

Ces nouvelles fonctions permettent de déterminer plus facilement

quels sont les index les plus intéressants pour affiner

une requête, simplifier l'exécution et la gestion des scripts

SQL, simplifier le traitement des chaînes de caractères, ajouter

une couche de sécurité supplémentaire autour des données

DB2, et mieux contrôler la quantité de données que collecte

le moniteur de base de données. Lisez le détail de ces

améliorations et la manière d'en tirer le meilleur parti.

Les plus consultés sur iTPro.fr

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber