Trucs & Astuces : PathPing va plus loin que Tracert

Les trucs & astuces de la semaine du 24 au 29 Avril 2006

Lire l'article

Transférer des données de l’iSeries à SQL Server

par Michael Otey, Mis en ligne le 26/04/2006 - Publié en Décembre 2005

En novembre, Microsoft a présenté SQL Server 2005. Cette release modifie totalement le mode de transfert de données entre SQL Server et d’autres plates-formes base de données (pour plus d’informations sur la release, voir l’encadré « Les nouveautés de SQL Server 2005 »). L’outil DTS (Data Transformation Services) qui faisait partie de SQL Server 7 et de SQL Server 2000, a disparu. Il cède la place au nouveau SSIS (SQL Server Integration Services). SSIS et DTS sont complètement différents, au point que toutes les techniques qui servaient à transférer des données entre l’iSeries et SQL Server avec DTS ont été profondément modifiées. Dans cet article, j’explique comment utiliser SSIS pour transférer des informations base de données de l’iSeries sur SQL Server 2005.

Améliorer et ajuster la performance de l’IFS, 1ère partie

par Richard Theis, Mis en ligne le 26/04/2006 - Publié en Novembre 2005

L’IFS i5/OS est solide, évolutif, fiable et hautement disponible. Peut-il aussi être très performant ? Si vous répondez négativement à cette question, lisez ce qui suit car vous pourriez bien trouver quelques conseils de performance IFS qui changeront votre opinion. Et même si vous répondez oui, il se pourrait bien que quelques-uns des conseils, pas tellement connus, de cet article soient capables de le rendre encore plus performant.Cet article est le premier d’une série de deux contenant des conseils et des astuces visant à améliorer et à régler finement les performances de l’IFS. Cet article donne des conseils sur les performances générales et de répertoires, tandis que le second s’intéressera aux performances des fichiers stream. D’une manière générale, les conseils des deux articles vont du général au spécifique et devraient améliorer le fonctionnement de l’IFS tant sur le plan global que sur celui des applications. Cependant, pour tenir compte des écueils habituels quant aux données de performances, veuillez lire l’avertissement à la fin de cet article.

On sait que l’IFS comprend dix systèmes de fichiers uniques. Mais, en matière de performances générales de l’IFS, les systèmes de fichiers racine (/), QopenSys, et définis par l’utilisateur (UDFS, user-defined file systems) sont généralement impliqués. Par conséquent, dans cet article et dans le suivant, les conseils et le terme « système de fichiers » s’appliquent à ces trois systèmes.

Des séminaires pour découvrir SQL Server 2005

TechNet se déplace dans plusieurs villes de France à partir du mois de février et vous propose deux séminaires techniques gratuits pour découvrir SQL Server 2005 ou parfaire votre expertise sur le produit.

Plus d’informations sur http://www.microsoft.com/france/sql/sql2005/seminaires.mspx

Lire l'article

SQL Server Actualités – Semaine 16 – 2006

Les actualités SQL Server de la semaine du 17 au 23 Avril 2006

Lire l'article

News iSeries – Semaine 16 – 2006

Toutes les actualités de la semaine du 17 au 23 Avril 2006

Lire l'article

Les nouveautés de la semaine 16 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 17 au 23 Avril 2006

Lire l'article

Les actualités de la semaine 16 – Windows IT Pro – 2006

Toutes les actualités du 17 au 23 Avril 2006

Lire l'article

Les services Web en toute simplicité

par Rick Dobson - Mis en ligne le 19/04/2006 - Publié en Février 2005

Lors du lancement officiel de Microsoft .NET Framework, Bill Gates a effectué la promotion des services Web en présentant « SQL Server 2000 Web Services Toolkit », un kit de programmation qui prend en charge XML pour la troisième version Web de SQL Server 2000 (SQL XML 3.0). Web Services Toolkit est un véritable joyau qui vous permet de créer graphiquement un service Web exposant des objets de base de données tels que des procédures stockées et des fonctions définies par l’utilisateur (UDF). Si vous savez manipuler le langage T-SQL et les procédures stockées, SQLXML 3.0 fera de vous un magicien des services Web sans formation lourde.Microsoft a sorti deux Service Packs pour SQLXML 3.0. La dernière mise à jour, à savoir le Service Pack 2 (SP2), est téléchargeable gratuitement à l’adresse http://www.microsoft. com/downloads/details.aspx?familyid= 4c8033a9-cf10-4e22-8004-47 7098a407ac&displaylang=en. Le présent article va au-delà des notions fondamentales de la création d’un service Web. Je vais en effet m’appuyer sur un exemple de service Web d’annuaire téléphonique pour expliquer comment appeler des procédures stockées et des fonctions définies par l’utilisateur en passant des paramètres et en capturant les valeurs renvoyées. En apprenant à créer cet exemple d’application, vous serez en mesure de créer des solutions flexibles à base de services Web et d’étendre les possibilités d’utilisation des objets de base de données SQL Server existants. Par ailleurs, certaines organisations pourront voir dans cet exemple une solution rapide et simple d’annuaire téléphonique en ligne s’exécutant derrière un pare-feu.

La synchronisation avec turbocompresseur

par Bren Newman - Mis en ligne le 19/04/2006 - Publié en Février 2005

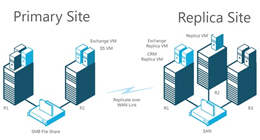

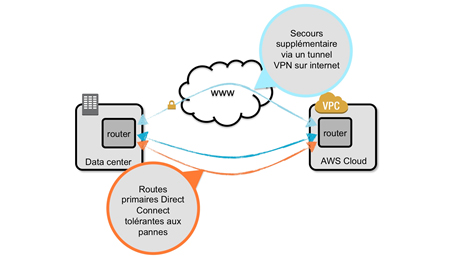

La gestion d’un système de base de données distribué présente de nombreux défis, dont l’un des plus ardus est le besoin de synchroniser rapidement les mises à jour. La réplication transactionnelle et la réplication de fusion sont des techniques de réplication efficaces bien connues. Mais chacune comporte des limitations et peut restreindre les performances. Si vous éprouvez de la frustration par rapport aux limitations de ces méthodes, vous oubliez peut-être une autre solution : la réplication transactionnelle bidirectionnelle. Dans certains cas, la mise en oeuvre de cette technique procure une solution particulièrement rapide pour la mise à jour de plusieurs sites géographiquement disséminés. Si vous êtes prêt à franchir un certain nombre d’obstacles, l’équipe Microsoft de consultants clients pour le développement SQL Server aide les clients à mettre en place la réplication bidirectionnelle entre autres sur les marchés de la finance, de la bourse et des télécommunications. La plupart de ces clients utilisent cette technologie afin de créer une solution de reporting de base de données qu’ils peuvent convertir rapidement et facilement en site de basculement ou de reprise après sinistre.SQL Server prend en charge cette forme puissante et rapide de réplication transactionnelle depuis la version 7.0. Toutefois, peu d’administrateurs de base de données (DBA) ont connaissance de cette fonctionnalité ou savent exploiter sa puissance, dans une large mesure en raison d’une documentation inappropriée et d’un manque général de compréhension de son fonctionnement. La documentation en ligne de SQL Server 7.0 inclut une section particulièrement réduite sur le sujet et Microsoft a malheureusement omis de traiter cet aspect dans les premières éditions de la documentation en ligne de SQL Server 2000. Depuis, la société de Redmond s’est rattrapée dans la dernière édition de cette documentation, téléchargeable à l’adresse http://www. microsoft.com/sql/techinfo/ productdoc/2000/books.asp.

Le tableau Web 1 (téléchargeable à l’adresse http://www. itpro.fr, Club abonnés) compare les fonctionnalités de quatre méthodes de réplication : la réplication transactionnelle bidirectionnelle, la réplication transactionnelle avec mise à jour en attente, la réplication transactionnelle avec mise à jour immédiate et la réplication de fusion. La majorité des DBA ont recours à la réplication transactionnelle afin de disséminer un flux de transactions journalisées d’une source, l’éditeur (Publisher), vers un ou plusieurs serveurs cible non actualisés et fortement utilisés pour les opérations de lecture (par ex., les serveurs de reporting), appelés abonnés (Subscriber). Les DBA utilisent en général ce type de réplication afin d’augmenter les performances des lectures agrégées. Les abonnements à mise à jour immédiate, introduits par Microsoft dans SQL Server 7.0, permettent aux abonnés de la réplication transactionnelle de modifier les données à leur niveau. Toutefois, ces derniers ne peuvent effectuer cette modification que via une connexion réseau avec l’éditeur (autrement dit, l’abonné doit être en ligne). Dans SQL Server 2000, les abonnés avec mise à jour en attente peuvent modifier les données à leur niveau sans être connectés à l’éditeur. Ces deux méthodes nécessitent l’ajout d’une colonne aux tables utilisateur.

Par ailleurs, elles ne prennent pas en charge la mise à jour de colonnes de texte ou d’images et assurent le suivi des modifications au moyen de déclencheurs générés automatiquement.

Bien que la réplication de fusion (introduite dans SQL Server 7.0) gère la modification des colonnes de texte et d’images, elle utilise aussi des déclencheurs et impose d’ajouter aux tables une colonne spécifique à la réplication et contenant le type de données uniqueidentifier (par ex., un GUID), qui ajoute 16 octets supplémentaires et est globalement unique.

L’ajout de ces déclencheurs et colonnes peut se révéler problématique pour certaines applications et nombre de DBA rechigne à l’employer. Microsoft a mis au point la réplication de fusion spécialement à l’attention des utilisateurs mobiles déconnectés (par ex., les utilisateurs d’applications d’automatisation de la force de vente), proposant des possibilités extensibles de gestion et de suivi des modifications et des conflits, ainsi que des fonctionnalités extrêmement flexibles de partitionnement et de filtrage. Toutefois, pour tirer parti de ces avantages, vous devez vous acc

Windows Firewall : construire la sécurité

par Randy Franklin Smith - Mis en ligne le 19/04/06 - Publié en Décembre 2004

En matière de sécurisation de systèmes, la plupart des organisations concentrent leur action sur les serveurs. Or, bon nombre des derniers vers qui ont mis à genoux des réseaux entiers et coûté des millions d’euros, ont simplement visé l’humble station de travail. Les intrus malveillants – gens de l’extérieur ou employés rancuniers – qui parviennent à prendre le contrôle d’une station de travail et à imiter le propriétaire légitime du système, s’ouvrent les informations confidentielles et les ressources sur le système local et sur le réseau. Il est bien loin le temps où l’on se sentait en sécurité dans son LAN local. Entre les vers, les virus et les employés malveillants, vous devez protéger contre les attaques tous les ports ouverts des stations de travail.Microsoft reconnaît évidemment cette nouvelle réalité. C’est pourquoi, dans le cadre de son initiative Trustworthy Computing, elle s’est concentrée sur la sécurité dans Windows XP SP2 (Service Pack 2) – le pack de service le plus soucieux de sécurité depuis Windows NT 4.0 SP3. Beaucoup d’utilisateurs ont baptisé ce pack de service « Security Pack 3 » et XP SP2 mérite la même appellation. SP2 est bourré de nouvelles fonctions de sécurité pour combattre les vers et autres calamités susceptibles d’infecter les réseaux par le biais de stations de travail non protégées. La fonction la plus importante de SP2 est Windows Firewall, une version très améliorée d’ICF (Internet Connection Firewall). Le changement de nom de la fonction reflète l’accent que Microsoft met sur l’utilisation d’une technologie pare-feu locale pour protéger les stations de travail ; et ce, qu’elles se connectent à un intranet local ou à Internet. Le meilleur moyen pour commencer à bénéficier de la nouvelle fonction pare-feu de SP2 consiste à installer SP2 sur un serveur de test autonome. Nous verrons comment dans cet article. Quand vous vous serez familiarisé avec la fonction, vous pourrez installer SP2 et configurer centralement Windows Firewall sur toutes les stations de travail du réseau (ce sera l’objet d’un article ultérieur).

Comment sécuriser l’IFS

par Carol Woodbury, Mis en ligne le 19/04/2006 - Publié en Novembre 2005

A maintes occasions, j’ai souligné la nécessité de sécuriser l’IFS (integrated file system), sans entrer dans le détail des modalités. Cet article décrit ma méthode pour aider nos clients dans cette sécurisation. Tout d’abord, précisons la partie du système qui fait l’objet de cet article. L’IFS est composé d’un ensemble de systèmes de fichiers existants sur l’OS/400. On y trouve le système de fichiers QSYS.LIB (qui est le système de fichiers OS/400 « traditionnel »), QDLS, QNTC et d’autres. Cependant, les systèmes de fichiers que je désigne par le terme « IFS » sont ceux qui suivent un schéma de sécurité basé sur Unix. Ils incluent les systèmes de fichiers root (/), QopenSys, et définis par l’utilisateur (UDF, user-defined file system). Cet article traite précisément du répertoire racine et des répertoires en-dessous.

Travailler avec des répertoires

par Scott Klement, Mis en ligne le 19/04/2006 - Publié en Novembre 2005

Dans l’IFS, vous utilisez des répertoires pour organiser vos fichiers afin qu’ils soient plus faciles à trouver et à gérer. Ici, j’explique le concept de répertoires et vous apprends à les utiliser à partir de vos programmes RPG. Cependant, avant de vous plonger dans l’article, veuillez lire l’encadré « Le membre source IFSIO_H et la sous-procédure ReportError () », pour plus d’informations sur deux éléments que nous utilisons dans cet article et dans d’autres de cette série.

Les actualités de la semaine 15 – Windows IT Pro – 2006

Toutes les actualités du 10 au 16 Avril 2006

Lire l'article

Les nouveautés de la semaine 15 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 10 au 16 Avril 2006

Lire l'article

Vous venez d’être piratés! Et maintenant?

par Alan Sugano - Mis en ligne le 11/04/06 - Publié en Décembre 2004

Enfin vendredi ! Vous rêvez d’un long week-end de trois jours dans ce gîte rural chaudement recommandé par un ami. Au moment d’endosser votre veste, un utilisateur se plaint de la grande lenteur du réseau, particulièrement quand il essaie d’accéder à Internet. Vérification faite, vous constatez que le serveur et le réseau se traînent littéralement eux aussi. Vous consultez les statistiques de trafic fournies par le pare-feu et constatez un trafic sur Internet hors normes. Vous appliquez la commande Netstat au serveur et trouvez plusieurs connexions non autorisées à celui-ci, qui semblent provenir d’Internet. Poussant plus loin l’analyse, vous examinez le registre du serveur et y trouvez plusieurs programmes inhabituels prêts à se charger automatiquement. Appelez le gîte, annulez la réservation et préparezvous à un long week-end de travail. Vous venez tout simplement d’être piraté.Selon la nature de l’attaque, il n’est pas toujours facile de déterminer qu’il y a eu piratage. Pour découvrir l’attaque et appliquer le bon remède avant que les dommages ne s’étendent, il faut savoir où et quoi regarder. Je vais vous montrer où commencer à rechercher les programmes malveillants et comment appliquer un plan de reprise après piratage. Je conclurai en présentant trois cas pratiques montrant comment j’ai utilisé ces tactiques pour aider des entreprises à détecter un piratage de réseau, à redresser la situation, et à prévenir de futures attaques.

Trucs & Astuces : IPv6 sous XP SP2

Les trucs & astuces de la semaine du 10 au 16 Avril 2006

Lire l'article

Les actualités de la semaine 7 – Windows IT Pro – 2006

Toutes les actualités du 13 au 19 Février 2006

Lire l'article

Les nouveautés de la semaine 7 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 13 au 19 Février 2006

Lire l'article

Comparaison des performances entre fichiers définis par DDS et fichiers définis par SQL

par Dan Cruikshank Mis en ligne le 14/02/2006 - Publié en Juillet 2005

Pour diverses raisons, il est préférable d’utiliser SQL DDL (Data Definition Language) de préférence à DDS (Data Definition Specifications) pour définir les fichiers base de données iSeries (ou tables et vues en terminologie SQL). En effet, beaucoup de fonctions SQL sont absentes dans DDS (comme les vues avec des valeurs résumées) et SQL est le langage base de données standard d’IBM et de l’industrie en général. Mais il y a une autre raison importante : la performance. Dans bien des cas, l’accès est plus rapide pour des fichiers définis avec SQL DDL qu’avec DDS.Pour comprendre la supériorité de SQL sur DDS en matière de performance, il est important d’examiner les principes architecturaux, en détachant les différences entre SQL et DDS. En substance, les tables SQL sont des fichiers physiques OS/400, et les vues et les index SQL sont des fichiers logiques OS/400. Par conséquent, beaucoup des possibilités et des comportements des objets SQL sont identiques ou similaires à leurs homologues OS/400. Mais il y a deux différences très importantes : la validation des données et la taille du chemin d’accès.

Les plus consultés sur iTPro.fr

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer