Analyser les problèmes de la performance des données

FMS présente Total SQL Analyzer PRO, logiciel qui documente et analyse la performance de la base de données et détecte les problèmes de conception. Le logiciel détecte automatiquement plus de 95 types de problèmes de performances spécifiques. Il est possible d'utiliser Total SQL Analyzer PRO afin d'identifier les tables qui

Lire l'article

Solution Business Intelligence pour iSeries

Coda Group annonce que sa solution de gestion des performances Coda-Intelligence est maintenant compatible avec l'iSeries. Cette solution aide les organisations à surveiller, analyser et fournir des rapports sur la performance à tous les niveaux de business. Coda-Intelligence fournit des analyses en temps réel. Les utilisateurs peuvent également établir des

Lire l'article

iSeries Access for Windows (4)

Migration vers SSL 128 bits. Comme IBM ne livre plus le programme de cryptage sur 56 bits, iSeries Access for Windows fera automatiquement migrer les PC client du programme 56 bits pour fonctions inférieures vers le cryptage sur 128 bits (à la condition d'avoir installé la version V5R3 du programme

Lire l'article

Vue d’ensemble

L'analyse des résultats LoadSim vous éclaire sur la performance de votre serveur Exchange vis-à -vis de clients MAPI comme Outlook. Pour une analyse d'autres clients de protocoles Internet, l'utilitaire ESP piloté par scripts offre la même prestation, bien que le fait que ces protocoles manquent d'un profil standard comme MMB (MAPI

Lire l'article

Open System ou Shared Key

L'authentification consiste à valider un utilisateur ou un système préalablement à la communication. Les connexions 802.11b permettent l'authentification Open System et Shared Key. L'authentification Open System, comme son nom l'indique, permet à n'importe quels appareils sans fil de communiquer entre eux.

L'authentification Shared Key utilise la clé de réseau WEP

Lire l'article

Désactiver les services non utilisés (2)

Même quand votre image d'installation par défaut exclut les services que vous voulez désactiver, les utilisateurs peuvent facilement installer de tels services à votre insu après que vous ayez déployé l'ordinateur. Songez à modifier le Default Domain Policy GPO (Group Policy Object) pour désactiver les services par défaut. Sachez que

Lire l'article

Comptes IWAM et IUSR

Les comptes IWAM et IUSR sont des comptes spéciaux qui traitent les requêtes d'utilisateurs anonymes du Web. Le compte IUSR traite les requêtes anonymes pour les ressources Web ; par conséquent, les permissions NTFS déterminent qui peut accéder à quoi. Si, par exemple, vous déniez au compte IUSR l'accès en

Lire l'article

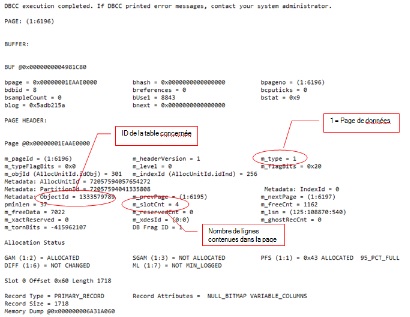

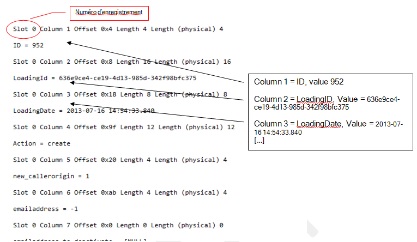

Restaurer après une défaillance de disque isolée (2)

Si vous voulez mettre ce scénario à l'épreuve, vous pouvez utiliser l'étude de cas PubsTest pour définir la propriété READONLY pour le groupe de fichiers ROFG. Ce code est commenté dans une section du script téléchargeable FileFilegroupStrategies CaseStudy.sql. Recherchez « MODIFY FILEGROUP ROFG READONLY » et enlevez les commentaires de

Lire l'article

Ajouter l’étape Recreate

Le Distribution Agent appelle à distance la procédure stockée create_<publication_name>_indexes (dans ce cas, create_addressing_truncate_ indexes) pendant l'étape recreate du job Distribution Agent pour créer tous les index et contraintes de clés pour les tables cible chez l'abonné. Pour personnaliser l'étape recreate, il faut d'abord insérer l'étape après Run agent puis,

Lire l'article

Faites-vous entendre

IBM semble bien décidée à faire payer cher le traitement interactif. Peut-être que cette tactique tente d'éliminer les applications d'écran passif puisque les fameuses publicités du retournement d'hamburger Java n'y sont pas parvenues. Si le coût croissant du traitement interactif vous irrite, vous n'êtes pas seul. Je vous suggère de

Lire l'article

Frameworks for Windows 5.0

Surround Technologies présente Frameworks for Windows 5.0, nouvelle version de son outil de développement d'applications client-serveur qui permet aux programmeurs de créer des applications iSeries standardisées avec des fonctions Windows. La version 5.0 améliore et ajoute de nouveaux wizards de génération de code, fournit une intégration de la sécurité, étend

Lire l'article

iSeries Access for Windows (3)

Améliorations d'Install. Avec la procédure Install améliorée de la V5R2, les clients peuvent créer une image Install personnalisée sur CD. C'est commode pour distribuer le logiciel Install chez des clients éloignés munis de connexions lentes. C'est également utile pour contrôler les fonctions que les utilisateurs peuvent installer initialement, tout en

Lire l'article

Tester les clients de protocole Internet (4)

Enfin, le script utilise une commande SLEEP, suivie d'un intervalle aléatoire (en millisecondes), pour aider à contrôler la durée des cycles du script. ESP met le script en boucle, répétant les commandes aussi souvent qu'il le peut et n'attendant que les cycles de sommeil spécifiés, indispensables pour simuler des charges

Lire l'article

La clé WEP

La clé de réseau statique WEP est semblable à la clé prépartagée d'IPSec (IP Security) : c'est un secret partagé entre deux appareils sans fil qui désirent communiquer (par exemple, client sans fil et AP). WEP utilise une clé de réseau (de 40 ou 104 bits de long) pour l'authentification

Lire l'article

Gestionnaire de fichiers spool

WorksRight Software présente Save Output Queue (SOQ) 8.80, mise à jour de son système de gestion de fichiers spool pour iSeries. SOQ 8.80 ajoute un support pour des unités de bibliothèque média, introduit une commande pour vider les fichiers historiques online SOQ, améliore le traitement des message, l'installation du produit

Lire l'article

Le compte Administrator

Le compte Administrator intégré est un autre compte privilégié à surveiller de près. Comme vous ne voulez pas l'affubler de trop de restrictions de fichiers, il vaut mieux éviter d'utiliser des services comme Administrator et de limiter l'accès à la consultation du Web et aux e-mail quand on est connecté

Lire l'article

Restaurer après une défaillance de disque isolée

L'un des plus grands avantages de la stratégie de sauvegarde de fichiers et groupes de fichiers est la possibilité de reprise rapide en cas de défaillance de disque isolée. En effet, si un seul fichier ou groupe de fichiers est endommagé, il suffit de le restaurer isolément.

Reprenons l'étude de

Lire l'article

Ajouter l’étape d’abandon (4)

La méthode Drop_Save_Table_ Indexes appelle à son tour les méthodes Script des objets SQL-DMO et sauvegarde les scripts de création dans une procédure stockée créée par programme (dont le nom contient @publication), qui les stocke dans @destination_ db. Par exemple, en possession d'une publication nommée addressing_truncate, la méthode Drop_Save_Table_Indexes créerait

Lire l'article

Une puissance à utiliser !

XML tire sa puissance de cet incroyable éventail d'utilisations. Son concept central et simple d'auto-description des données est en train de s'imposer. C'est le moment de voir ce qu'il peut vous apporter.

Lire l'article

Gestion des changements

Precosis P/L annonce Lock Buster, outil de gestion des changements qui permet aux utilisateurs de changer et recompiler les objets sans interrompre les utilisateurs courants. Les objets recompilés incluent l'affichage et l'impression des fichiers, groupes, menus.

Lire l'articleLes plus consultés sur iTPro.fr

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution