Responsables de réseau

De nombreux responsables de réseau sont chargés de contrôler ou de réduire le coût de la bande passante utilisée pour connecter le réseau de l'entreprise à Internet. Il devient de plus en plus compliqué d'optimiser les performances du réseau et d'augmenter la bande passante disponible alors que les transmissions en

Lire l'article

Gestion des ressources iSeries

SafeStone Technologies PLC présente AxcessIT Resource Manager, module pour la suite des produits AxcessIT. Resource Manager aide les administrateurs à gérer l'accès des utilisateurs aux applications et aux données sur plates-formes multiples en contrôlant les identités utilisateurs et les droits d'accès. Resource Manager fournit un choix entre une administration de

Lire l'article

SQL Server, une plateforme de données totalement prête pour la Business Intelligence ?

Depuis 5 ans, SQL Server a totalement évolué. De la simple base de données, il s'est mué en une plateforme de données totalement prête pour la Business Intelligence ?

Nous avons changé notre Business Model concernant SQL Server. Au départ, il était commercialisé comme un simple système de gestion de

Lire l'article

Une solution de dimensions qui changent lentement (3)

Attendez quelques instants pour simuler un certain laps de temps avant que les changements ne soient effectués, sinon vous ne verriez peut-être pas la différence dans les dates effectives des changements d'attributs. Puis exécutez les instructions UPDATE et DELETE suivantes :

UPDATE Products

SET package = 2à˜

WHERE productid

Lire l'article

Administration de PC

Sinetis édite le produit SyScript qui permet à un administrateur de parc de PC :

- d'automatiser les installations,

- de réaliser des inventaires,

- de mettre à jour les configurations,

- de mesurer la performance des applications,

- d'automatiser la mise à jour de sites Web,

- de réaliser

Une chaîne intacte

Les chaînes de propriété peuvent jouer un rôle dans les objectifs de sécurité : rendre des données disponibles aux seuls utilisateurs autorisés et assurer l'intégrité des données par un accès homogène et contrôlé aux données. On peut employer une chaîne de propriété non cassée pour limiter les utilisateurs à un

Lire l'article

L’iSeries et le stockage en réseau

L'ajout de la connectivité FC à la V5R1 permet aux utilisateurs iSeries de l'ajouter aux SAN. Avant même que l'iSeries ne supporte FC, les utilisateurs pouvaient profiter de nombreux avantages du stockage d'entreprise à attachement direct sur des liaisons SCSI, mais les SAN FC améliorent la connectivité, les performances et

Lire l'article

IXOS annonce le support de Centera, la solution Content Addressed Storage de EMC2

IXOS SOftware AG annonce la signature d'un accord technologique avec EMC Corporation pour intégrer les produits IXOS-eCON Solution Suite à Centera, la toute nouvelle solution de stockage de contenus fixes basée sur les contenus (content addressed storage ou CAS) de EMC. Architecture de stockage totalement nouvelle pilotée par logiciel, Centera

Lire l'article

Mode de fonctionnement

L'architecture de MOM se compose de trois couches distinctes : frontale (définition des besoins par l'utilisateur), logique métier (expertise de l'éditeur sur les produits supervisés) et stockage (informations collectées lors de la supervision et base de connaissance intégrée à MOM).

La couche frontale est la partie visible, elle peut être

Lire l'article

Une sécurité et une mise en mémoire cache intelligentes

En matière de sécurité, avec Microsoft ISA Server, vous serez en mesure de :

· protéger votre réseau contre les accès non autorisés ;

· protéger vos serveurs Web contre les attaques extérieures ;

· surveiller le trafic réseau entrant et sortant pour garantir un niveau de sécurité élevé ;

Gestion des fichiers spoules archivés

Quelques fonctionnalités :

· Recherche aisée des documents archivés : en utilisant une recherche à critères multiples, tels que les textes de fichiers spoules, le nom de l'utilisateur ou la date de création, les employés auront accès à leurs fichiers en quelques secondes. Pour obtenir une meilleure visibilité,

Lire l'article

La santé du marché SQL Server en France

L'excellente santé du marché SQL Server se retrouve-t-elle sur le marché français et comment l'expliquez- vous ?

Cette croissance est encore même plus importante en France. Nous avons vu des entreprises, de petites PME comme des grands comptes, migrer de systèmes Oracle et IBM vers SQL Server. Elles étaient lasses

Lire l'article

Une solution de dimensions qui changent lentement (2)

Ensuite, vous créez un ensemble de triggers sur la table Products, qui enregistrent les transactions dans la table Prod_log. Les triggers INSERT et DELETE fonctionnent très simplement : ils enregistrent toutes les données provenant des tables insérées et supprimées, respectivement, plus un I ou un D comme le tran_type dans

Lire l'article

Routeur d’accès multiservices IP pour l’entreprise

Vanguard Managed Solutions complète sa gamme de routeurs d'accès multi services IP avec le Vanguard 342. Les performances du routeur multiservices IP Vanguard 342 permettent à un site distant de faire converger la voix, les données et la vidéo sur un seul et même réseau, réduisant ainsi les coûts de

Lire l'article

Détecter toute vulnérabilité à SQL Worm

eEye Digital Security a développé un outil gratuit qui permet de déterminer si les systèmes sont vulnérables à SQL Worm qui infecte SQL Server. Retina SQL Worm Scanner peut scanner jusqu'à 254 adresses IP en une fois. Si une adresse IP vulnérable est détectée, le scanner alerte l'utilisateur. eEye Digital

Lire l'article

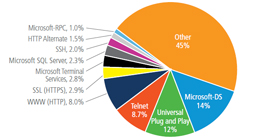

IPSec face à Kerberos

Avant de faire un choix en matière de sécurité, vous hésiterez peut-être entre IPSec et Kerberos pour l'authentification et le cryptage. Leur principale différence est qu'IPSec authentifie les communications d'ordinateur à ordinateur et que Kerberos authentifie les communications d'utilisateur à service. IPSec ne contrôle pas l'accès aux services s'exécutant sur

Lire l'article

SAN avec FC (Fibre Channel) (2)

FC est disponible en trois topologies principales : point à point, arbitrated loop (FC-AL), et switched fabric (FC-SW). La topologie point à point est une liaison dédiée entre deux ports. FC-AL peut connecter jusqu'à 126 unités, ou noeuds, avec une bande passante pouvant aller jusqu'à 100, mais deux unités seulement

Lire l'article

Toshiba lance 2 nouveaux Pocket PC : Pocket PC e350 et e750

Equipés du nouveau processeur Intel PXA 255, les nouveaux Pocket PC Toshiba offrent des performances accrues dans tous les domaines : lancement des applications, lecture de vidéo MPEG ou navigation Web et procurent un gain de rapidité significatif.

Le modèle e750 WiFi définit un nouveau standard sur le marché des

Lire l'article

Pour savoir vraiment, testez-le

La procédure que j'ai décrite pour restaurer vos données après sinistre, devrait servir de modèle pour élaborer votre propre processus de reprise. Pour assurer la récupération de vos serveurs, il faut une stratégie de sauvegarde solide, un stockage hors ligne des médias et la documentation des opérations de reprise. De

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

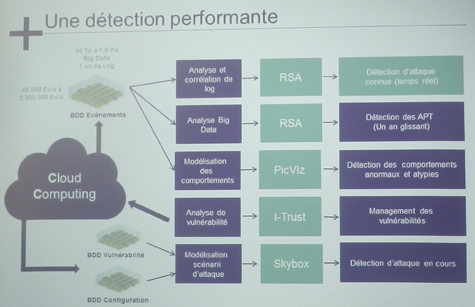

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution