Cryptographie

La cryptographie joue un rôle de plus en plus important dans les solutions e-business.

Elle se présente sous plusieurs formes sur l'AS/400 : BSAFE pour AS/400, les API

SSL et le produit sous licence IBM Cryptographic Support for AS/400.

Mais certains clients ont besoin d'une solution cryptographique plus

Création d’une UDF SQL

L'instruction Create Function de la figure 1a présente une UDF SQL simple qui renvoie le nom du jour de la semaine pour une date donnée. Si on transmet la date 2 janvier 2000 à la fonction, elle renvoie la valeur Sunday (Dimanche). L'instruction de la figure 1b utilise la fonction

Lire l'article

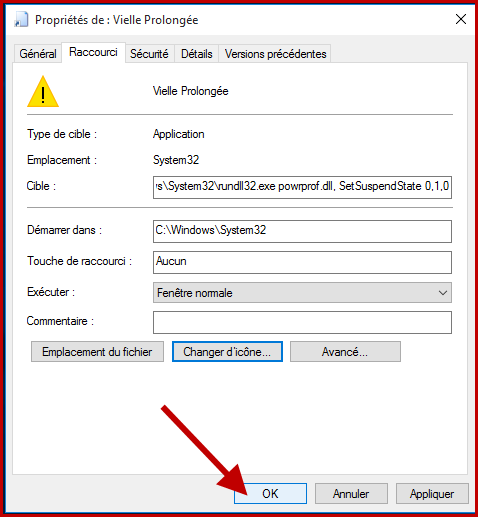

Premières étapes

Lorsque vous devez restaurer un document que quelqu'un a effacé par erreur, commencez par essayer quelques solutions simples avant de recourir à la procédure beaucoup plus compliquée qui m'a permis de réussir au terme de 4 heures de travail acharné. Minimisez les applications qui tournent sur votre machine et double-cliquez

Lire l'article

L’équilibrage des charges

AppCenter utilise NLB pour équilibrer la charge des serveurs Web dans un cluster. Ce service ne fait pas partie d'AppCenter, mais accompagne Windows 2000 Advanced Server et Datacenter. AppCenter simplifie la configuration de NLB en le configurant automatiquement lorsqu'il est sélectionné comme équilibreur de charge pendant la configuration d'AppCenter. La

Lire l'article

Compatibilité des matériels et des logiciels

DataCenter a deux formes de compatibilité officiellement sanctionnée : la Liste de compatibilité matérielle (HCL pour Hardware Compatibility List) pour les systèmes et les périphériques matériels et le logo Certifié pour Microsoft Windows 2000 DataCenter, pour les applications logicielles. La première est une liste de compatibilité - non un programme

Lire l'article

Sécurité des communications

La V4R4 supportant SSL, on peut configurer Telnet pour envoyer toutes les données cryptées, y compris les ID et mots de passe utilisateurs (pour plus d'informations sur les serveurs supportant SSL, voir l'article " Configurer les serveurs TCP/IP de l'AS/400 pour SSL ", NEWSMAGAZINE, janvier 2000). Via les PTF pour

Lire l'article

Qu’est-ce qu’une UDF ?

Un programmeur peut créer une UDF et l'utiliser pour effectuer des tâches qui

ne sont pas disponibles avec des fonctions intégrées. Une UDF fonctionne comme

si elle faisait partie du langage SQL standard et procure plusieurs avantages

:

Centralisation et standardisation de la logique. On peut incorporer

de la

Fonctions de gestion

Corollaire à cette installation et configuration facilitée, Application Center permet d'administrer ce que vous avez créé. L'objectif de Application Center est d'assembler les composantes qui font une application Web complexe et de les unifier en ce que Microsoft appelle une image unique d'application - une construction logique qui comprend tous

Lire l'article

Autres services proposés par Samba

La synchronisation des mots de passe. Généralement, dans un système d'information, on trouve plusieurs niveaux de protection des données. On pourra par exemple trouver une identification de l'utilisateur sur le réseau, sur son poste de travail, sur le serveur de fichier et d'imprimante etc… Cela entraîne une multitude de mots

Lire l'article

Amélioration du support technique

L'une des caractéristiques qui distinguent le plus Windows 2000 DataCenter Server des autres versions de Windows 2000 n'est en rien une fonction. Il s'agit en réalité d'un processus qui devrait, comme l'espère Microsoft, faciliter le support technique de DataCenter et le rendre transparent pour sa clientèle. L'idéal pour les utilisateurs

Lire l'article

Les plus pour les développeurs d’applications

Le support des services d'authentification de réseau est une autre amélioration visant les développeurs d'applications. Ce support concerne l'API Generic Security Services (GSSAPI) et les API de Kerberos Version 5. Et alors ? Et bien c'est important pour les développeurs d'applications qui doivent authentifier les utilisateurs exécutant des applications sur

Lire l'article

Le talon d’Achille des benchmarks

Si les benchmarks peuvent fournir une base de comparaison, ils ont aussi leurs limites. Les fournisseurs choisissent soigneusement les modèles dont ils fournissent les résultats et leur configuration : mémoire, disque, contrôleurs et autres, pour obtenir des résultats optima. Dès qu'un bon score est obtenu, les proclamations grandioses ne tardent

Lire l'article

Ajout de serveurs

Un des objectifs prioritaires de Application Center étant de permettre la croissance horizontale des applications par ajout de machines, j'ai testé l'ajout d'un nouveau serveur dans mon cluster minimaliste de deux serveurs. Pour ce faire, j'ai lancé l'assistant d'ajout de serveur depuis le composant enfichable Application Center de la MMC.

Lire l'article

La solution parfaite

WFP, composants SxS et redirection DLL sont des solutions superbes pour vos problèmes de DLL. Ils vous aident à gagner du temps lorsque vous intégrez plusieurs applications sur PC sous Windows 2000. Mais ce ne sont que des moyens de contourner un problème qui accable l'environnement Windows. L'exécution de plusieurs

Lire l'article

Compaq et Dell : des solutions répondant aux demandes de leurs clients

Poussé par la demande, Compaq a commencé à fournir des serveurs à processeurs Intel comportant une distribution de Linux pré-installée, en particulier dans la gamme ProLiant. Les ordinateurs de bureau suivent plus lentement. Constatant un intérêt grandissant pour Linux du côté des plates-formes Alpha, le constructeur travaille au portage de

Lire l'article

Microsoft Cluster Services (MSCS)

MSCS, qui a d'abord porté le nom de code Wolfpack, puis celui de Microsoft Cluster Server, et à présent Microsoft Cluster Services, a été la première tentative de Microsoft dans le monde du clustering sous Windows NT. C'est la solution de clustering la plus connue de Microsoft. Dans un cluster

Lire l'article

Mises à jour batch

La mise à jour batch est une autre nouvelle fonction de JDBC 2.0. Elle permet de transmettre les mises à jour apportées à la base de données en une seule transaction entre le programme utilisateur et la base de données. Cette procédure améliore considérablement les performances quand il faut procéder

Lire l'article

Problèmes de matériel

Une fois l'approche de la gestion des systèmes décidée, la résolution de l'équation

de la fiabilité du système se simplifie. Il faut à présent penser aux problèmes

posés par le matériel et sa mise en oeuvre.

Commençons par l'alimentation. Les alimentations redondantes enfichables à chaud

existent en standard sur tout

Augmenter la puissance des vues indexées

Pour tirer le meilleur parti des vues indexées :

· analysez votre charge de travail pour vous familiariser avec les types de requêtes

que les utilisateurs exécutent.

· activez les options SET appropriées avant de créer toute table utilisée dans

la définition de la vue.

· utilisez l'option

Recherche des composants dépendants

L'identification des composants dépendants d'une application est l'un des défis de l'activation d'une redirection DLL. Un outil peut vous aider à effectuer cette tâche : l'utilitaire Dependency Walker (c'est-à -dire depends.exe), qui accompagne les Outils de support Windows 2000 (la procédure d''installation des Outils de support se trouve dans le dossier

Lire l'articleLes plus consultés sur iTPro.fr

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer