SysPrep est facile à utiliser

Le clonage d'un système avec SysPrep se déroule en quatre phases : installation

de Windows NT, installation des applications, exécution de SysPrep et clonage

de l'image du disque sur un autre disque. Examinons en détails ces étapes. L'exécution

du sous-programme d'installation NT coule de source.

Toutefois, attention, vous

Finesse du filtrage

Au dernier rang de la liste de contrôle des configurations de base de Proxy Server se trouve l'une des fonctions de sécurité les plus fortes et les plus négligées de Proxy Server, le filtrage. Le filtrage permet de spécifier, pour chaque service, les types de trafic auxquels vous accordez l'accès

Lire l'article

Back Orifice 2000 en action

Après avoir défini les paramètres dans un espace de travail, il est facile de se connecter à un serveur Back Orifice 2000 distant. Pour me connecter à un serveur de mon réseau, j'ai double-cliqué sur le nom du serveur dans la liste de serveurs, afin d'ouvrir la boîte de dialogue

Lire l'article

Accès aux objets

La catégorie Accès aux objets comprend seulement trois événements, mais est très puissante parce qu'elle permet de surveiller l'accès à tous les objets du système, y compris répertoires, fichiers, imprimantes et clés du Registre. Dans le Gestionnaire des utilisateurs, il faut activer l'audit de l'accès aux objets pour le système

Lire l'article

Erreur N°4 : l’eau et l’huile ne se mélangent pas

Dans l'erreur N°1, j'ai évoqué les journaux de transaction et les bases de données. Les deux types de fichiers résident sur le disque dur, mais là s'arrêtent les ressemblances. Exchange Server écrit les fichiers log de façon séquentielle sur les disques mais fait de nombreux accès aléatoires de petites requêtes

Lire l'article

IPSec

Le support d'IPSec constitue un autre apport essentiel de Windows 2000. IPSec permet de spécifier l'authentification et le chiffrement des transmissions réseau entre un ensemble déterminé de périphériques du réseau, afin de garantir la confidentialité. IPSec fonctionne au niveau de la couche réseau et ne n'exige pas d'apporter des modifications

Lire l'article

Les dangers du clonage

Examinons les pièges du clonage des systèmes et de la génération de SID par rapport

à un déploiement NT normal. D'abord, Windows NT génère beaucoup d'identifiants

à la volée.

Par exemple, lorsque vous créez un compte d'utilisateurs, un nouveau groupe d'utilisateurs

et rattachez un système NT à un domaine,

Routage désactivé par défaut

Il faut vérifier la configuration par défaut du routage IP qui doit être désactivé dans Proxy Server, sauf avec RAS. Dans ce cas l'application laisse le routage IP activé. (Proxy Server désactive le routage IP pendant l'installation, mais on peut toujours activer cette option après l'installation). La désactivation du routage

Lire l'article

Configuration du client

Une fois la configuration du serveur terminée, j'étais prêt à lancer le client et à faire un essai. Le client est beaucoup plus facile à configurer que le serveur. Au moment de la rédaction de cet article, le client Back Orifice 2000 ne tournait que sous Windows, mais il y

Lire l'article

En harmonie avec la R5

Les améliorations des performances de Domino R5 complètent idéalement l'évolutivité

de l'AS/400. Si vous n'en êtes pas encore à Domino 5.0.x, je vous conseille d'installer

cette dernière release et de juger par vous-même. Pour les tous derniers conseils

de tuning concernant Domino sur l'AS/400, consulter http://www.as400.ibm.com/developer/domino/perform

.

Pour plus

Erreur N°3 : les journaux circulaires

Exchange Server crée un nouveau fichier tous les 5 Mo de transactions de base

de données. En cas de changements fréquents à la base de données, on peut avoir

de nombreux fichiers de ce type qui traînent jusqu'à la prochaine sauvegarde en

ligne.

Par défaut, Exchange utilise un

Leçons à tirer de l’enquête

A l'exception de 10 d'entre eux, la totalité des 159 ISV ayant répondu à notre enquête ont mentionné des plans pour une certaine activité de modernisation, même s'il ne s'agissait que de passer du RPG III au RPG IV. Bien entendu, les résultats de l'enquête avantagent

Lire l'article

Derniers petits conseils

Je voudrais terminer cet exposé technique avec la certitude que vous êtes armé pour appliquer la meilleure sécurité possible. Rappelez-vous bien les deux risques principaux auxquels vous exposent le reniflage de l'authentification et le percement qui s'ensuit. Premièrement les pirates attaqueront la réponse avec un percement par dictionnaire, qui découvrira

Lire l'article

Rappel

La première notion de sécurité concerne le service NT Server, qui assure l'accès SMB (Server Message Block) aux partages de fichiers et d'imprimantes et au Registre des systèmes NT. Ce service doit être désactivé, car l'exposer directement sur Internet présente un risque majeur pour la sécurité.Il est heureusement possible de

Lire l'article

Configuration du serveur

Avant de pouvoir utiliser Back Orifice 2000, il m'a fallu configurer divers paramètres sur le serveur. Le produit s'accompagne d'un assistant pour aider à effectuer cette configuration de base, qui demande d'indiquer le nom de fichier exécutable du serveur (qui peut être différent du véritable nom de fichier exécutable), un

Lire l'article

Modifier la taille mémoire alloué par utilisateur

Le pool des buffers NSF contient des informations " cachées " sur le serveur. En modifiant la valeur de cette variable dans le fichier notes.ini pour un serveur Domino, on peut contrôler la taille de la mémoire utilisée pour mettre en tampon l'entrée et la sortie vers le stockage sur

Lire l'article

Erreur N°2 : le mauvais type de sauvegardes

Le type de données que l'on sauvegarde et la méthode que l'on utilise déterminent la procédure la mieux adaptée à votre situation. Windows NT et la plupart des logiciels de sauvegarde de Windows NT supportent trois types de sauvegardes : complet, incrémental et différentiel. Une sauvegarde complète capture toutes les

Lire l'article

Arguments pour et contre Java

Qu'est-ce

qui incite les ISV à utiliser Java, et qu'est-ce qui les en dissuade ?

Les figures 4 et 5 contiennent la liste des raisons avancées par les ISV pour

utiliser ou non Java.

Nous avons demandé aux ISV

Lire l'article

Equilibre entre sécurité et compatibilité

Bien entendu, la vie serait beaucoup plus simple et plus sûre si tous les postes de travail et les serveurs étaient sous Windows NT avec le SP4 ou ultérieur. Avec les applications héritées, il faut tenir compte du temps nécessaire pour appliquer les service packs et du risque d'introduire des

Lire l'article

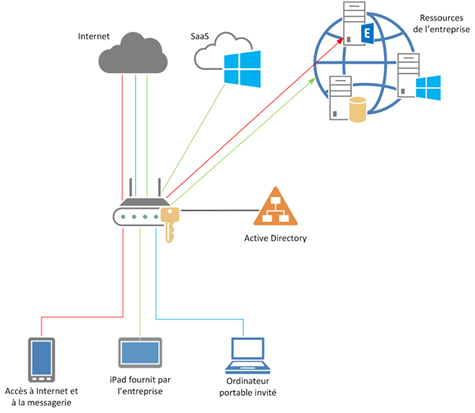

Les fondations de la sécurité

Kerberos et Active Directory (AD) sont les fondations sur lesquelles reposent

la plupart des paramètres de sécurité de Windows 2000. IIS 5.0 peut donc les utiliser

pour améliorer la sécurité.

La sécurité est une épée à double tranchant. Insuffisante, elle accorde à tort

l'accès à des informations importantes aux mauvais

Les plus consultés sur iTPro.fr

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer