Réplication d’A.D. et vecteurs à jour

par Mark Minasi

AD mémorise non seulement l'USN local qui génère une mise à jour, mais également le GUID (globally unique identifier) du DC qui est à l'origine de la mise à jour. Ainsi, AD peut faire la différence entre une mise à jour qu'un DC à l'origine génère et une qu'un DC se contente de transmettre à un autre DC ...

Détection automatique de l’environnement runtime

par Bradley D. Kliewer

Si vous utilisez le kit iSeries pour développer des requêtes SQL destinées à des fichiers iSeries qui s'exécuteront sur un PC et sur l'iSeries, vous avez sûrement remarqué que le programme Java démarre bien plus lentement sur l'iSeries que sur le PC. Ce ralentissement est dû pour beaucoup aux drivers JDBC du kit ...

Les drivers DB2 UDB natifs (aussi appelés drivers DB2) démarrent bien plus rapidement. Cependant, cette rapide initialisation se fait au détriment de la portabilité : on ne peut pas utiliser les drivers DB2 UDB d'un programme s'exécutant sur le PC, où le débogage avec des outils de développement (comme VisualAge) est bien plus commode.

Et si l'on pouvait avoir le meilleur de deux mondes : des drivers DB2 UDB pour exécuter des applications sur l'iSeries, et des drivers Toolkit pour déboguer des applications sur le PC ? Avec une classe d'utilitaires plutôt courte qui s'adapte à l'environnement runtime, on peut presque directement déplacer un programme d'une plateforme sur l'autre. Examinons une classe raisonnablement simple que vous pouvez facilement mettre en oeuvre en l'état ou adapter facilement à vos propres besoins.

Lire l'article

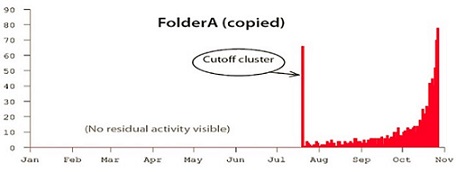

Un script pour détecter le vol de PC

par Dick Lewis

Un script Perl aide à attraper un voleur.

Ou comment détecter l'extinction d'une machine et transmettre l'information à l'équipe de surveillance ...

Pendant les nuits et les week-ends, voilà que des RAM, des CPU et des cartes vidéo haut de gamme commencèrent à disparaître des PC de ma société. Le voleur éteignait les appareils, forçait les boîtiers et retirait les composants. Le matin suivant, les utilisateurs découvraient les appareils ventre ouvert. Il y a bien des patrouilles de gardiens dans l'immeuble, mais en raison de la surface et de la grande quantité de PC, ils ne peuvent pas surveiller tous les ordinateurs à la fois. Pourtant les gardiens avaient leur petite idée sur le moyen d'attraper le voleur. Les utilisateurs éteignent leurs moniteurs pendant la nuit pour économiser de l'énergie, mais beaucoup d'entre eux laissent leurs PC allumés pour rester en réception. Les gardiens ont pensé qu'ils pourraient appréhender le coupable s'ils étaient informés immédiatement de la mise hors tension des PC. C'est ainsi que mon équipe a développé un script Perl qui envoie des " pings " aux PC sous tension et alerte les gardiens dès que l'on éteint un PC.

Lire l'article

LookSoftware annonce newlook 5.0

LookSoftware annonce newlook 5.0 qui fournit aux utilisateurs internes, aux partenaires et clients externes un accès graphique aux applications iSeries.

Il supporte Secure Sockets Layer qui permet des connexions sécurisées entre les applications serveur et leurs clients.

Lire l'article

Protégez votre iSeries

par Wayne O.Evans

J 'ai enquêté sur la sécurité de nombreux sites AS/400 dans des secteurs très différents, et je vois sans cesse les mêmes types de risques. Je décris ici les 10 expositions les plus courantes et propose des suggestions pour trouver la parade.

Zebranet 1.5 : progiciel pour AS/400

Zebranet 1.5 est un progiciel pour AS/400, qui regroupe ces 3 modules en un ensemble cohérent.

Avec son outil de développement, Zebranet devient un véritable atelier Web sur iSeries

Lire l'article

Le rules wizard d’Outlook 2002

par Sue Mosher

Comme toute nouvelle version

d'une application répandue, Microsoft

Outlook 2002 ajoute quelques possibilités

intéressantes au jeu de fonctions

établi. En tête de liste pour les programmeurs,

on trouve des vues et recherches

programmables, de nouvelles

propriétés de dossier, et un

événement BeforeDelete que l'on peut

annuler ...Mais dans cet article j'aimerais

insister sur une nouvelle fonction que

vous ne trouverez pas dans le navigateur

d'objets (object browser).

C'est dans le Rules Wizard que

vous trouverez ce trésor enfoui.

Cliquez sur Tools, Rules Wizard et

créez une nouvelle règle qui part d'une

règle vierge et vérifie les nouveaux

messages dès leur arrivée ...

Actualités Windows NT / 2000 – Semaine 09 – 2002

Actualités du 25 février au 3 mars 2002

Lire l'article

Network Appliances

De nombreux fournisseurs offrent des network appliances ou des server appliances qui se consacrent à des services Web, des services de fichiers ou autres tâches spécifiques. Bon nombre de ces appliances utilisent BSD UNIX ou Linux comme OS de prédilection, mais on en trouve de plus sous les diverses versions Windows.Microsoft encourage d’ailleurs cette tendance en procurant des outils qui aident les fournisseurs à n’utiliser que les composants Windows nécessaires dans un server appliance. Cette nouvelle génération d’outils représentent une alternative aux serveurs – une alternative qui mérite considération quand on construit l’infrastructure réseau.

Lire l'article

Comment échanger des données de gestion avec XML

par Rich Deidrich et LindaMay Patterson

XML tend à se banaliser comme mode de représentation des données pour les B2B et B2C. En offrant une interface d'échange générique standard, XML simplifie le développement et le déploiement des applications e-business ...

Les générateurs de code X2F2X aident les applications iSeries à utiliser et à conserver les données des documents XML

papier de cet article : iSeries News n°1 - janvier 2002

Distribuer les fichiers spoule avec les files d’attente de données

par Tim Smith

Combien de fois vous a-t-on demandé d'envoyer des fichiers spoule sur le réseau parce que certains de vos utilisateurs n'avaient pas d'imprimantes sur leur AS/400 local ? La tâche est plutôt simple grâce à la commande SNDNETSPLF ou LPR ; mais elle est également longue parce qu'il faut noter les numéros des fichiers spoule et les noms des jobs.

Cette opération peut être automatisée au moyen de la file d'attente de données, souvent sous-utilisée et plus généralement utilisée pour transmettre des paramètres ou pour superviser l'entrée des fichiers écran. La méthode décrite ici utilise une file d'attente de sortie spoule pour générer un enregistrement de file d'attente de données chaque fois que l'on crée un fichier spoule avec l'état Ready (RDY) dans la file d'attente de sortie. L'entrée dans la file d'attente de données fournit toutes les informations spoule nécessaires pour distribuer ensuite l'entrée spoulée sur le réseau. Bonne nouvelle : très peu de préparation est nécessaire au-delà des deux fragments de code qui extraient l'information de la file d'attente de données et effectuent l'envoi, respectivement.

Lire l'article

Reprise de DHCP

Par Sean Daily

DHCP est l'un des ensembles de services (les autres étant Active Directory - AD - et WINS) que chaque réseau Windows 2000, Windows NT et un environnement mixte utilise pour procurer les fonctions essentielles aux utilisateurs du réseau et à leurs applications. Pour pouvoir récupérer rapidement DHCP ...

Des utilisateurs qui se connectent, des serveurs de fichiers qui servent, des applications qui tournent - voilà une douce musique aux oreilles des administrateurs et des utilisateurs de réseaux. Quel bonheur quand le réseau fonctionne sans problème ! On en oublierait facilement avec quelle rapidité ce merveilleux monde informatique peut s'arrêter soudainement par la défaillance d'un service de réseau crucial. En quelques minutes, cette mécanique bien huilée peut se transformer en cauchemar.

DHCP est l'un des ensembles de services (les autres étant Active Directory - AD - et WINS) que chaque réseau Windows 2000, Windows NT et un environnement mixte utilise pour procurer les fonctions essentielles aux utilisateurs du réseau et à leurs applications. Pour pouvoir récupérer rapidement quand DHCP ne fonctionne pas correctement, il faut connaître ses points faibles et bien maîtriser les techniques de reprise. Dans bien des cas, le succès de la reprise tient à quelques étapes préparatoires nécessaires. Pour être certain que vous saurez administrer CPR le jour où DHCP en aura besoin, examinons la reprise, ou récupération, de DHCP.

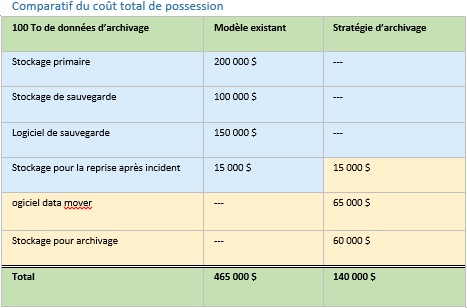

Les techniques de sauvegarde d’IFS

Par Debbie Saugen

Quelques techniques de sauvegarde pour vous éviter la perte de données critiques :

Depuis son apparition dans la V3R1, IFS (Integrated File System) est une composante majeure de l'architecture AS/400. A tel point qu'il faut l'inclure dans la stratégie de sauvegarde. La sauvegarde d'un système demeure incomplète si on n'utilise pas la commande SAV (Save)Les options du menu Save, ou le produit programme sous licence BRMS (Backup, Recovery and Media Services), pour sauvegarder les données d'IFS. Une reprise complète du système suppose une sauvegarde complète préalable. IFS contient des données vitales pour l'environnement de gestion. Client Access, Lotus Domino, Novell Netware, Windows Server, le serveur OS/2 Warp, et les applications des fournisseurs, tous stockent une partie de leurs données vitales dans IFS.

Les nouveautés de la semaine 21 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 20 au 26 Mai 2002

Lire l'article

Utiliser QPMGR comme profil de groupe

La sélection d'itpro : transmettre des messages entre objets Java, vérifier des valeurs NULL, supprimer une suite d'enregistrements, recompiler des programmes RPG qui utilisent des fichiers ecran...

Une série de questions-réponses autour des problématiques projets, RPG notamment.

Lire l'article

iSeries powered by WebSphere

par Carson Soule

IBM a annoncé récemment un nouveau

membre de la famille iSeries :

iSeries Powered by WebSphere.

Proposé en deux modèles (monoprocesseur

et biprocesseur), il regroupe

un 270 standard avec WebSphere

Advanced Edition Single Server

(WebSphere AEs) et quelques nouveaux

assistants d'installation préchargés.

Une remise de 33 % rend le prix intéressant.

Il est toujours agréable d'obtenir

une remise sur du logiciel et le fait

d'avoir WebSphere et les outils préchargés

est un petit avantage (il faudra

quand même probablement leur appliquer

un PTF avant de pouvoir démarrer).

Et les assistants peuvent aussi faciliter

la configuration (ce n'est pas un

luxe !). Cela dit, il me semble qu'IBM

rate encore l'essentiel dans

WebSphere.

Exchange 2000 et Sharepoint Portal Server

par Tony Redmond

Bien que Microsoft Exchange 2000

Server et Microsoft SharePoint Portal

Server 2000 (nom de code précédent :

Tahoe) partagent un même héritage

technologique - l'Extensible Storage

Engine (ESE) - Microsoft ne veut pas

que l'on installe les deux produits sur

le même serveur Windows 2000 ...De

nombreux documents Microsoft (par

exemple, le fichier README qui accompagne

SharePoint Portal Server,

l'article Microsoft «Programs That

Cannot Coexist with SharePoint Portal

Server» à

http://www.microsoft.com/support/kb/

articles/q295/0/12.asp, le Planning and

Installation Guide for SharePoint Portal

Server à

http://www.microsoft.com/sharepoint/

techinfo/productdoc/planning/p

laninstall.asp) réitèrent cette directive

sans expliquer les raisons de l'impossibilité

de cette coexistence. Quand on

va au-delà de l'affirmation que la coexistence

des produits n'est pas supportée

- ainsi que de quelques unes

des principales raisons pour lesquelles

Microsoft n'a pas conçu ces produits

pour qu'ils coexistent - et que l'on

examine les similarités et les différences

des produits d'un peu plus

près, on perçoit clairement les conflits

potentiels.

Les 27 droits de l’utilisateur NT

par Melissa Wise

Les droits utilisateur de Windows NT déterminent les tâches qu'un utilisateur peut et ne peut pas accomplir sur le système. NT propose deux groupes de ces droits : 11 standard et 16 avancés. En général, seuls les programmeurs utilisent les droits avancés et il ne faut les octroyer aux utilisateurs ou aux groupes qu'en cas de nécessité absolue ...Quand on définit les droits utilisateur sur un DC (domain controller), ces paramètres s'appliquent à tous les DC du domaine. Quand on définit des droits sur une station de travail ou sur un serveur membre, ces paramètres ne s'applique qu'à cet ordinateur. Mais, avant de commencer à attribuer des droits, il faut savoir exactement ce que chacun d'eux recouvre et comment les utiliser de la manière la plus bénéfique.

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution