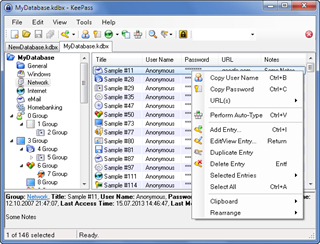

Protéger les comptes à privilèges dans son SI

Les comptes à privilèges représentent des cibles de choix pour les attaquants du Système d'Information.

Lire l'article

Stratégies de haute disponibilité dans un environnement virtuel

La haute disponibilité dans les environnements virtuels implique de garantir qu'une machine virtuelle peut rester fonctionnelle suite à un échec, quelle que soit l'origine de la panne.

Lire l'article

Top 5 des configurations de sécurité à mettre en place

Lorsque l’on a à sa charge la gestion d’un parc informatique, il n’est pas forcément simple de prendre du recul et faire les bons choix en termes d’architecture ou de solution permettant de pérenniser l’existant.

Lire l'article

Pare-feux : Plannifiez des fenêtres de changement de règles

Chaotique serait le mot que je choisirais si je devais décrire mon expérience dans la gestion des opérations de pare-feu d’une grande entreprise de services financiers.

Lire l'article

#Table or @Table ?

Je viens aborder aujourd’hui un sujet qui a souvent donné lieu à des débats enflammés : quelles sont les différences entre les variables de type table (@table), et les tables temporaires (#table) ? Lesquelles faut-il utiliser ? Que devons nous préconiser ?

Lire l'article

Top 5 des configurations de sécurité à ne pas faire pour un Administrateur Système

Il n’est pas rare de constater plusieurs mauvaises pratiques en place au sein des différents systèmes d’information qu’il m’a été amené d’approcher.

Lire l'article

Palo Alto Networks certifiée par l’ANSSI

Du nouveau dans le domaine de la sécurité des entreprises et des pare-feu de nouvelle génération avec la certification de Palo Alto Networks.

Lire l'article

Vers une meilleure gestion des groupes locaux

L’article qui vous est présenté aujourd’hui porte sur la gestion des groupes locaux au sein de votre parc informatique.

Lire l'article

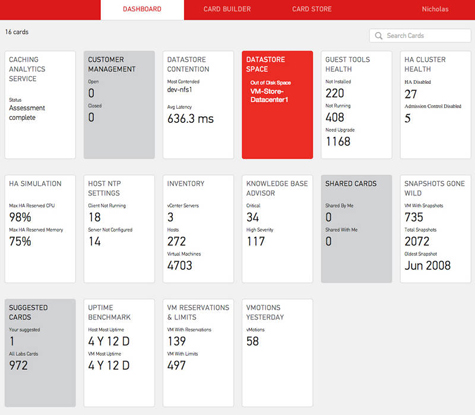

Cloudphysics : administration à la carte

Après sept années passées dans les rangs de VMware, John Blumenthal a fondé CloudPhysics en 2011.

Lire l'article

Les configurations cachées pour la sécurité et l’administration de l’IBM i

Personnalisez l'accès aux fonctions sensibles et aux opérations système.

Lire l'article

Firewall : Gestion des changements

La combinaison de nouvelles applications et de nouveaux utilisateurs, l’évolution des réseaux et les nouvelles menaces sont une source de nombreux maux pour les équipes informatiques et sécurité.

Lire l'article

Active Directory, dépannez les sinistres

La localisation des problèmes Active Directory n’est pas toujours simple, mais elle peut éviter bien des catastrophes.

Lire l'article

Convergence ECM et BPM

Tout d’abord, un petit rappel de ce que sont l’ECM (Enterprise Content Management) ou Gestion de contenu, et le BPM (Business Process Management) ou Gestion des processus Métiers.

Lire l'article

Guide pour externaliser en partie son informatique

Pourquoi administrer ses données à distance et doit-on administrer toutes ses données ainsi ? Antoine Petit, associé, et directeur de la Practice Infrastructure chez Azeo a accepté de répondre à nos questions.

Lire l'article

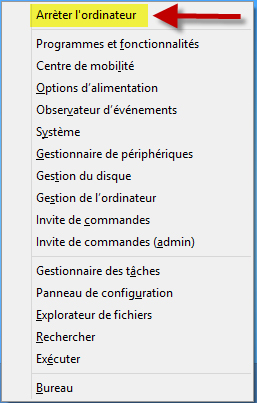

Windows 8, trucs et astuces, Ajouter des raccourcis dans le menu Liens rapides de Windows 8

Parmi les nouveautés de Windows 8, vous avez remarqué sans doute, le menu liens rapides (Touche Windows +X) qui vous donne des raccourcis vers le panneau de configuration, gestion du disque, etc.

Lire l'article

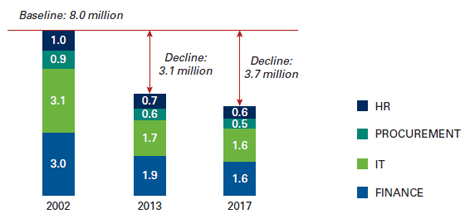

Offshoring et automatisation détruisent 1,5 million d’emplois dans l’IT

Une étude publiée par le cabinet de conseil américain Hackett Group s’intéresse à l’impact de la délocalisation de certaines activités et aux progrès technologiques en matière d’automatisation.

Lire l'article

Comment les directions informatiques doivent évoluer face au Cloud

Le changement en matière de technologie présente une constante : sa rapidité.

Lire l'article

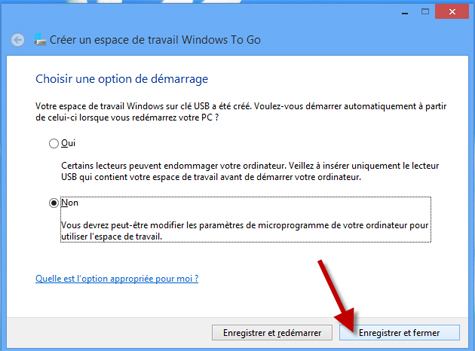

Comment créer une clé USB Windows to Go

Windows To Go est une nouvelle fonctionnalité de Windows 8 qui permet d’emporter Windows 8 et vos applications préférées partout avec vous sur une clé USB, ou tout simplement d’essayer Windows 8 sans remplacer votre OS actuel.

Lire l'article

4 axes pour un meilleur contrôle du réseau

Amazon et Google ont fait la une en 2012 pour leurs spectaculaires interruptions de service, qui ont démontré combien les entreprises sont vulnérables aux pannes informatiques, qui peuvent avoir des répercussions négatives sur les ventes et la productivité.

Lire l'article

Administration à distance au cœur des infrastructures virtuelles

Comment appréhender l’administration à distance au sein des infrastructures virtuelles ? Stéphane Berthaud, directeur Avant-Vente de Veeam, nous livre sa réflexion sur le sujet.

Lire l'articleLes plus consultés sur iTPro.fr

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs