Tout savoir sur SQL SERVER 2008

Après le lancement, il y a quelques mois, de Windows Server 2008 et SQL Server 2008, nos experts relèvent le défi de lister les atouts majeurs du produit. Retour sur un succès.

Microsoft séduit les directions des services informatiques avec son SGBDR. Ses atouts ? La gestion des stratégies, le cryptage et de nouveaux types de données.

Améliorer la sécurité avec les programmes points de sortie de commande CL – Part.1

Tout sur Security Log !

Des descriptions d’événements plus homogènes et un Event Viewer plus puissant enrichissent Windows 2008 et Vista ...

L’audit de Windows Server et le journal d’événements Security (Security Event log) ont réellement changé dans Windows Server 2008 et dans Windows Vista. Pour ma part, je juge bons la plupart des changements. Le Journal de sécurité est plus net et plus intelligible mais, pour vraiment le maîtriser, il faut encore bien connaître la sécurité Windows et les arcanes du décodage. J’ai passé ces dix dernières années dans les entrailles de la sécurité et de l’audit Windows et, dernièrement, je me suis concentré sur Windows 2008 et Vista. Je peux donc vous aider à découvrir la numérotation modifiée des ID événements, la nouvelle manière plus granulaire dont la stratégie d’audit est traitée dans Windows 2008 et Vista, le format log.XML et les améliorations apportées au snap-in Microsoft Management Console (MMC) Event Viewer.

Lire l'article

Démystifier l’objet AdminSDHolder

Vous est-il déjà arrivé de définir des permissions sur des objets AD (Active Directory) pour les voir disparaître mystérieusement peu après ? La plupart des administrateurs qui gèrent des AD ont un jour ou l’autre constaté cet étrange comportement.

Quelle pourrait en être la cause ? Des gremlins dans le réseau ? Un administrateur voyou ? Plus prosaïquement, c’est probablement l’objet AdminSDHolder, une fonction d’AD peu connue chargée de protéger certains objets de groupes et utilisateurs privilégiés contre toute interférence.

Nous allons donc examiner le rôle de AdminSDHolder et diverses techniques permettant de modifier son comportement afin d’éviter cette contrariété.

| Contenu complémentaire : Diagnostiquer les problèmes de performance d'AD Site de la CADIM (groupe utilisateur d'Active Directory) |

Lire l'article

Déconnectez un utilisateur d’une base de données en 2 temps, 3 mouvements

Les développeurs, les ingénieurs en assurance qualité (QA), les non-administrateurs et autres processus SQL Server correspondants. Pour cela, vous pouvez appliquer une procédure en deux étapes toute simple :

1. Identifiez la personne connectée et la base de données qu’elle utilise.

2. Exécutez le script KickUserOut.sql.

| Contenu complémentaire : VERITAS INDEPTH™ pour SQL Server |

Lire l'article

Identity Lifecycle Manager 2007

Dans le cadre de leur réseau. Telle autre veut peut-être accroître les niveaux d’approbation d’autres organisations, par la capacité de certifier que seule la personne indiquée dans le sujet du certificat maîtrise la clé privée du certificat.

Identity Lifecycle Manager 2007 de Microsoft vous permet de définir le flux de diverses activités de gestion qui se produisent pendant la durée de vie d’un certificat, pour accroître les niveaux d’assurance. Ces flux garantissent que les stratégies de sécurité écrites de votre organisation sont bien appliquées. Cette assurance renforce la confiance des autres organisations dans vos certificats.

ILM 2007 comprend deux produits déjà existants : Microsoft Identity Integration Server (MIIS) 2003 et le produit d’acquisition récente, Alacris idNexus (également connu sous le nom de Certificate Lifecycle Manager ou CLM pendant sa période de test bêta). Dans ILM 2007, ces produits reçoivent une nouvelle appellation : fonctions de métarépertoire et de synchronisation et fonctions de gestion des certificats.

Dans cet article, je me concentre sur la composante gestion des certificats d’ILM 2007. J’y ajoute un exemple sur la manière d’utiliser cette fonction pour accroître le niveau d’assurance de vos certificats et pour s’assurer que des flux prédéfinis sont suivis quand des certificats d’assurance moyenne sont émis.

| Contenu complémentaire ILM met les données à leur place |

Lire l'article

Un accès sécurisé aux données des rapports

Dans les secteurs de la santé et de la finance, où les applications de base de données traitent fréquemment des informations confidentielles, le recours à l’authentification et au cryptage pour sécuriser l’accès aux données est devenu une pratique courante.

En effet, pour les entreprises soumises à des réglementations spécifiques telles que la loi américaine sur la portabilité et la responsabilité d’assurance médicale HIPAA (Health Insurance Portability and Accountability Act), la sécurisation des données des systèmes de reporting constitue une nécessité absolue. En revanche, dans de nombreux autres secteurs, la sécurité des systèmes de reporting et des bases de données auxquelles ils accèdent reste une priorité secondaire sur les listes de tâches des concepteurs et administrateurs de systèmes, en raison de sa complexité apparente.

Pourtant, ce type de travail n’a nul besoin d’être difficile, en particulier si vous utilisez SQL Server Reporting Services (SSRS) comme système de reporting. Fourni avec Windows Server 2003 ou Windows 2000. Voyons comment configurer SSRS afin de sécuriser l’accès à vos données.

| Contenu complémentaire : Le groupe utilisateurs de SQL Server |

Lire l'article

Sécuriser la connectivité nomade

La connexion à Internet lors onnées sensibles et privées, y compris de nature bancaire et professionnelle, ont été dévoilées. Vous pouvez, bien entendu, utiliser un réseau privé virtuel (VPN) pour établir une connectivité sûre en déplacement, afin d’écarter les fouineurs. Si vous recherchez une solution VPN plutôt légère, plus facile à installer et à gérer que d’autres, consultez l’outil OpenSSH VPN et le serveur proxy Squid for Windows (précédemment SquidNT), tous deux gratuits.

Cryptage de conformité : une signature System i

Signer un document comme preuve d’identité et d’intention est depuis des siècles, et encore aujourd’hui, le meilleur moyen d’assurer l’authentification et la responsabilité d’un acte juridique (remarque : sans intention de conseil juridique).

Récemment, l’infrastructure de clés publiques et le concept de signatures numériques ont jeté les bases d’une méthode électronique de signatures de documents. Une signature numérique ajoute les propriétés suivantes à un document électronique ou à tout autre type de fichier stream :

• Intégrité – L’envoyeur et le récepteur sont sûrs que le message n’a pas été altéré durant la transmission. Si un message est signé numériquement, tout changement qui lui est apporté invalide la signature.

• Authentification – Les signatures servent à authentifier l’origine des messages. La possession de la clé privée lie cette clé à un utilisateur bien précis, et donc une signature valide calculée à l’aide de la clé publique associée confirme que le message émane bien de cet utilisateur.

| Contenu complémentaire : Comment les certificats numériques sont (ou pas) utilisés |

Lire l'article

Découverte de Intelligent Application Gateway

Il y a quelques mois, Microsoft a annoncé l’achat de la société Whale Communications. Cette société a créé une application appelée IAG (Intelligent Application Gateway) qui propose une solution très puissante pour les accès distants via portail d’entreprise.

Pour faire très simple, IAG propose deux grandes approches :

• Une solution de VPN SSL :

L’utilisateur distant va donc se connecter à ses applications d’entreprise à travers un tunnel HTTPs. Voici brièvement les apports de la solution :

- Approche VPN/SSL permettant de se connecter depuis 100% des sites distants (plus de filtrage des ports VPN Standard PPTP/IPsec),

- Publication web (reverse proxy) avancé à travers des filtres très détaillés,

- Portail utilisateur très convivial.

• Une vision très granulaire de la conformité du poste de travail : le poste sera donc inspecté, et en fonction de son « niveau de conformité » il aura accès à tout ou partie des applications d’entreprise. Pour avoir travaillé ces trois années sur la problématique d’inspection et de conformité du poste dans les connexions distantes (mise en oeuvre de la Quarantaine sur ISA Server avec mon programme QSS), j’ai eu le plaisir de participer à une formation sur le site de Seattle à l’initiative de Joel Sloss, le Product Manager.

| Contenu complémentaire : Microsoft : Intelligent Application Gateway (IAG) 2007 Wikipedia : Descriptif succint de Microsoft Intelligent Application Gateway Groupe Utilisateur : ISAServerFR - architectures Microsoft et sécurité |

Lire l'article

VPN : des alternatives sûres

Les pare-feu et causer d’importants dégâts.

Certaines entreprises feront toujours une place aux VPN mais il en est d’autres qui peuvent s’en dispenser. Dans cet article, je décris deux scénarios d’utilisation classique des VPN: le courriel d’entreprise et les sites Web internes – puis je propose des solutions de remplacement efficaces.

Exchange et la protection continue des données

Les systèmes de protection continue des données (ou CDP, Continuous data protection) sont, depuis un an ou deux, l’objet de beaucoup d’attentions dans la communauté bases de données Exchange. Avez-vous besoin de la protection continue des données ? Chaque fois que vous augmentez la complexité d’un réseau ou d’un système, vous augmentez aussi le risque de défaillance. Toutefois, votre entreprise peut tirer avantage du degré de protection supplémentaire ainsi procuré.

Lire l'article

Périmètre de sécurité

Voilà encore quelques années, une composante du périmètre de sécurité, lequel n’est qu’un élément de la sécurité. Voici les points importants d’un périmètre de sécurité, et une checklist, utiles pour planifier ledit périmètre dans un environnement moderne, de plus en plus connecté.

Lire l'article

Les aléas de la sécurité

aléas de sécurité courants et des moyens pratiques et efficaces de les surmonter.

Lire l'article

Sécurité de la messagerie

qui protège le message lui-même, indépendamment de son trajet, afin que seul le destinataire puisse le lire.

Lire l'article

Permettez à votre System i d’appeler chez vous sur le Web

IBM a ajouté des commandes de service à distance en V5R1 et amorcé ainsi un virage important dans la maintenabilité du logiciel système du System i. En déplaçant les communications d’assistance des liens SNA spécialisés vers la connectivité TCP/IP dial-up – même via modem – IBM a donné beaucoup plus de facilités aux utilisateurs de son assistance à distance.Au début, IBM distribuait les commandes de service via son processus PTF ; mais avec la V5R3, les commandes CL de service étaient livrées avec i5/OS. Cette release a aussi ajouté la connectivité directe par Internet : pour le bonheur des utilisateurs qui pouvaient dès lors bénéficier de la large bande d’Internet pour télécharger les PTF et pour soumettre de grands fichiers de compte-rendu de problèmes. IBM a par la suite octroyé cette possibilité aux releases i5/OS antérieures via des PTF. (Pour un bref aperçu des commandes de service i5/OS du passé au présent, voir « A Short History of i5/OS Service Commands » www.itpro.fr Club Abonnés.)

Lire l'article

Bloquer les sites Web dans ISA Server

Les produits de filtrage de contenu tels que ceux de Websense et de SurfControl régulent parfaitement l’accès de vos utilisateurs aux sites Web indésirables, mais ils coûtent cher. Si vous avez Microsoft ISA Server 2004 ou ISA Server 2006, vous pouvez l’utiliser conjointement à un service liste noire pour bloquer l’accès à ces sites.

Les services liste noire tiennent des listes de sites Web contenant de la pornographie, des propos haineux ou racistes, de la violence, des outils de piratage ou autres contenus prohibés. Vous pouvez vous abonner à un service liste noire peu coûteux et importer sa liste (en principe actualisée chaque semaine) dans ISA Server, au moyen d’un script. J’ai même inclus un script gratuit pour cela dans cet article. C’est moins compliqué qu’il n’y paraît. Voyons ensemble les étapes à suivre.

| Contenu complémentaire : Un dossier sur ISA Server 2004 Améliorer la sécurité avec ISA Server 2004 |

Lire l'article

Sécurité SQL

IBM a intégré en douceur la sécurité SQL à la panoplie de sécurité System i existante. Ces fonctions SQL ne se contentent pas d’imiter les mesures de sécurité existantes : elles les étendent et les renforcent. SQL connaît une rapide croissance et devient un langage de plus en plus incontournable pour tous les développeurs System i. Cet article actualise vos connaissances en sécurité SQL.

La sécurité SQL repose sur deux piliers : les deux instructions GRANT et REVOKE. En termes très simples, ces instructions SQL correspondent aux commandes CL Grant Object Authority (GRTOBJAUT) et Revoke Object Authority (RVKOBJAUT). Quand vous exécutez une instruction SQL GRANT ou REVOKE, vous utilisez des mots-clés pour octroyer ou révoquer des privilèges à un objet SQL. Sous le capot, le fait d’octroyer des privilèges SQL revient à octroyer une ou plusieurs autorités i5/OS à un ou plusieurs objets i5/OS.

| Contenu complémentaire : Automatisez vos audits de sécurité Construisez vos propres systèmes de sécurité automatisés Sécuriser votre base de données avec le point de sortie Open Database File |

Lire l'article

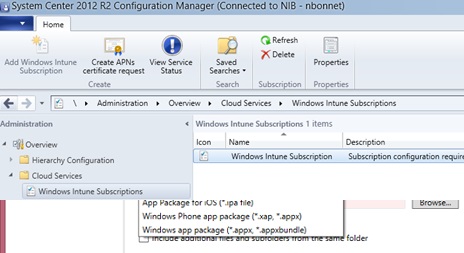

System Center Configuration Manager 2007

La gamme System Center de Microsoft ne cesse de s’étendre et va bientôt accueillir la nouvelle version de System Management Server. SMS est un logiciel d'mises à jour de sécurité. Actuellement en version 2003, un Service Pack 3 sera très prochainement disponible. La nouvelle mouture de SMS est intitulée System Center Configuration Manager (SCCM ou encore SMS v4). D’un point de vue général, le fonctionnement reste toujours le même, mais il est devenu plus intuitif et plus simple d’utilisation, notamment au niveau de la console d’administration où il est possible de ranger ses objets dans des dossiers en plus des collections habituelles.

De nouvelles fonctionnalités voient tout de même le jour comme la gestion DCM (Desired configuration management), ou encore l’utilisation de Network Access Protection (NAP), nouveau procédé permettant d’avoir plus de sécurité au niveau de l’accès réseau et enfin de l’apparition du Wake On Lan vous permettant de démarrer un ordinateur à distance. Chose très intéressante, de nombreux packages supplémentaires n’auront plus besoin d’être installés, car ils le seront nativement dans SCCM. C’est le cas de la gestion des appareils mobiles, du déploiement de système d’exploitation. La partie mise à jour a également été revue en profondeur avec la gestion des mises à jour Microsoft et non Microsoft. Avant d’aborder plus en détails les nouveautés et les améliorations de SCCM, revoyons brièvement les caractéristiques et les fonctionnalités d’une infrastructure SMS.

| Contenus complémentaires : Page Microsoft : System Center Configuration Manager 2007 Bêta 2 |

Lire l'article

Automatisez vos audits de sécurité

SQL Server ? Fort heureusement, il existe des mesures permettant de réduire sensiblement les risques. Vous pouvez prévenir (ou au moins limiter) de nombreuses attaques SQL simplement en vérifiant initialement que vos bases de données et serveurs sont sécurisés comme il se doit.

La configuration de tous les ports d’écoute est-elle appropriée ? Avez-vous désactivé l’ensemble des bibliothèques réseau superflues ? Avez-vous pensé à supprimer les anciens fichiers de configuration SQL Server ? Et la liste ne s’arrête pas là.

Admettons-le, il faut du temps pour sécuriser tous les points de contrôle jusqu’au dernier et pour conserver une longueur d’avance sur les personnes malintentionnées. Chaque jour apporte son lot de nouvelles vulnérabilités concernant la sécurité, d’où la nécessité d’ajouter de nouveaux contrôles et d’effectuer une surveillance fréquente pour rester à l’abri des mauvaises surprises.

Dans ces circonstances, il serait épatant de pouvoir automatiser quelque peu toutes ces tâches d’audit longues et fastidieuses. C’est désormais possible si vous appliquez les techniques simples exposées dans cet article et si vous adaptez le code fourni à votre situation spécifique.

Les plus consultés sur iTPro.fr

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

À la une de la chaîne Data

- Scality bouscule le marché du stockage avec une cyber garantie de 100 000 $

- De la donnée brute à l’actif stratégique : une approche produit

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- Les 6 tournants qui redéfinissent l’IA en entreprise