Dossier Sécurité : L’authentification forte en environnement Windows (1/2)

Lorsque l’on évoque la notion d’authentification au sein d’une organisation, il est classique d’immédiatement associer le concept de mot de passe et de stockage d’information d’authentification au sein de l’annuaire Active Directory.

Or, il est maintenant établi que le couple « nom utilisateur + mot de passe » ne suffit plus à garantir la sécurisation de l’accès aux systèmes informatiques et aux informations qu’ils contiennent. Il est, en effet, relativement simple de « pirater » un système contenant des mots de passe simples, que ce soit par de pures méthodes de techniques informatiques ou par des méthodes sociales.

Certains systèmes, tels que par exemple les domaines NIS Unix, sont même particulièrement exposés, représentant une faille de sécurité extrêmement importante au sein des systèmes informatiques.

MWC – Compuware présente sa solution dédiée aux opérateurs mobiles

« Un opérateur prend généralement conscience d'un problème sur son réseau lorsqu'un client appelle pour se plaindre ».

Ce constat n’est pas une fatalité selon Compuware.

Lire l'article

Chatter.com : le réseau social d’entreprise gratuit de Salesforce

Chatter.com est disponible. Salesforce a officiellement lancé son réseau social privé pour les entreprises.

Une simple adresse e-mail professionnelle permet à un employé de s’inscrire.

Lire l'article

Entreprises et communications unifiées : état des lieux

Où en sont les entreprises en matière de Communications Collaboratives Unifiées ?

C’est la question que s’est posée Aastra avec une étude réalisée entre mars et mai 2010, en partenariat avec l’institut de sondages et d’opinion NotezIT, auprès des utilisateurs et décideurs IT et Télécoms d’entreprises françaises de toutes tailles.

Lire l'article

Offrez une formation à vos collaborateurs

Avis aux DSI ! Les fêtes de fin d’années approchent, et Vodeclic.com propose le cadeau idéal.

Pour combler les lacunes de vos collaborateurs (si tant est qu’ils en aient), la société a créé le Pass Formation Informatique Illimitée.

Lire l'article

La gestion des identités, priorité des établissements financiers

Certains des plus grands établissements financiers au monde indiquent que l’investissement dans les solutions de gestion des identités et des accès constitue une priorité.

C’est ce que révèle l’édition 2010 de l’enquête annuelle de Deloitte sur la sécurité dans les établissements financiers mondiaux intitulée The Faceless Threat (la menace sans visage).

Lire l'article

Une licence Avast piratée par 774 651 utilisateurs

Le bouche à oreille a cette fois trop bien marché pour Avast.

L’entreprise se dit fière que « 80% des nouveaux utilisateurs Avast proviennent de recommandations de proches satisfaits ».

Lire l'article

WebFocus 8 leader de la BI selon Forrester Research

Information Builders annonce avoir été nommé « Leader » dans le rapport du 4ème trimestre de Forrester Research.

Le document est intitulé « The Forrester Wave : Enterprise Business Intelligence Platforms Q4 2010 (Octobre 2010) ».

Lire l'article

Dossier Mobilité : Présentation des MailTips

Une des nouveautés présentes dans Exchange 2010, Outlook Web App 2010, Outlook 2010 et Exchange Web Services (EWS) que j’affectionne particulièrement sont les « MailTips » ou en français "Conseils de messagerie".

L’idée générale est de réduire le nombre de courriers inutiles ou d’éviter la diffusion d’informations internes à l’extérieur de l’entreprise, en informant de manière pertinente l'utilisateur avant que ce dernier envoie les informations sur le réseau.

Lire l'article

Travaillez à distance avec Netviewer

Les solutions Netviewer permettent de travailler avec des collaborateurs distants en économisant des frais de déplacement, et en évitant tous les problèmes de transport.

« Vous avez en France, une certaine « tradition » des grèves (rires) ». Le constat est fait avec amusement, mais Oliver Schwartz, responsable de la communication chez Netviewer, est en revanche très sérieux quand il s’agit de présenter ses produits.

Lire l'article

Streamcore veut améliorer le trafic SaaS

Streamcore intègre sur ses boîtiers StreamGroomer une fonction de classification de trafic HTTPS conçue pour les applications SaaS sur les réseaux d’entreprise.

Cette nouvelle fonction détecte automatiquement et classe dans une catégorie spécifique tous les trafics SaaS de type Salesforce, Citrix GoToMeeting, Google Apps ou Microsoft Online Services.

Lire l'article

Dossier System i : RPG sur le Web : La méthode PHP (3/3)

Contrôlez directement la programmation de votre application Web.

Cet article démontre quelques techniques simples de programmation PHP pour offrir une interface Web à une classique application de saisie de commandes. Vous apprendrez à déployer des scripts PHP non orientés objet traditionnels qui interagissent avec les procédures stockées RPG de l’application de saisie de commandes Acme servant d’exemple.

Lire l'article

Tokenization et chiffrement : la sécurité « hybride » de RSA

La division sécurité d'EMC propose une solution combinant Tokenization et Chiffrement pour protéger les données sensibles des applications : RSA Data Protection Manager.

Cette solution combine deux contrôles applicatifs populaires : la tokenization et le chiffrement d’applications, renforcés par une gestion avancée des Tokens et des clés de chiffrement, pour assurer une sécurité continue des informations.

Lire l'article

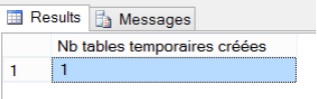

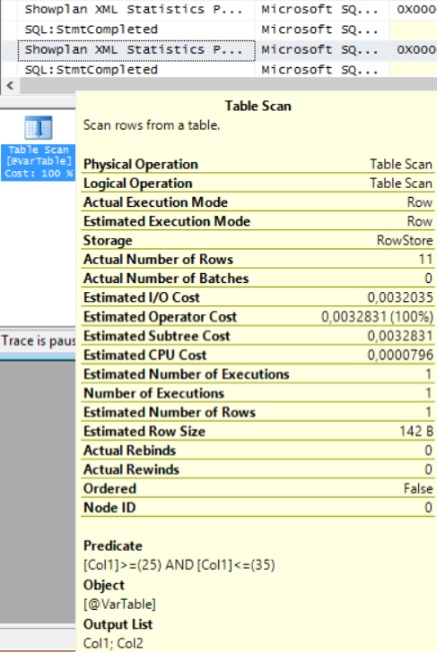

Dossier SQL Server : Dans le secret des performances de SQL Server (3/3)

L’analyse des temps d’attente peut contribuer à améliorer les performances en mettant l’accent sur la durée que mettent les applications pour répondre aux requêtes.

En nous appuyant sur quelques scénarios, nous allons maintenant essayer de voir comment l’analyse des temps d’attente peut aider les DBA à résoudre les problèmes au quotidien.

Lire l'article

Dossier SQL Server : Dans le secret des performances de SQL Server (2/3)

L’analyse des temps d’attente peut contribuer à améliorer les performances en mettant l’accent sur la durée que mettent les applications pour répondre aux requêtes.

Avez-vous déjà eu l’impression que votre application était ralentie par SQL Server, mais que vous ne saviez pas comment y remédier ?

Lire l'article

Dossier SQL Server : Dans le secret des performances de SQL Server (1/3)

L’analyse des temps d’attente peut contribuer à améliorer les performances en mettant l’accent sur la durée que mettent les applications pour répondre aux requêtes.

Avez-vous déjà eu l’impression que votre application était ralentie par SQL Server, mais que vous ne saviez pas comment y remédier ? La gestion des performances de SQL Server est généralement réactive et met l’accent sur l’état du serveur.

Lire l'article

Dossier Exchange Server : Introduction à Microsoft Exchange 2010 Server (3/4)

Avant ces vacances d’été bien méritées, je vous avais présenté les premiers changements qui vont apparaître dans Exchange 2010 : restructuration de la base de données afin d’utiliser des disques SATA (réduction des coûts) et remplacement de l’ensemble des dispositifs de haute disponibilité existants (SCC, CCR, SCR, LCR) par le DAG (Database Availibility Group).

Rien qu’avec l’annonce de ces deux nouveautés, nous constatons déjà un engouement important de la part des entreprises pour Exchange 2010 alors que le produit n’est pas encore disponible. Mais Exchange 2010 ne s’arrête pas là et nous allons donc continuer, au cours de cette seconde partie, à nous plonger dans cette version majeure du produit.

Lire l'article

Dossier System i : RPG sur le Web : La méthode PHP (2/3)

Contrôlez directement la programmation de votre application Web.

Cet article démontre quelques techniques simples de programmation PHP pour offrir une interface Web à une classique application de saisie de commandes. Vous apprendrez à déployer des scripts PHP non orientés objet traditionnels qui interagissent avec les procédures stockées RPG de l’application de saisie de commandes Acme servant d’exemple.

Lire l'article

Dossier System i : RPG sur le Web : La méthode PHP (1/3)

Contrôlez directement la programmation de votre application Web.

Cet article démontre quelques techniques simples de programmation PHP pour offrir une interface Web à une classique application de saisie de commandes. Vous apprendrez à déployer des scripts PHP non orientés objet traditionnels qui interagissent avec les procédures stockées RPG de l’application de saisie de commandes Acme servant d’exemple.

Lire l'article

Dossier sécurité : l’importance des petites choses

Les initiatives et les nouveaux produits touchant à la sécurité connaissent une forte effervescence.

Dans ce contexte, il est facile de passer à côté de petites choses ô combien essentielles pour préserver la sécurité de votre réseau sans faire d’heures supplémentaires.

Lire l'articleLes plus consultés sur iTPro.fr

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

À la une de la chaîne Tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur