Des données sous bonne garde avec Kerberos

par Morris Lewis - Mis en ligne le 25/03/03

Toutes les opérations de sécurité

de SQL Server s'appuient sur un

double processus : authentification et

autorisation. Si le serveur n'a pas toute

confiance en l'identité de l'utilisateur

et n'est donc pas certain des permissions

de celui-ci, toutes les tentatives

de contrôle d'accès aux données

échoueront. Pendant longtemps,

Microsoft a préféré les logins authentifiés

de Windows NT à leurs homologues

de SQL Server parce que

Windows vérifie plus efficacement

l'identité de l'utilisateur, bien au-delà

de la simple comparaison d'un couple

compte/mot de passe. Kerberos est le

protocole d'authentification par défaut

de Windows 2000. Il améliore le protocole

d'authentification de NT de plusieurs

manières et identifie à la fois le client et le serveur. Voyons brièvement

le principe de fonctionnement de

Kerberos et comment il peut protéger

les données de vos serveurs SQL

Server 2000. Bien entendu, il faut exécuter

SQL Server 2000 sur Win2K pour

utiliser Kerberos. Je reviendrai plus

loin plus en détail sur les exigences en

la matière.

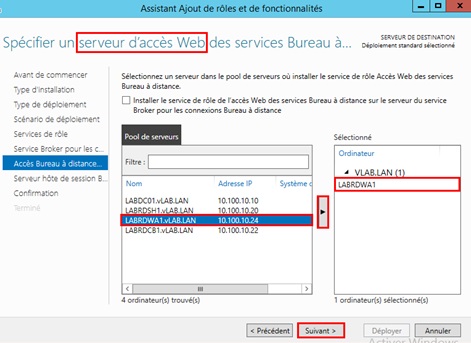

Comment sécuriser et améliorer la vitesse d’accès au Web en entreprise ?

Concrètement, qu'attendent les entreprises de leur mode de connexion au Web ? Une sécurité maximale contre les tentatives d'intrusion externes, et un temps d'accès aux sites Web le plus bref possible. Deux attentes clés auxquelles répond le Internet Security & Acceleration Server de Microsoft, en dotant Windows 2000 d'un pare-feu et d'un cache Web intégrés.

Lire l'article

Les nouveautés de la semaine 08 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 17 au 23 Février 2003

Lire l'article

Logiciel Help Desk

par Mark Weitz - Mis en ligne le 07/04/2003

Face à de maigres budgets informatiques,

les administrateurs du Help

desk jonglent pour améliorer l'assistance

technique. Pour le plus grand

bonheur des fournisseurs de logiciels

Help desk. L'offre de produits actuelle

améliore la personnalisation, intègre

de nouvelles fonctionnalités, et allège

la charge de travail, tout en améliorant

la satisfaction de l'utilisateur final ...Si vous n'avez pas actualisé votre logiciel

Help desk durant ces dernières années,

vous constaterez peut-être que

certaines nouveautés justifient l'acquisition

d'un produit dernier cri.

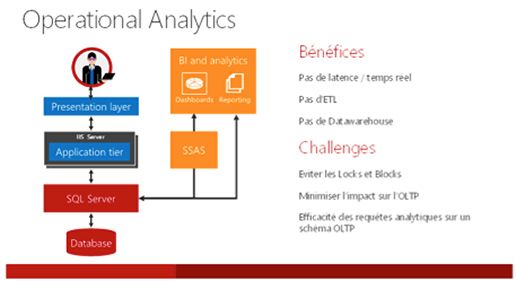

Le datamining à moindres frais

par Frances Keeping - Mis en ligne le 28/01/2003

Le datamining consiste à utiliser des

méthodes automatisées pour révéler la

signification - sous forme de tendances,

courbes et relations - de

données électroniques accumulées. L'une des applications les plus courantes

du datamining consiste à cibler

les nouveaux clients potentiels les plus

probables.

Une autre tâche courante est la segmentation de marché. Un segment de marché est un groupe de clients qui partagent certaines caractéristiques comme la longévité en tant que client, les dépenses moyennes, les achats types, et ainsi de suite. La découverte des similitudes qui caractérisent et distinguent les segments met en oeuvre des calculs massifs qui sont l'essence même du datamining.

Quand vous décidez d'adopter le datamining, ne cherchez pas plus loin que SQL Server. En effet, l'arbre de décision et les algorithmes de datamining « clustering » que Microsoft fournit dans SQL Server 2000 Analysis Services, conviennent parfaitement aux tâches d'acquisition de nouveaux clients et de segmentation de vos marchés. (Pour plus d'informations sur les algorithmes de datamining de Microsoft, voir l'article de Jim Yang, ZhaoHui Tang, Sanjay Soni et autres, « Le datamining au travail » lettre SQL Server N°2 Mars 2002.) A l'aide d'un exemple, voyons comment vous pouvez utiliser Analysis Services pour effectuer ces tâches, puis examiner les informations utiles tirées de l'analyse.

Lire l'article

Au travers des plates-formes avec Java RMI

par Liam McMahon - Mis en ligne le 19/05/2003

Comment faites-vous pour qu'un

ancien programme RPG/400 puisse extraire

des informations en temps réel d'une base de données Microsoft SQL

Server fonctionnant sur un serveur NT

à distance ? C'est exactement le problème

que m'a posé l'un de mes clients

désireux de remplacer sa vieille suite financière

AS/400 par un système NT

tournant sur un serveur à distance.

Malgré la disparition de l'ancienne

suite financière, bon nombre des applications

AS/400 du client subsistaient et

certaines d'entre elles devaient même

communiquer avec le nouveau système

financier en temps réel. De plus,

je devais apporter un minimum de modifications

aux applications AS/400.

Heureusement, Java et l'API Java RMI

(Remote Method Invocation) sont venus

à mon secours.

Actualités Windows NT / 2000 – Semaine 20 – 2003

Toutes les Actualités du 12 au 18 Mai 2003

Lire l'article

Actualités Windows NT / 2000 – Semaine 18 – 2003

Actualités du 28 Avril au 3 Mai 2003

Lire l'article

Migrations d’applications Office Vision/400

Aura Equipements présente LAUNCHER/400 qui répond aux besoins des nouvelles applications, à l'enrichissement des procédures d'impression existantes et aux migrations d'applications Office Vision/400.

Le développeur iSeries - AS/400, (CL, Cobol, RPG) dispose d'un ensemble de commandes qui lui permet d'établir des liens d'automation entre son programme, et les PC du réseau, que ce soit le PC de l'utilisateur en cours, ou tout autre PC serveur ou station.

Lire l'article

Gestion de fichiers spool iSeries

Generic Software présente Reprint, solution d'archivage en ligne, en temps réel et automatique pour fichiers spool iSeries.

Reprint archive instantanément les fichiers spool dès qu'ils arrivent en files d'attente de sortie et génère une liste de fichiers à partir desquels les utilisateurs peuvent sélectionner les rapports à imprimer

Lire l'article

Solutions en J2EE

Avec le support de JMS, SEAGULL augmente son engagement pour J2EE.

SEAGULL annonce le support de JMS (Java Message Service) par sa plate-forme LegaSuite.

Lire l'article

Le service Computer Browser

Par Jhon Greeb - Mis en ligne le 18/02/2003.

Le service Computer Browser de

Microsoft maintient des listes de domaines

de type Windows, de groupes

de travail et d'ordinateurs de votre réseau,

ainsi que de tout autre équipement

réseau utilisant le protocole

NetBIOS (unités NAS - Network

Attached Storage - par exemple).

Pour les utilisateurs, ces listes sont la source de l'information qu'ils voient quand ils étendent le Network Neighborhood dans Windows Explorer. (Dans les réseaux de type Windows 2000, le service Computer Browser n'est là que pour les versions Windows antérieures. Dans des réseaux AD - Active Directory - Win2K en mode natif avec des clients qualifiés AD, AD remplace le service Computer Browser. En revanche, les réseaux en mode mixte qui maintiennent des DC - domain controllers - pré-Win2K - et des réseaux avec des clients qui ne sont pas qualifiés AD, utilisent encore le service Computer Browser.)

Quand un réseau contient de multiples domaines Win2K et Windows NT, domaines broadcast, ou protocoles, le système de browsing (c'est-à -dire le processus chargé de maintenir et de distribuer les listes de navigation, ainsi que les ordinateurs impliqués dans ce processus) peut rapidement devenir complexe. Il faut de bonnes compétences réseau pour analyser le service Computer Browser pour s'assurer que la liste contient tous les ordinateurs voulus et exclut ceux que l'on veut cacher à la population générale des utilisateurs du réseau. Avant d'entreprendre une telle tâche, il faut bien comprendre comment le service fonctionne : quels rôles les divers systèmes peuvent jouer, comment ces rôles sont déterminés, comment les systèmes interagissent dans le contexte du service, et quels genres de problèmes peuvent rendre la liste browse incomplète.

Lire l'article

Construire un système d’analyse fondé sur le web

par Mark Scott et John Lynn - Mis en ligne le 28/01/2003

Les analystes qui travaillent avec des

bases de données analytiques organisent

les données en groupes communs

et essaient de voir ce qui se passerait si

les choses étaient différentes. Prenons

comme exemple un cas concret par excellence

: est-ce que l'augmentation du

prix d'un produit - qui augmentera le

bénéfice par unité mais diminuera

probablement le nombre d'unités

vendues - aboutira à un bénéfice total

supérieur ou inférieur ? Ou comment une baisse du taux d'escompte fédéral

aux Etats-Unis affecte-t-elle le rendement

des prêts immobiliers ? Pour aider

les analystes à faire des projections

éclairées d'après des tendances historiques,

Microsoft fournit Analysis

Services dans SQL Server 2000 et OLAP

Services dans SQL Server 7.0. Ces services offrent la fonction OLAP et

peuvent traiter les données stockées

dans SQL Server (ou toute autre

source de données compatible OLE

DB) dans des structures de données

multidimensionnelles appelées cubes.

Les cubes de données simplifient

l'opération consistant à analyser les

tendances et à corréler la manière dont

les entités interagissent.

Intégrer la sécurité dans les applications

par Carol Woodbury - Mis en ligne le 19/05/2003

Dans un précédent article, j'ai

examiné quelques points que les développeurs

doivent prendre en compte

lors de la création d'une application.

Mais cet article n'abordait pas un aspect

tout aussi important : ce à quoi les

architectes et concepteurs d'applications

doivent réfléchir avant d'entreprendre

une mise en oeuvre.De plus, depuis la publication de cet article,

IBM a offert de nombreuses nouvelles

fonctions qui aident les programmeurs

à écrire des applications

plus sûres. Il est donc temps de

réaborder le sujet de la sécurité applicative.

Les nouveautés de la semaine 20 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 12 au 18 Mai 2003

Lire l'article

Les nouveautés de la semaine 18 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 28 Avril au 3 Mai 2003

Lire l'article

Les plus consultés sur iTPro.fr

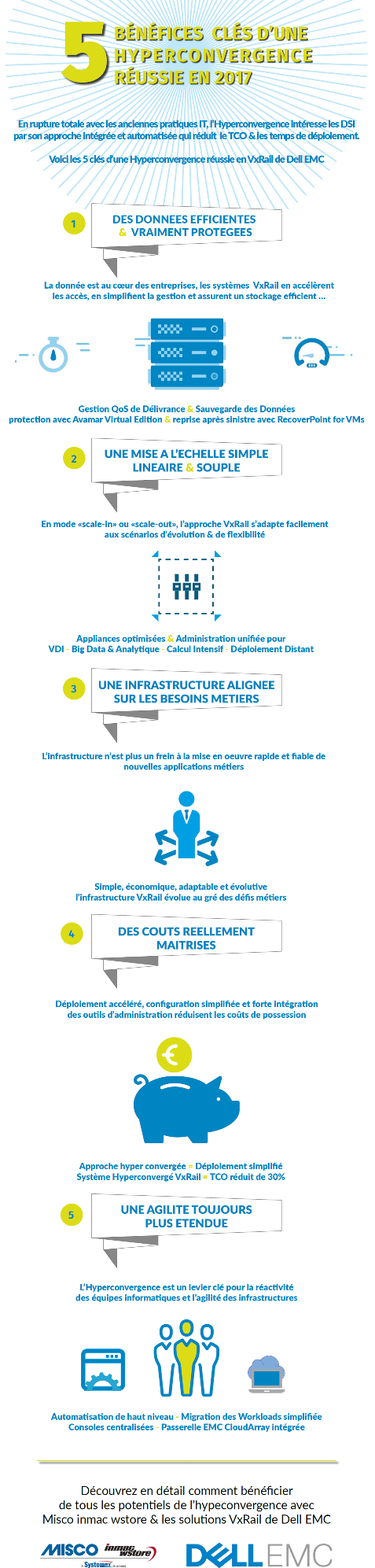

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

À la une de la chaîne Data

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Infrastructures IT : 5 leviers concrets pour éviter les impasses technologiques

- Une menace à 1 milliard d’euros : le gouffre de la fraude e-commerce en France

Semaine du 31 Mars au 06 Avril 2003.

Semaine du 31 Mars au 06 Avril 2003.