Premier galop

Installez vos AP proches les uns des autres et configurez-les en suivant les indications du fabricant. (Leur rapprochement facilite le dépannage.) Le plus souvent, la configuration consiste à définir les paramètres suivants : le SSID (Service Set ID), l'information IP, les éventuels paramètres d'authentification et de cryptage, et l'information radio.

Lire l'article

Relever le défi (2)

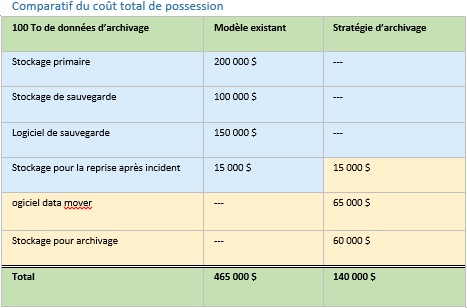

Pendant des années, les entreprises ont déployé des moyens sophistiqués de protection des données hors site afin d'assurer la continuité du traitement de ces dernières, souvent quelques instants à peine après qu'un sinistre ait mis hors d'état un ou plusieurs sites principaux. La plupart de ces plans d'urgence de reprise

Lire l'article

Listing 5

Listing 5 :Visual Basic .NET Class pour un rapport crosstab de largeur variable

Lire l'article

Universal Adapter Suite pour BizTalk Server 2004

iWay Software, filiale d'Information Builders dédiée à l'intégration, étend son soutien aux initiatives d'intégration de Microsoft avec la prise en charge de BizTalk Server 2004 par Universal Adapter Suite. Les adapteurs iWay collaborent avec les services Web Microsoft pour fournir l'accès complet à toutes les applications et données de l'entreprise,

Lire l'article

Problème pour afficher une liste de bibliothèques

Q. Quand je clique sur le bouton Recv dans Client Access pour transférer un fichier de l'iSeries sur mon PC puis que je sélectionne Browse pour consulter les fichiers iSeries, seule la bibliothèque QGPL apparaît. Pourquoi ne puis-je pas voir toutes les autres bibliothèques ?

Les bibliothèques que Client Access

Lire l'article

Autoréglage

L'optimiseur de requête basé sur le coût de l'iSeries joue un rôle important dans l'autoréglage du moteur DB2 UDB. Grâce aux algorithmes de coût de l'optimiseur de requête iSeries, il s'ajuste automatiquement aux changements de ressources système. C'est ainsi que le moteur DB2 UDB peut utiliser pleinement les nouvelles ressources

Lire l'article

Mais il faut aussi que

• Les données soient cohérentes entre

tous les contrôleurs de domaines

• La Réplication se passe bien dans un

temps raisonnable conformément

aux SLA

• Tous les serveurs FSMO (schema

master, domain naming master, PDC

emulator, RID masters, Infrastructure

masters) fonctionnent correctement

• Les niveaux de performances CPU

restent dans

Disques dynamiques

Les limitations des disques basiques et autres désagréments ont suscité la création d'un nouveau type de définition de disque pour les systèmes Windows : le disque dynamique. XP Professional Edition et Win2K permettent le stockage sur disque dynamique. Quand on initialise un disque physique en tant que dynamique, il est

Lire l'article

L’intérêt de supprimer dans le schéma

Vous vous demandez peut-être pourquoi il est important de supprimer dans le schéma, dès lors que Microsoft fournit la fonction deactivate. Vous pourrez être amené à supprimer ainsi pour deux raisons principales : tester de nouvelles extensions de schéma et supprimer des classes et attributs inutilisés.

Quiconque a développé des

Lire l'article

Placement des AP (2)

5. Déterminez le nombre de segments WLAN indépendants à déployer. Chaque segment WLAN doit fonctionner sur son propre canal et pourrait subir l'interférence des autres segments WLAN voisins. Utilisez des canaux non chevauchants ou réduisez la puissance radio de l'AP pour atténuer l'interférence. Tous les logiciels utilitaires AP ne permettent

Lire l'article

Relever le défi

Double-Take a pour objectif la démocratisation de la haute disponibilté dans l'entreprise sur serveurs Windows 2003, Windows 2000 et WindowsNT. Double- Take est un des premiers produits à tenir compte de ces considérations et à venir à bout des limitations des sauvegardes classiques sur bande. Il s'agit d'un logiciel de

Lire l'article

Les deux routes divergent

Ces deux méthodes de création de rapports crosstab dynamiques produisent des résultats similaires, mais pas identiques. La version ADO.NET comporte une ligne pour chaque auteur dans la table Authors, alors que la version dynamic SQL exclut les auteurs dont les ventes sont nulles dans tous les magasins. Selon le but

Lire l'article

Code Storm Professional 2003

Digital Lenz présente Code Storm Professional 2003, logiciel qui examine la base de données et produit du code SQL et du code source pour programmes. Il permet de générer n'importe quel code souhaité. Code Storm Professional supporte SQL Server 2000 et 7.0, Oracle et Sybase.

Lire l'article

Démarrer un programme NT à partir d’un iSeries (2)

Si démarrer l'Incoming Remote Command Service est facile, il est un peu plus compliqué de le faire fonctionner. Premièrement, pour exécuter un programme qui utilise un long nom de fichier ou qui est stocké dans un dossier Windows qui utilise un long nom de fichier (des noms contenant des caractères

Lire l'article

Autocorrection (2)

Avec SMAPP activé, le moteur de base de données commencera à journaliser sélectivement uniquement les voies d'accès qu'il a jugées exposées et dignes de protection. Cette détermination du risque est fondée sur une valeur spécifiée par l'utilisateur (définie avec la commande CL EDTRCYAP (Edit Recovery for Access Paths)) qui identifie

Lire l'article

Et on sait que tout va bien si

• Les utilisateurs peuvent s'authentifier

rapidement.

• Les utilisateurs peuvent accéder aux

ressources rapidement.

• La réponse aux requêtes LDAP vient

rapidement.

• Les utilisateurs ne se plaignent pas.

Ne remettez pas à plus tard…

Plus j'utilise Subinacl et plus je lui trouve des utilisations. Et plus je me reproche de ne pas l'avoir appris avant. Prenez-en de la graine et commencez à utiliser Subinacl dès à présent.

Lire l'article

Quelques notions de base (2)

Comme le fait d'étendre le schéma est une tâche essentielle dans AD, il faut aussi pouvoir supprimer les extensions de schéma. Beaucoup ont été déçus de voir que Microsoft n'avait pas daigné donner un moyen de supprimer des extensions de schéma dans Windows 2000. A la décharge de Microsoft, reconnaissons

Lire l'article

Placement des AP

Avant de placer le matériel, il faut mener une enquête sur le site. Il s'agit de bien réfléchir à l'environnement WLAN proposé et de dresser un plan indiquant les meilleurs emplacements pour les AP. On commencera par un plan du plancher ou un tracé du campus ou de l'immeuble. Ce

Lire l'article

Nouveaux besoins (2)

• Les conflits des fichiers verrouillés. Outre les risques mentionnés précédemment, les administrateurs réseau doivent être en mesure de sauvegarder efficacement les données verrouillées par des applications tournant 24 heures sur 24, 7 jours sur 7. Les solutions existantes nécessitent la fermeture des applications ou l'ajout de logiciels spécialisés en

Lire l'articleLes plus consultés sur iTPro.fr

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution