Créer une connexion d’imprimante propre à l’ordinateur / utilisateur

Le script ci-dessus est un bon point de départ, mais il n'est pas si puissant que cela : après tout, vous n'avez rien fait que ne puisse faire la commande Net Print ou l'outil Con2prt du Microsoft Windows 2000 Resource Kit. Pour installer les imprimantes d'après l'identité de l'ordinateur ou

Lire l'article

Sauvegarder par les nombres (4)

Dans l'étude de cas PubsTest, vous pouvez examiner l'information du jeu de sauvegardes en utilisant la requête du listing 1. L'exécution de cette requête donne les résultats du tableau 1. Ils sont particulièrement « propres » parce que les sauvegardes ont utilisé de bonnes conventions de noms. Je conseille d'utiliser

Lire l'article

Ajouter l’étape Start Distributors (2)

Pour personnaliser le job Snapshot Agent, couvrez les étapes suivantes. Faites un clic droit sur le job nommé Snapshot dans la fenêtre agent jobs, puis sélectionnez Agent Properties. Dans la boîte de dialogue Properties, cliquez sur l'onglet Schedules, puis définissez l'heure de démarrage du job Snapshot Agent. Cliquez sur l'onglet

Lire l'article

Tableau 1 : Méthodes et propriétés de WshNetwork

| Méthode | Description |

| AddPrinterConnection |

Ajoute une connexion d'imprimante sur l'ordinateur cible. Demande une attribution de port explicite |

| AddWindowsPrinterConnection |

Ajoute une connexion d'imprimante sur l'ordinateur cible. Ne Lire l'article

Dynamic Threat ProtectionInternet Security Systems présente sa nouvelle approche concernant la sécurité des systèmes d'information en entreprises « Dynamic Threat Protection », qui allie une technologie de pointe à une connaissance avancée des risques et menaces sur Internet afin d'offrir à l'entreprise une protection simplifiée et pro-active dès la découverte d'une menace. Lire l'article

En résuméLe nouveau iSeries Access for Web d'IBM s'efforce de fournir les aspects les plus importants de la connectivité iSeries en utilisant une configuration très discrète. S'il est vrai que la base 5250 de type HTML est un peu juste pour de gros utilisateurs interactifs, elle convient parfaitement pour permettre à Lire l'article

Définir manuellement les paramètres deComme je l'explique dans « DSAccess dans SP2 Exchange 2000 », DSAccess effectue la détection de topologie automatique pour bâtir une liste de DC (domain controllers) et de GC (Global Catalogs) adéquats pour fournir des services de répertoire. Toutefois, vous souhaiterez parfois pouvoir sélectionner un DC ou un GC spécifique Lire l'article

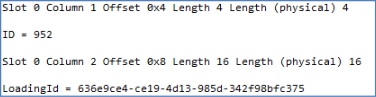

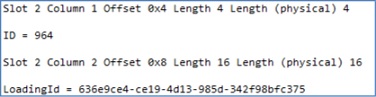

Analyser les résultats de LoadSimQuand vous traitez les résultats de LoadSim de cette manière, la sortie apparaît en colonnes, comme le montre la figure 1. (Toutes les valeurs du tableau sont en millisecondes.) Ce tableau contient les temps de réponse pour toutes les actions survenues pendant la simulation de test. La colonne intéressante est Lire l'article

Garder à jour IE, les applications et WindowsPresque chaque semaine, on découvre de nouvelles vulnérabilités dans les produits Microsoft (ainsi d'ailleurs que dans les produits d'autres fournisseurs) et de nouveaux correctifs sont diffusés. CodeRed et Nimda ont exploité les vulnérabilités bien connues pour lesquelles des correctifs avaient été disponibles pendant un certain temps. Le seul moyen de Lire l'article

TestIP/400Inpro International lance TestIP/400 (TIP/400), produit de gestion de réseau qui contrôle les temps de réponse pour les LAN et WAN connectés aux hôtes iSeries. TIP/400 utilise des API pour déterminer les adresses IP des utilisateurs réseaux et les temps de réponse des affichages pour les administrateurs.

Créer une connexion d’imprimante génériqueLe listing 1 montre le moyen le plus

simple d'utiliser VBScript pour installer

une imprimante. Ce code

Sauvegarder par les nombres (3)Le gros de la base de données est maintenant peuplé. Mais elle n'est pas encore prête pour la reprise. En effet, les fichiers en sont encore à différents stades de modification : le fichier primaire en est au point chronologique 9, RWFG à 11, et ROFG à 5. L'étape suivante Lire l'article

Ajouter l’étape Start DistributorsVoyons maintenant comment l'ajout de l'étape start distributors à un job Snapshot Agent. Enterprise Manager est un moyen classique et simple de personnaliser un agent job. Tout d'abord, pour personnaliser une réplication instantanée, ouvrez la boîte de dialogue Table Article Properties pour chaque article, puis cliquez sur l'onglet Snapshot. Cochez Lire l'article

Les derniers détailsJ'ai décrit l'objet WshNetwork et l'instruction Select Case, mais le script du listing 1 contient aussi quelques détails de finition que je glisse dans tous mes scripts. Pour faciliter le contrôle de version, je commence un script par un entête qui donne le nom du script, sa dernière date de Lire l'article

Plate-forme « On-Demand » d’audit de sécurité réseau et de gestionQualys, fournisseur de solutions d'audit de sécurité et de gestion des vulnérabilités réseaux à la demande, dévoile les améliorations majeures apportées à sa plate-forme QualysGuard On-Demand Network Security. QualysGuard propose aux entreprises une solution en ligne pour l'audit de sécurité des réseaux, la gestion des vulnérabilités et leur remédiation. Cette Lire l'article

Messages et jobsL'option Messages fournie par iSeries Access for Web vous permet d'afficher et de répondre aux messages OS/400 envoyés à votre ID utilisateur. D'autres options permettent d'envoyer des messages OS/400 et d'afficher une liste des files d'attente de messages disponible sur l'iSeries. Dans cette liste, vous pouvez sélectionner une file d'attente Lire l'article

Traiter les fichiers de sortie de LoadSim (2)J'ai d'abord copié le fichier loadsim. out de chaque client dans un share de réseau central, en renommant les fichiers clxx.log (où xx est un identificateur numérique) puis j'ai exécuté la commande merge pour fusionner les logs client dans un fichier. (Vous pourriez ne pas avoir besoin de copier les Lire l'article

Verrouiller IE (Internet Explorer)Nimda se propage par des pages Web infectées ; les futurs virus feront certainement de même. Même avec les fonctions de sécurité intégrées dans Java et d'autres langages script, les attaquants ont trouvé de nombreux moyens d'accéder aux fichiers sur les lecteurs locaux des ordinateurs navigateurs, puis d'accéder aux ressources Lire l'article

Fichiers log (2)Cliquez sur OK puis sur Add à nouveau. Sélectionnez le compte Administrator (pas l e groupe Administrators). Sélectionnez This folder, subfolders and files et sélectionnez les permissions suivantes : Traverse Folder/Execute File, List Folder/Read Data, Read Attributes, Read Extended Attributes, Delete Subfolders and Files, Delete, et Read Permissions. Si d'autres Lire l'articleLes plus consultés sur iTPro.fr

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution À la une de la chaîne Tech

X

|