Ajouter l’étape d’abandon (4)

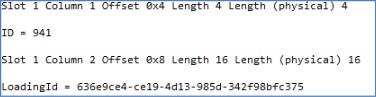

La méthode Drop_Save_Table_ Indexes appelle à son tour les méthodes Script des objets SQL-DMO et sauvegarde les scripts de création dans une procédure stockée créée par programme (dont le nom contient @publication), qui les stocke dans @destination_ db. Par exemple, en possession d'une publication nommée addressing_truncate, la méthode Drop_Save_Table_Indexes créerait

Lire l'article

Une puissance à utiliser !

XML tire sa puissance de cet incroyable éventail d'utilisations. Son concept central et simple d'auto-description des données est en train de s'imposer. C'est le moment de voir ce qu'il peut vous apporter.

Lire l'article

Gestion des changements

Precosis P/L annonce Lock Buster, outil de gestion des changements qui permet aux utilisateurs de changer et recompiler les objets sans interrompre les utilisateurs courants. Les objets recompilés incluent l'affichage et l'impression des fichiers, groupes, menus.

Lire l'article

iSeries Access for Windows (2)

On peut utiliser iSeries Access for Windows V5R2 pour se connecter à l'OS/400 V4R5 ou ultérieure. Cette release comporte les nouvelles fonctions ci-après :

Emulation PC5250. iSeries Access for Windows V5R2 inclura la version 5.5 de

l'émulation IBM PC 5250, qui comporte

elle-même les améliorations suivantes

:

• des enrichissements

Tester les clients de protocole Internet (3)

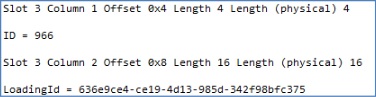

Le script utilise ensuite un nombre aléatoire (entre 1 et 2000) d'utilisateurs que vous avez créés. Vous pouvez également utiliser la commande RANDLIST(userlist.txt), où userlist.txt contient la liste des comptes que vous avez créés pour vos tests LoadSim, pour configurer le script de manière à extraire des noms d'une liste

Lire l'article

Définir votre SSID

Pour commencer à configurer la sécurité 802.11b de base, il faut d'abord définir le SSID (service set identifier) de votre réseau sans fil. Le SSID, défini sur chaque client sans fil et AP, définit le réseau logique pour le groupe d'appareils réseau sans fil qui partagent ce SSID particulier. Attention

Lire l'article

Alliance entre PowerTech Group et ISS

PowerTech Group et ISS annoncent une alliance et l'intégration des outils de sécurité iSeries de la gamme PowerLock de PowerTech avec RealSecure Site Protection 2.0 de ISS. Cette intégration permet à PowerLock de transférer les informations de sécurité à RealSecure pour donner aux utilisateurs une vue d'ensemble multi plates-formes de

Lire l'article

Le compte System

Le compte System, parfois appelé LocalSystem, est un compte interne que l'OS utilise principalement pour lancer des services Windows. Il n'apparaît pas dans Local Users and Groups et on ne peut pas le retirer du système. Il est membre du groupe Administrators, mais on ne peut l'ajouter à aucun autre

Lire l'article

Utilisation des groupes de fichiers pour les VLDB (2)

Les principaux critères de configuration des fichiers et des groupes de fichiers seront la taille de la base de données et le genre de limitations du matériel utilisé. Ainsi, chaque lecteur logique a une taille maximale, fondée sur le type de configuration RAID choisie et sur le nombre maximum de

Lire l'article

Ajouter l’étape d’abandon (3)

Etape 3. Chez l'abonné, la procédure stockée à distance utilise un objet

COM qui appelle l'API SQL-DMO pour

abandonner les index et contraintes de

clés sur les tables de destination et

sauvegarder leurs scripts de recréation.

Je recommande d'utiliser les objets

SQL-DMO pour plusieurs raisons.

Le scripting SQL - y

De multiples utilisations

On trouve souvent XML en remplacement de fichiers .INI. Plusieurs composants et outils WebSphere utilisent des fichiers XML pour définir des paramètres de configuration. On les utilise aussi pour configurer ou fournir des paramètres à des applications. Comme un fichier XML est défini par une DTD, les classes Java standard

Lire l'article

Solution Web-to-Host

Icom Informatics présente Winsurf Internet Development (WID), outil de développement d'application web, faisant partie de sa solution Web-to-Host Winsurf Mainframe Access pour iSeries, zSeries et autres plates-formes. WID utilise des environnements de développement communs comme Microsoft .Net et Java afin d'aider les développeurs à créer des applications distribuées qui utilisent

Lire l'article

iSeries Access for Windows

La Client Access Family s'est toujours efforcée de tirer parti de la puissance de l'iSeries et d'offrir ses possibilités (ainsi que d'autres fonctions PC standard) aux desktops des utilisateurs finaux. Et iSeries Access for Windows poursuit cette tendance. Il fonctionne en mode natif sur Windows 98, Me, NT 4.0, 2000

Lire l'article

Tester les clients de protocole Internet (2)

Dans l'interface ESP principale, faites un clic droit sur un module de protocole - les exemples de cet article utilisent DAV pour simuler des clients OWA - puis sélectionnez Properties pour ouvrir une boîte de dialogue comme celle de la figure 3. Trouvez Server dans la colonne Parameter puis cliquez

Lire l'article

Authentification et cryptage

Le protocole 802.11b offre des mécanismes d'authentification et de cryptage de base capables de protéger votre réseau sans fil contre des menaces venant de l'extérieur. L'authentification vous valide comme un client sans fil légitime avant que l'AP n'accorde l'accès au réseau. Le cryptage protège le flux de données entre l'adaptateur

Lire l'article

Solution d’archivage

ITera lance Purge & Archive V2R1, version améliorée de son utilitaire iSeries pour archiver et extraire les données. Les améliorations incluent une fonction « mock-purge » qui permet aux utilisateurs de vérifier les résultats sans retirer les données, une nouvelle interface de sélection des données avec des possibilités de sélection

Lire l'article

listings

Listing 1 : Script pour se connecter à une imprimante

| A |

Option Explicit |

| B |

Set oNetwork = CreateObject("WScript.Network") |

| C |

Lire l'article

Utilisation des groupes de fichiers pour les VLDBLa répartition des données utilisateur en groupes de fichiers demande réflexion. Pour commencer, il est bon que le groupe de fichiers primaires ne contienne qu'un fichier (un .mdf) ne contenant que les tables système (sysobjects, sysindexes, sysusers, et ainsi de suite). Pour tous les objets définis par l'utilisateur, je recommande Lire l'article

Ajouter l’étape d’abandon (2)Etape 1. Une fois que vous avez fourni les noms de variables @publication_ db, @subscriber, @destination_ db et @publication, la procédure stockée collecte une chaîne de noms de tables de destination (dans @article_ list) pour les articles souscrits dans la publication, en utilisant un curseur qui examine en boucle tous Lire l'article

Les plus consultés sur iTPro.fr

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution À la une de la chaîne Tech

X

|