Modèle pour des serveurs de fichiers haute disponibilité (5)

RAID 5 accentue la tolérance aux pannes en allouant des portions de chaque disque de la pile à des données de parité. Cela permet la reconstruction en temps réel des données corrompues si un disque de la pile est défaillant. Les données de parité réduisent la quantité d'espace utilisable dans

Lire l'article

Une procédure de dépannage (3)

2. Vérifiez que la liste de navigation du navigateur maître du segment est complète. Tapez

browstat view 2 \\server1Browstat extraira la liste de navigation à partir du serveur indiqué dans la ligne de commande. La liste de navigation inclut des codes pour le service que chaque ordinateur exécute. MBR Lire l'article

Déléguer les droits Account Options (2)

Nous verrons ensemble comment déléguer la possibilité de forcer les changements de mots de passe (que je n'ai trouvé documentée nulle part ailleurs). Cette explication servira également de première en délégation d'AD pour ceux d'entre vous non familiarisés avec la délégation en général. Vous effectuez généralement les tâches de délégation

Lire l'article

Broadcast domains, protocoles de réseau, et adaptateurs (2)

Quand un système browser est « multihomed », il collecte une liste d'ordinateurs pour chacun des ses adaptateurs; la liste browse de chaque adaptateur ne contient que les ordinateurs qui se sont annoncés par l'intermédiaire de cet adaptateur. Par conséquent, chaque master browser, y compris le domain master browser, maintient

Lire l'article

Sécurité (2)

Changements de SSL. Une nouvelle API, GSKIT (Global Secure Tookkit), permet des sessions SSL asynchrones. Plutôt que d'immobiliser le travail jusqu'à ce qu'une connexion SSL soit renvoyée, GSKIT permet aux utilisateurs de travailler avec d'autres applications pendant qu'il attend la notification. Un nouveau Cryptographic Accelerator 2058 accélèrera les transactions SSL

Lire l'article

Créer l’objet WSCST

Après avoir modifié votre texte WSCST, vous êtes prêt à le compiler dans un objet OS/400. Utilisez pour cela la commande Create WSCST (CRTWSCST).

Le compilateur fonctionne bien, mais son reporting d'erreurs laisse à désirer. En effet, ses messages d'erreur indiquent seulement le lieu du problème mais pas sa nature.

Lire l'article

A la recherche des serveurs d’impression

Les imprimantes sont de plus en plus intelligentes et rivalisent souvent avec des serveurs d'impression complets situés sur l'hôte. La plupart des imprimantes réseau utilisent l'interface TCP/IP et beaucoup possèdent désormais des fonctions très élaborées comme le spooling, la planification des travaux, le rendu distribué et l'administration Web. A côté,

Lire l'article

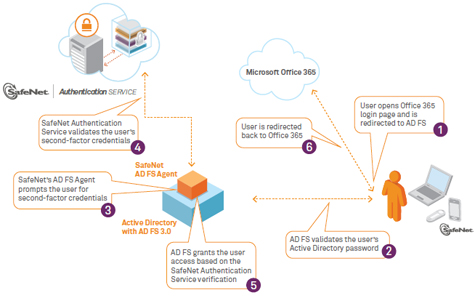

Encadré : SSO vs. authentification centralisée

Avec SSO (single sign-on), les utilisateurs ne sont authentifiés qu'une fois, quel que soit le nombre de serveurs ou de services auxquels ils tentent d'accéder après le logon initial. Essentiellement, le réseau se souvient des références de logon des utilisateurs et les utilise chaque fois que les utilisateurs tentent d'accéder

Lire l'article

Tracer la voie

Une fois le calendrier arrêté, il faut déterminer la manière de déployer le correctif. Les patches de sécurité Microsoft se présentent sous la forme d'un fichier exécutable compressé prépackagé, constitué de hotfix.exe, hotfix. inf, et des fichiers de remplacement. HotFix.exe installe le patch et hotfix.inf contient les instructions pour modifier

Lire l'article

Modèle pour des serveurs de fichiers haute disponibilité (4)

Vous pouvez configurer Dfs pour qu'il réplique les données entre serveurs. RAID gère la distribution et la réplication des données entre les disques d'un serveur. Sur le papier, les disques d'ordinateur affichent une très haute fiabilité - Seagate Technology, par exemple, affirme que son disque SCSI Cheetah 36 Go Ultra

Lire l'article

Une procédure de dépannage (2)

1. Trouvez le navigateur maître de segment de l'ordinateur manquant. Tapez

browstat statusBrowstat devrait afficher les noms du navigateur maître du segment et du navigateur de sauvegarde et un résumé de la liste de navigation courante. Browstat résout le nom NetBIOS domain_ name<1Dh> d'après l'adresse du navigateur maître du Lire l'article

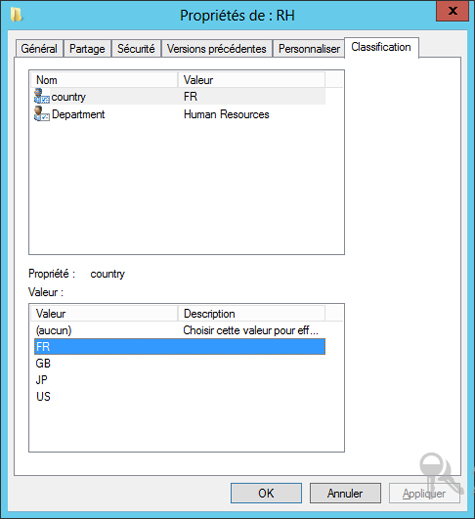

Déléguer les droits Account Options

Après avoir lancé le snap-in Active Directory Users and Computers de MMC (Microsoft Management Console), sélectionnez un utilisateur donné et cliquez sur l'onglet Accounts. Vous voyez la section Account options, qui contient une liste de 10 options avec des cases à cocher. Les deux premières options sont User must change

Lire l'article

Construire et maintenir une liste browse (3)

L'intervalle par défaut pour le transfert des listes browse mises à jour entre le domain master browser et les master browsers, est de 12 minutes. Le white paper Microsoft « MS Windows NT Browser » (http://www.microsoft .com/technet/treeview/default.asp?url =/technet/prodtechnol/winntas/deplo y/prodspecs/ntbrowse.asp) indique que l'intervalle de mise à jour de liste entre des

Lire l'article

Sécurité

EIM (Enterprise Identity Mapping) est la fonction de sécurité la plus séduisante de la V5R2. Mais une foule d'autres changements - comme des améliorations des possibilités d'auditing et une nouvelle validation du verrouillage - méritent aussi d'être mentionnés.

EIM (Enterprise Identity Mapping). Conçu dans les labs de sécurité de Rochester,

Lire l'article

Sortir de l’OS/400

WSCST traite parfaitement les tables de traduction (d'EBCDIC en ASCII, par exemple). Les commandes PCL commencent toutes par le caractère ESC (Escape). L'OS/400 sait qu'il est inimprimable et le remplace par un blanc par défaut. Pour contourner cette « commodité » incommode, vous devez sélectionner un caractère rarement utilisé -

Lire l'article

La quête de l’heure (3)

IBM n'a pas encore résolu ce problème, mais heureusement un développeur OS/400 tierce partie ingénieux l'a fait. Export Ventures, Inc. (http:// www.export-ventures.com), un cadre d'anciens programmeurs d'IBM Rochester, offre son produit MSNTP/400 à 100 dollars pour fournir la synchronisation complète de l'horloge machine de l'OS/400 avec un serveur SNTP. Mieux

Lire l'article

Encadré : La solution samba

Les administrateurs système qui utilisent pam_smb pourraient s'inquiéter quant à sa confiance en LANMAN. Même quand LANMAN est crypté, il n'est pas entièrement à l'abri d'une attaque dans un environnement réseau partagé. Toutefois, il existe des solutions complètes qui ne comptent pas sur LANMAN.

L'une d'elles est Samba, qui offre

Lire l'article

Maintenant ou plus tard ?

Après avoir déterminé comment la vulnérabilité affecte votre société, décidez du degré d'urgence de règlement du problème. Microsoft présente en principe plusieurs Security Bulletins par mois pour Win2K sur son site Web de sécurité. Mais faut-il vraiment réinitialiser tous les serveurs Win2K de votre société deux ou trois fois par

Lire l'article

Modèle pour des serveurs de fichiers haute disponibilité (3)

Systèmes tolérants aux pannes. Les deux stratégies de haute disponibilité précédentes visent surtout à réduire le temps nécessaire pour restaurer le serveur et les données. La troisième consiste à mettre en oeuvre des systèmes redondants qui continuent à servir le client indéfiniment si un système est défaillant. Beaucoup de composants

Lire l'article

Une procédure de dépannage

Une navigation réussie est le résultat d'une interaction complexe entre plusieurs sous-systèmes de réseau de base de Windows. C'est pourquoi aucune procédure de dépannage ne vaut pour toutes les situations. Le processus que vous utiliserez dépendra des symptômes constatés. Et, souvent, votre réussite dépendra d'une bonne compréhension de la structure

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution