Les filons en or de DHCP

Le contrôle de réseau sophistiqué offert par les VLAN masque la complexité de l'espace d'adressage IP sous-jacent. Chaque utilisateur d'un VLAN doit avoir une adresse IP dans le domaine du subnet du VLAN, et donc l'utilisateur doit configurer le masque du subnet et la passerelle par défaut IP.

Normalement, on

Lire l'article

Préparer RIS (2)

Comme RIS n'aime pas les fichiers d'installation de Win2K Server, l'étape suivante consiste à lui rendre le dossier i386 acceptable. Utilisez le Bloc-Notes pour ouvrir le fichier txtsetup.sif dans le répertoire D:\i386, puis cherchez dans le fichier une ligne contenant la chaîne ProductType=1. Remplacez le 1 par 0 et sauvegardez

Lire l'article

Prendre les mesures nécessaires

Les administrateurs Microsoft doivent consacrer davantage de temps à la sécurité, que ce soit pour des serveurs ou des stations de travail. Commencez par trouver des sources fiables d'informations sur les vulnérabilités puis consultez- les régulièrement pour rester à jour. Comme il peut être difficile de coordonner une mise en

Lire l'article

Modèle pour des serveurs Web haute disponibilité (2)

Dans le cas d'un simple serveur de fichiers, vous pouvez utiliser la redondance des serveurs (illustrée dans l'exemple de cluster de la figure 4) pour réduire la fréquence des pannes perçues. Dans le cas d'un serveur Web, vous avez une autre possibilité presque équivalente à l'utilisation de répliques Dfs pour

Lire l'article

Une procédure de dépannage (6)

5. Trouvez les navigateurs de sauvegarde du segment du réseau client et vérifiez leurs listes de navigation. Parce qu'un client pourrait obtenir sa liste de navigation de n'importe quel navigateur sur le segment du réseau, un problème sur un navigateur de sauvegarde peut conduire à des informations incomplètes sur

Lire l'article

Définir un mode de délégation centralisé

A présent que vous avez l'information essentielle et un exemple de solution, voyons comment vous pourriez définir votre modèle de délégation. La nature de la délégation fait qu'il est essentiel d'avoir un modèle bien défini. Considérons que les Domain Administrators peuvent déléguer le contrôle sur des portions du répertoire à

Lire l'article

Le processus de synchronisation

La maintenance des fichiers se complique quand de multiples utilisateurs accèdent au même fichier pour l'utiliser offline. C'est pourquoi Win2K gère les fichiers offline modifiés pendant les procédures de synchronisation de logon et de logoff.

Supposons que l'utilisateur A et l'utilisateur B travaillent tous deux offline avec un fichier nommé

Lire l'article

Stockage

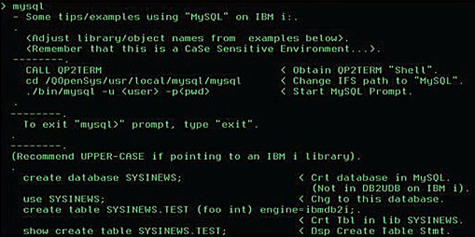

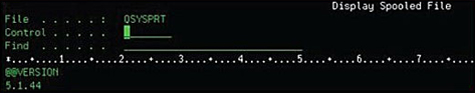

Les améliorations de stockage de la V5R2 comprennent des possibilités de disques commutés accrues, des améliorations de journalisation (voir DB2), un changement dans le contrôle du failover, et un nouvel outil de migration disque.

Amélioration de disques commutés. Rochester a introduit le disque commuté, ou des IASP (Independent Auxiliary Storage

Lire l'article

Figure 2

Utiliser la commande source WSCST Retrieve

Device type . . . . . . . . . . > *TRANSFORM *TRANSFORM, 31à˜1, 3151..

Manufacturer type and model . . > *HP4

Source member . . . . . . . . . > HP4 Name

Source file . . .

Lire l'article

Les lingots du VLAN (3)

Si Walter des Ventes essaie d'envoyer des données à la même imprimante, une règle présente dans le routeur VLAN peut lui interdire cet accès, bien que Walter et l'imprimante se trouvent sur le même LAN physique et bien qu'ils soient connectés au même commutateur Ethernet. Outre les règles de sécurité,

Lire l'article

Préparer RIS

La procédure ci-dessus applique les hotfixes à une machine dont l'OS est déjà installé. Pour utiliser RIS dans l'intention d'installer automatiquement Win2K Server ou Win2K Professional avec des hotfixes pré-appliqués, il suffit d'intégrer le fichier batch pour dire à la routine Setup de Win2K d'appliquer les hotfixes puis d'exécuter Qchain.

Lire l'article

Supervision

Après avoir déployé les correctifs, vérifiez si les serveurs concernés présentent un comportement inhabituel. Supervisez les sites Microsoft et tierce partie pour les mises à jour de patches et surveillez les comptes-rendus de problèmes imprévus dont le patch est responsable. Dans certains cas, il faudra même désinstaller le patch.

Quand

Lire l'article

Modèle pour des serveurs Web haute disponibilité

Les médias contiennent de nombreuses statistiques sur la disponibilité des serveurs Web. Chaque fois qu'une importante société ou administration a des difficultés sur son site Web, la nouvelle fait les grands titres. Keynote Systems est une source intéressante pour obtenir des statistiques de disponibilité. Il publie le Keynote Government 40

Lire l'article

Une procédure de dépannage (5)

3. Vérifiez que la liste de navigation du navigateur maître du domaine est complète. Pour afficher la liste de navigation des ordinateurs du navigateur maître du domaine, tapez

browstat view 2 \\dc1(rappelons que DC1 est le nom de notre navigateur maître du domaine ou PDC) Si l'ordinateur manquant figure Lire l'article

Déplacer des objets vers des OU différentes

Un droit administratif important que l'on peut déléguer est celui de faire entrer et sortir des objets des OU. Mais il faut veiller à déléguer ce droit sans compromettre la sécurité. Avec AD, il faut avoir des permissions de suppression pour faire entrer et sortir un objet d'une OU. Pour

Lire l'article

Table 2 : Noms NetBIOS associés aux browsers

| Nom NetBios | Enregistré par | Utilisé par |

| domain_name<1Bh> | PDC comme le domain master browser | Master browsers, pour trouver le domain master browser |

| domain_name<1Dh> | Master browser |

Backup browsers, Lire l'article

Sécurité (4)Possibilités de verrouillage. En V5R2, les administrateurs peuvent choisir une option dans SST/DST pour prédéfinir le jeu de valeurs système de sécurité et essentiellement verrouiller le système. Pour modifier les valeurs prédéfinies, il faut que l'administrateur revienne dans SST/DST et mette l'option sur off. Changements de VPN. Les changements de Lire l'article

Figure 1Créer une description d'unité d'impression pour une imprimante HP4

CREATE DEVICE DESC (PRINTER) (CRTDEVPRT)

DEVICE DESCRIPTION . . . . . . . > CCPRT1 NAME

DEVICE CLASS . . . . . . . . . . > *LAN *LCL, *RMT, *VRT, *SNPT, *LAN

DEVICE TYPE . .

Lire l'article

Les lingots du VLAN (2)Bien que les VLAN fonctionnent parfaitement avec des protocoles non TCP/IP, comme AppleTalk et NetBIOS, ils donnent toute leur mesure quand on les associe à TCP/IP. Chaque VLAN est un subnet IP séparé ; le routeur de contrôle associe les subnets IP à des VLAN particuliers, et les commutateurs de Lire l'article

Qchain 101Pour voir comment Qchain interagit avec les hotfixes, voyons un exemple. Supposons que nous voulions appliquer tous les hotfixes post-SP2 à plusieurs systèmes déjà configurés. Nous téléchargerions qchain.exe et tous les hotfixes dans un network share que nous appellerions Patches, qui se trouve sur le serveur Srv1. Puis, dans Patches, Lire l'articleLes plus consultés sur iTPro.fr

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution À la une de la chaîne Tech

X

|