Principe de la modification des adresses et des ports

NETFILTER est capable d'effectuer des changements sur les adresses et les ports.

Ces modifications peuvent être effectuées sur les adresses et les ports de destination

soit avant le routage à l'entrée de l'interface réseau soit après le passage par

un processus local.

Par contre, la modification des adresses et

Bureautique et suites Internet

La bureautique est un domaine où Linux doit encore faire ses preuves face à l'incontournable Microsoft Office. Les quelques suites bureautiques fonctionnant sous Linux s'évaluent face à cette référence en terme de fonctionnalités, d'intégration et d'interfaces. Quant aux rumeurs de portage de Microsoft Office vers Linux, elles semblent, aux dires

Lire l'article

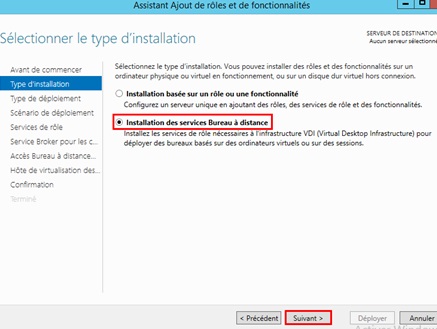

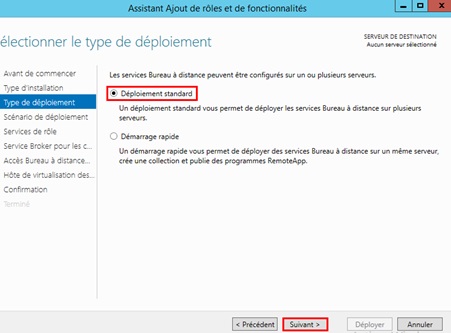

Configurer sans peine

Les changements de configuration de sécurité d'IIS nécessaires sont généralement

une charge écrasante. Le nouvel outil Windows 2000 Internet Server Security Configuration

Tool, que montre la Figure 2, s'efforce d'automatiser le processus de configuration

des serveurs IIS 5.0. (Il se télécharge gratuitement à http://www.microsoft.com/technet/security/tools.asp).

Pour l'ouvrir, ouvrez default.htm à partir

MAX1TB est le paramétrage par défaut pour les nouveaux fichiers logiques créés sur des systèmes RISC

Avec des index à quatre octets (voir figure 1), le verrouillage se produit au niveau feuille, pour que des jobs multiples puissent accéder en même temps à des enregistrements d'index différents sans souffrir de conflit de verrou significatif et sans avoir aucun effet réel sur le débit de traitement de

Lire l'article

Test des procédures cataloguées

Pour tester ces procédures cataloguées, exécutez le batch suivant :

DECLARE @mydbid int

DECLARE @myspid int

SELECT @mydbid = db_id('pubs'), @myspid = @@spid

EXEC sp_start_mytrace @myspid, @mydbid

Il faut recevoir un message à l'écran (et un message e-mail, si ce paramètre est

défini) présenté sous la forme :

Possibilités matérielles

Deux des améliorations de performances matérielles les plus notables de l'histoire

du S/38 et de l'AS/400 sont les processeurs à n-voies et les processeurs d'I/O

disque à cache d'écriture.

Si l'on veut optimiser les performances d'écriture sur disque et qu'on utilise

les anciens IOP disque avec 4 Mo de cache

Exploiter les composants enfichables

Techniquement, les composants logiciels enfichables sont des sous-process serveurs OLE qui s'exécutent dans le contexte du process de la MMC. Les composants enfichables sont généralement stockés dans des fichiers .dll, et chaque fichier .dll peut contenir plusieurs composants enfichables. Certains composants enfichables peuvent faire appel à d'autres contrôles et DLL

Lire l'article

La translation d’adresses

La deuxième caractéristique importante est la modification des adresses et des ports à l'intérieur même des paquets. Cela permet d'offrir plusieurs services intéressants : le masquage des adresses du réseau local, l'expédition des paquets sur une autre machine ou sur un autre logiciel, et la création de Proxy transparent.

Lire l'article

Les stratégies Linux dans le domaine professionnel

L'engouement pour Linux a commencé par toucher les logiciels "personnels", tels que les outils bureautiques et les outils de développement. Il atteint maintenant les outils professionnels et même les logiciels stratégiques d'entreprise. Les éditeurs et constructeurs engagés dans le mouvement Linux se coordonnent pour élaborer des stratégies cohérentes ; ils

Lire l'article

“ What If ” : un outil précieux aux petits soins

Outre des documents utiles, la page Web Site Security propose également un outil précieux baptisé Internet Information Services Security “ What If ” Tool, que montre la Figure 1. “ What If ” aide à parcourir tous les choix et les problèmes susceptibles de se poser pendant la configuration de

Lire l'article

La simple conversion de fichiers logiques en index MAX1TB n’améliorera pas les performances

Utiliser les index base de données MAX1TB

Pour obtenir de bonnes performances base de données lorsque de multiples jobs

simultanés effectuent des opérations de mise à jour, de suppression et/ou d'ajout

au même fichier physique, il faut créer ou modifier les fichiers logiques en utilisant

le paramètre ACCPTHSIZ(*MAX1TB)

Démarrer la trace

Une fois la trace définie, sp_start_mytrace ajoute une ligne à la table activetraces pour conserver un enregistrement du suivi pendant sa progression. Pour s'assurer que le handle de la file d'attente de la trace ainsi que d'autres informations ne sont pas perdues, sp_start_mytrace formate un message contenant les informations détaillées

Lire l'article

SMAPP

La fonction SMAPP (System Managed Access Path Protection) est destinée aux utilisateurs souhaitant une certaine capacité de reprise sans pour autant s'embarrasser d'un processus de reprise complet. On peut indiquer à SMAPP l'objectif en temps de reprise de la base de données (ou utiliser la valeur par défaut SMAPP figurant

Lire l'article

De l’or en barre

En examinant soigneusement où résident les données sensibles et vitales pour l'entreprise

sur votre réseau, vous pouvez implémenter des stratégies IPSec qui protègent ces

ressources comme une armure.

Bien qu'impuissant pour empêcher le vol des mots de passe ou le déverrouillage

d'un lecteur de CD-ROM, IPSec peut tout de

Exemples de règles IPTABLE pour NETFILTER

Voici un exemple simplifié d'une application classique de filtrage effectuée par

NETFILTER sur un serveur situé entre le réseau local et l'Internet. Le serveur

est équipé de deux interfaces réseau : le modem (ppp0) et la carte Ethernet (eth1).

Interdiction pour la machine 192.168.0.20 de se connecter au port

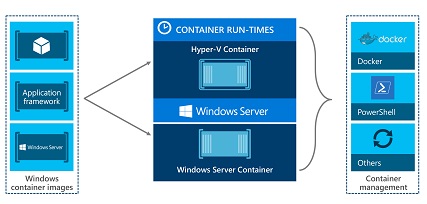

Inflation du nombre de systèmes

La croissance par ajout de machines exige des applications qu'elles puissent monter en charge en augmentant le nombre de machines les supportant, pas en augmentant les capacités du serveur. L'idée derrière des concepts tels que l'architecture DNA de Microsoft (Distributed InterNet Applications) et des produits tels que AppCenter, est de

Lire l'article

Configurations requises

Pour être efficace, les contrôleurs de domaines NT n'ont pas besoin d'une configuration très puissante. Certains tournent sur d'anciens systèmes 486 équipés de 64 Mo de mémoire et d'un petit disque, configuration suffisante pour assurer les services d'authentification d'un petit domaine. Les contrôleurs de domaines Windows 2000 authentifient aussi l'accès

Lire l'article