Datalinks

Quelques fois, il est impossible de stocker toutes les données traditionnelles

et non traditionnelles au même endroit. Cela est notamment le cas lorsque les

objets ont été créés sur des serveurs différents ou dans des systèmes de fichiers

différents.

De plus, même si toutes les données résident au même endroit,

Quand les clés ne vont pas dans les serrures

Les problèmes de sécurité peuvent certes se produire lors de la connexion de deux systèmes identiques (c'est-à -dire NT à NT ou Unix à Unix), mais ils augmentent considérablement lorsqu'il s'agit de systèmes différents. Les clés ne vont plus dans les serrures ; c'est-à -dire qu'il n'existe aucun mécanisme standard pour le

Lire l'article

Portails AS/400

Ces portails contiennent

des liens vers les ressources Web AS/400.

Search400.com

http://www.search400.com/

Source400.com

http://www.source400.com/

Quelle interopérabilité ?

Il n'existe aucune interopérabilité aujourd'hui entre les différents logiciels de signature numérique, sauf dans la messagerie S/MIME (Secure MIME) standard. Ne vous attendez pas à utiliser le logiciel d'un éditeur pour vérifier les signatures de vos partenaires dans des fichiers créés par le logiciel d'un autre éditeur. Pour l'instant les

Lire l'article

Conception basée objet

L'AS/400 est entièrement basé objet. Tous les éléments du système (programmes,

fichiers de données, files d'attente de messages...) sont des objets. Chaque objet

comporte deux parties inséparables : la partie descriptive, qui définit les modalités

d'utilisation de ces données ; et la partie données, constituant l'aspect fonctionnel

de l'objet.

Solutions et outils extrêmes

IBM Software propose plusieurs nouveaux produits facilitant la distribution de solutions pour vos utilisateurs finaux. DB2 OLAP for AS/400 et DB2 Warehouse Manager for AS/400 permettent de créer des solutions de business intelligence. DB2 OLAP for AS/400 fournit des analyses des données situées dans un entrepôt de données. Cet outil

Lire l'article

Un tout nouveau Notes

Comme vous avez pu le constater, Notes 5.0 présente d'importantes innovations. Ces modifications bénéficieront surtout aux utilisateurs qui débutent avec Notes, en particulier ceux qui migrent depuis un autre client de messagerie, contribuant à un produit plus intuitif comparé aux versions précédentes de Notes. Les utilisateurs chevronnés auront besoin d'une

Lire l'article

Unix : moins de clés, moins de serrures

Obtenir l'accès à un système Unix revient essentiellement au même que d'accéder à NT. Les utilisateurs ont un profil utilisateur et un mot de passe pour s'identifier vis-à -vis du système. Lorsqu'ils se connectent au système Unix, leur identité détermine leur accès aux ressources. Tout comme NT, Unix désigne les utilisateurs

Lire l'article

White Papers

Domino

"AS/400 Domino:

Leveraging an integrated architecture"

http://www.as400.ibm.com/domino/archpaper.htm

"Domino for AS/400:

The IBM Rochester Experience"

http://www.as400.ibm.com/domino/domroch.htm

Quelles relations d’approbation d’AC ?

Lorsque vous faites du commerce électronique avec vos partenaires, votre AC et

les AC de vos partenaires doivent établir des relations d'approbation pour permettre

aux utilisateurs des différentes entreprises de s'approuver mutuellement. Il existe

aujourd'hui deux modèles de relations d'approbation : la certification hiérarchique

et la certification croisée.

Dans

Bonnes ventes !

Même les petites entreprises peuvent utiliser des produits tels que CyberCash pour créer leur site Web de commerce électronique. Que vous choisissiez de développer votre site et votre caddy ou d'externaliser ces tâches, vous pouvez simplifier l'installation et la maintenance d'une boutique électronique dans votre environnement IIS avec CyberCash. Bonne

Lire l'article

Portabilité extrême

Le SQL SPL (Stored Procedure Language) est disponible depuis la V4R2, et beaucoup de gens l'utilisent avec succès pour porter des procédures écrites dans des langages propriétaires comme SQL Server de Microsoft, Transact SQL ou Oracle PL/SQL. Toutefois, le domaine nécessitant des efforts particuliers dans le portage des procédures reste

Lire l'article

Standards Internet et réplication

Comme nous l'avons dit plus haut, Notes 5.0 supporte une gamme complète de standards Internet. Le support de NNTP dans Notes permet aux utilisateurs d'accéder aux newsgroups Internet depuis l'interface Notes sans devoir utiliser le programme de lecture fourni avec IE ou Netscape Communicator. Le support Notes de IMAP et

Lire l'article

NT : Le trousseau de clés du gardien

Lorsque j'allais à l'école primaire, le concierge de mon école portait un énorme trousseau de clés accroché à la ceinture. Quand il traversait le hall, on n'entendait pas résonner le cliquetis des mille clés, mais un lourd bruit de ferraille. La sécurité sur un système NT me fait penser à

Lire l'article

Magazines et newsletters

AS/400e Business Report

http://www.as400.ibm.com/newsletter/business/nlbp_business.htm

La home page de cette

newsletter online contient des URL des articles concernant la business

intelligence, Domino, e-business, la consolidation serveur, et autres.

--> Lire l'article

Quels annuaires ?

Une AC publie les certificats qu'elle émet dans un annuaire. Par exemple Certificate

Server de Microsoft dans Windows 2000 publie les certificats dans Active Directory.

Certificate Server de Netscape les publie dans Directory Server. UniCERT de Baltimore

peut publier des certificats dans tout annuaire X.500, tel que ISOCOR GDS.

Entrust/PKI

Administration des transactions

L'administration n'a jamais de fin : vous devez maintenir votre nouveau site de commerce électronique. CyberCash facilite l'administration en fournissant une interface Web au logiciel d'administration CashRegister. Vous pouvez accéder à cette interface à l'adresse https://cr.cybercash.com. CashRegister est sécurisé par SSL et nécessite la saisie de votre identifiant

Lire l'article

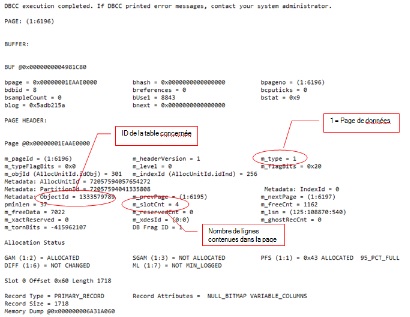

Résultats des accès SQL par ordre d’arrivée

Comment SQL se mesure-t-il au débit RPG ? Et bien, les meilleures performances du RPG a été d'environ 202.000 enregistrements par minute, et SQL a atteint un maximum d'environ 173000 enregistrements par minute en utilisant une taille Fetch multiligne de 176 lignes et pas de commande OvrDbf. Les deux méthodes

Lire l'article

Autres fonctions des e-applications

De nombreuses solutions basées Web utilisent des clients Java qui s'appuient sur des interfaces standards telles que JDBC ou SQLJ pour accéder aux données. Les solutions effectuent des transactions commerciales, requièrent le contrôle de validation pour en assurer l'intégrité. Avant la V4R5, l'AS/400 ne disposait pas d'une véritable implémentation de

Lire l'article

Modifications du carnet d’adresses personnel

Lotus a apporté plusieurs modifications à la présentation du carnet d'adresses personnel. Les utilisateurs déjà familiers de Notes remarqueront le bien meilleur et net design du carnet d'adresses personnel. L'une des modifications porte sur la colonne A-Z de type Rolodex sur la gauche, qui facilite la recherche et la mise

Lire l'articleLes plus consultés sur iTPro.fr

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer