Protéger le journal de sécurité de Windows NT

Dans de précédents articles de ce magazine, on a pu voir comment exploiter l'utilisation des privilèges et des catégories d'audit d'administration des comptes pour surveiller l'activité des utilisateurs ayant des privilèges d'administrateur. Mais que faire si les intrus essayent de dissimuler leurs traces en modifiant le journal de sécurité de Windows NT ? On peut utiliser les événements systèmes et les changements de politiques pour détecter de telles attaques.

Lire l'article

Des nouvelles de Windows 2000

Lors d'une récente réunion d'information pour la presse, Microsoft a révélé la

progression de la prochaine incarnation de Windows NT. La réunion a apporté à

la fois de bonnes et de mauvaises nouvelles, mais peu d'annonces de grande envergure.

Quelles sont donc les dernières nouvelles de Windows 2000 ? Après plus de 2 années

de développement de ce qui était jusqu'à présent annoncé comme Windows NT 5.0,

Microsoft a établi et adopté un ensemble d'objectifs pour NT et a déjà considérablement

progressé dans leur réalisation. J'entends parler du devenir de NT depuis 2 ans

et j'ai été beaucoup plus impressionné en assistant aux démonstrations réelles.

Puisque la beta 2 de NT 5.0 est désormais sortie, les utilisateurs ont envie de

savoir si Microsoft a tenu compte de leurs craintes et de leurs attentes à propos

de cette nouvelle version. La conférence de presse a permis de présenter les mises

à jours suivantes de NT 5.0.

Les options

Les mises à jour présentées portaient sur les nouveaux outils et les

nouveautés technologiques de NT 5.0. Sous réserve d'être correctement implémentées,

les fonctions telles que Active Directory (AD) et Zero Administration for Windows

(ZAW) promettent une amélioration de NT.

Les services pour UNIX de Windows NT

En dépit des affirmations de certains, Windows NT ne peut tout simplement pas

remplacer UNIX dans toutes les situations. En outre, le coût d'une migration d'UNIX

vers NT est prohibitif et, dans bien des cas, NT n'apporte pas aux administrateurs

UNIX les applications qu'ils recherchent. La règle en la matière est plutôt l'intégration

que le remplacement.Depuis le lancement de Windows par Microsoft, l'éditeur a toujours été en retrait

en ce qui concerne le nombre et les fonctionnalités des utilitaires d'invite de

commande de Windows au bénéfice des interfaces graphiques. Des sources tierces

(notamment UNIX) proposent ces outils depuis plusieurs années, mais aucune solution

intégrée n'était proposée.

Avec les Services pour UNIX de Windows NT (SPU), cette lacune a été comblée. Pourtant,

le nom du produit est trompeur. SPU ne fournit pas de services NT pour UNIX, mais

plutôt ce que beaucoup considèrent comme des services UNIX sur un système NT.

Il est fondamental de bien percevoir cette distinction pour comprendre les services

offerts par SPU et pour qui. SPU simplifie l'accès aux ressources, facilite la

synchronisation des mots de passe et facilite l'administration des environnements

mixtes Windows NT/UNIX.

IBM Enterprise Suite pour NT :

Pour utiliser Windows NT Server 4.0 dans votre entreprise, vous avez besoin d'applications pour mettre sur pied votre infrastructure d'informations. Il vous faut un serveur de bases de données, un serveur de messagerie et une solution de contrôle et d'administration à distance. En dehors de BackOffice de Microsoft, le choix est limité. Vous pouvez essayer d'intégrer des éléments provenant de divers éditeurs et espérer qu'ils interagissent, mais il existe une autre solution : les suites d'IBM pour Windows NT. L'IBM Enterprise Suite for Windows NT est un ensemble de packages qui offre davantage de fonctionnalité sous Windows NT que BackOffice lui-même. Les composants middleware des suites IBM aident à une exploitation maximale du système.

Lire l'article

Operations-Navigator passe la quatrième pour UDB/400

La puissante combinaison d'OpNav et d'UDB/400 dans la V4R4 facilite la création

d'objets SQL sur l'AS/400

Les dernières releases de l'OS/400 ont apporté des améliorations au répertoire

Database d'Operations Navigator (OpNav), où l'on gère les objets DB2/400 de l'AS/400.

En V4R4, IBM a encore amélioré l'aspect base de données d'OpNav grâce à une interface

graphique pour les fonctionnalités base de données relationnelle de type objet

de DB2 UDB/400 (Universal Database for AS/400). La V4R4 permet de créer des types

définis par l'utilisateur (UDT: User-Defined Types) et des fonctions définies

par l'utilisateur (UDF: User-Defined Functions) dans OpNav. En outre, OpNav permet

désormais de définir des tables en utilisant des UDT, des LOB (Large OBjects)

et des types de colonnes datalink. (Pour plus d'informations sur ces types de

données, voir l'article “ UDB devient universel sur l'AS/400 ”, NEWSMAGAZINE,

mai 1999). Pour bénéficier des nouvelles fonctions base de données et du support

OpNav correspondant, il faut posséder le V4R4 Database Enhance PAK et le dernier

service pack pour Client Access Express.

L'interface graphique d'OpNav permet aux utilisateurs de créer et de travailler

avec des objets base de données en utilisant SQL sur l'AS/400, tout en masquant

certaines complexités de l'écriture d'instructions SQL. Je prolonge l'exemple

d'application Corporate Data pour montrer comment on peut utiliser l'interface

d'OpNav pour créer un UDT, une table et une UDF, avec très peu de code SQL.

L'interface graphique d'OpNav permet de manipuler des objets base de données

avec SQL tout en masquant certaines complexités de l'écriture d'instructions SQL

Exploration du nouveau Notes !

Découvrez les points forts de Notes 5.0 : nouvelle interface utilisateur, support

de l'envoi de courriers électroniques via Internet ou encore amélioration de l'administration

Le client Notes 5.0 (communément appelé Release

5 ou R5) représente le plus impressionnant ensemble de modifications apportées

à l'interface Notes depuis la mise sur le marché du produit en 1989. En effet,

livrée fin mars, la dernière mouture de Notes confère au client Notes d'origine

un look de navigateur Web, et lui apporte en plus de nombreuses améliorations

substantielles. Analysons plus en détail quelques-unes des modifications les plus

importantes.

Le nouveau client Notes est désormais un client e-mail

complet

Au coeur des améliorations de sécurité du SP4 : NTLMv2

En décidant de rendre Windows NT compatible amont avec LAN Manager, Microsoft

se rendait-il compte des problèmes qu'allait engendrer cette décision ? Le SP4

corrige certes la faiblesse de sécurité qu'introduisait la compatibilité LM mais

peut-on jamais semer les pirates…

En rendant Windows NT compatible avec LAN Manager, Microsoft entendait faciliter

la mise en oeuvre de NT dans les environnements LAN Manager et les sites sous Windows

95, Windows 3x, DOS et OS/2 existants. On pouvait en effet continuer à utiliser

le logiciel client LAN Manager déjà présent dans ces OS clients. Mais en bénéficiant

de la compatibilité amont, NT a du même coup hérité de certaines faiblesses importantes

en matière de sécurité dues au mode de hachage des mots de passe et d'authentification

du réseau propres à LM, le protocole d'authentification de LAN Manager. (Pour

en savoir plus sur les faiblesses de l'authentification LM, voir l'article " Protégez

vos mots de passe " de décembre 1998). L'authentification LM utilise un mécanisme

de question/réponse pour l'ouverture de session, pour éviter de devoir transmettre

le mot de passe sur le réseau. Mais les vulnérabilités de LM permettent aux hackers

d'espionner un segment de réseau, de saisir la question/réponse et de percer le

logon. Windows NT est donc tout aussi vulnérable puisque, pour offrir cette compatibilité,

il envoie et accepte automatiquement les réponses LM, ce qui est carrément dangereux.

L0phtCrack, outil de percement de mots de passe de L0pht Heavy Industries, fait

peser une lourde menace sur NT, grâce à un renifleur de question/réponse capable

de capturer les logons au moment où ils ont lieu sur le réseau. Une fois en possession

de ce couple question/réponse, L0phtCrack exploite les faiblesses de LM pour récupérer

le véritable mot de passe. Dans sa version 2.5, l'outil est doté d'un renifleur

amélioré avec interface graphique intégré dans le moteur principal (écran 1) et

il ne nécessite plus, comme la précédente version, de driver de paquet spécial.

Cet outil vendu dans le commerce permet même aux pirates novices d'apprendre sans

difficulté les mots de passe de quiconque ouvre une session sur son segment de

réseau.

L0phtCrack, outil de percement de mots de passe de L0pht Heavy Industries,

fait peser une lourde menace sur NT

Avant la sortie du Service Pack 4 (SP4), les administrateurs système devaient,

pour se défendre, appliquer la correction lm-fix, postérieure au SP3. Cette correction

ajoutait un paramètre au Registre, LM-CompatibilityLevel, qui indiquait à NT de

ne pas supporter l'authentification LM, battant ainsi en brèche le renifleur L0phtCrack.

Evidemment, cette solution impliquait de n'utiliser que NT sur les postes de travail

clients, puisque Win9x, Windows 3x, DOS et OS/2 ne supportent que l'authentification

LM. Malheureusement, lm-fix posait des problèmes de stabilité et Microsoft a dû

le supprimer du Web, privant les administrateurs d'une solution à un problème

sérieux.

Dès la sortie du SP4, voulant vérifier si Microsoft avait inclus la fonction lm-fix,

j'ai découvert une révision du protocole d'authentification de réseau NTLM, spécialement

conçu par Microsoft pour améliorer la sécurité de NT. NTLMv2 se caractérise par

plusieurs améliorations permettant de traiter les problèmes d'authentification,

ainsi que la confidentialité, l'intégrité et le chiffrage 128 bits nécessaires

pour sécuriser les sessions. Dans cet article nous présenterons les options de

NTLMv2 et un certain nombre de détails non documentés et de bugs graves pour la

sécurité. Nous verrons également comment chaque option permet de résister aux

attaques de L0phtCrack 2.5 et traiterons les éventuelles futures attaques. Enfin,

nous terminerons par des recommandations pratiques pour mettre en oeuvre la meilleure

sécurité possible tout en préservant la compatibilité.

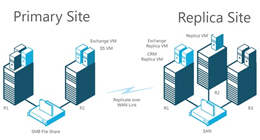

L’administration de réseau dans Windows 2000

Windows 2000 apportera un grand nombre de services de réseau nouveaux ou modifiés

par rapport à Windows NT 4.0, pour supporter et améliorer les fonctionnalités

des infrastructures distribuées, qu'elles soient d'origine Microsoft ou non.

Quant on pense outils d'administration de réseau, on a aussitôt à l'esprit des

produits comme HP OpenView ou IBM NetView, dont le rôle consiste à surveiller

et maintenir les informations sur la configuration des périphériques de réseau,

tels que les hubs, les commutateurs et les routeurs. Les outils de ce type reposent

généralement sur des agents SNMP tournant sur les périphériques administrés afin

de fournir des informations à la console ou au serveur d'administration. Mais

rares sont, parmi ces outils, ceux qui apportent une visibilité au-dessus de la

couche réseau OSI des services ; il leur faut au contraire compter sur les éditeurs

de ces services pour l'administration. L'arrivée de Windows 2000 (feu Windows

NT 5.0) vient combler cette lacune en proposant des services d'administration

améliorés ou complètement nouveaux.

Parmi les services améliorés on trouvera DHCP (Dynamic Host Configuration Protocol),

WINS (Windows Internet Naming Services) et DNS (Domain Name System). Les nouveautés

qui font leur apparition avec la prochaine version de Windows NT sont les standards

IPSec (IP Security) pour l'authentification, l'intégrité et le chiffrement du

trafic de la couche réseau, et le support de QoS (Quality of Service) dans la

pile réseau et AD (Active Directory). On peut comparer les fonctions assurées

par Windows 2000 à une gestion de services de réseau plutôt qu'à une administration

traditionnelle de réseau.

La principale différence entre les deux tient à ce que les outils d'administration

de réseau de Windows 2000 n'assurent pas une surveillance suffisamment robuste

au niveau de toute une entreprise, ni les alertes et le reporting des périphériques,

comme le fait un véritable outil d'administration de réseau. Mais les outils de

Windows 2000 fournissent tout de même une interface de base pour la configuration,

l'administration et un certain niveau de surveillance des services de réseau.

Cet article vous permettra de découvrir un certain nombre de services nouveaux

et améliorés de Windows 2000 et les nouveaux outils servant à les gérer.

Quoi de neuf pour l'administration de réseau dans Windows 2000 ?

Microsoft a doté Windows 2000 Serveur et Workstation de nombreuses fonctions

de réseau nouvelles ou améliorées. Parmi elles se trouvent le support de QoS et

le protocole IPSec. (Pour en savoir plus sur QoS, voir l'article " Bâtir le meilleur

des réseaux avec QoS ", de Tao Zhou).

La valeur RPG IV *JOBRUN simplifie la conversion des formats de date

par Azubike Oguine Cet utilitaire met à profit la valeur spéciale *JOBRUN du RPG IV pour permettre aux utilisateurs finaux de tous les pays d'utiliser le format de dates auquel ils sont habitués

Lire l'article

Lorsque PASE paraît

La Division AS/400 place de grands espoirs dans l'environnement PASE (Portable

Application Solutions Environment), qui représente l'une des facettes de la stratégie

Unix de Big Blue

Voici quelques années, Rochester avait lancé un environnement d'exécution Unix

sur AS/400. Mais en dehors de quelques moments d'attention toute particulière,

comme lorsque les comptes et les éditeurs AS/400 les plus importants y ont porté

leurs applications Unix, ou lorsque SAP a porté son progiciel R/3 sur la plate-forme,

cet environnement a évolué à bas bruit, jusqu'au 24 janvier dernier, jour auquel

IBM a fait son annonce PASE (Portable Application Solutions Environment) à l'occasion

de PartnerWorld, à San Diego, Californie (cf. encadré "The big show").

L'environnement PASE est supposé accélérer la venue de nouvelles applications

sur plate-forme AS/400

Utiliser Ntbackup avec Windows 2000 et NT

Ntbackup.exe, le programme de sauvegarde intégré à Windows NT, est fait pour des sauvegardes rapides et rudimentaires de fichiers. Mais il n'est pas suffisant pour un environnement d'entreprise. Il ne permet pas, en effet, d'exécuter des sauvegardes automatiques pendant les heures de fermeture des bureaux, puisqu'il est dépourvu de la capacité de programmation intégrée. Il ne permet pas non plus de sauvegarder des ressources distantes et de maintenir des catalogues de supports de sauvegarde, fonctions indispensables aux entreprises. Les utilisateurs qui passent de Windows NT à Windows 2000 constateront que Microsoft a amélioré la nouvelle version de Ntbackup pour remédier aux trois lacunes citées plus haut. Mais tout le monde n'est pas pressé de passer à Windows 2000. Pour ceux qui comptent rester encore quelque temps sous NT, cer article explique comment éviter ces faiblesses pour planifier des sauvegardes, sauvegarder des ressources sur des machines distantes et maintenir des catalogues de leurs supports. Pour ceux qui passent à Windows 2000, nous décrirons les améliorations apportées par la nouvelle version de Ntbackup dans ces domaines par rapport à celle de NT.

Lire l'article

Norton Antivirus 4.0 et les serveurs NT

En voyant Norton AntiVirus 4.0 for Windows NT Server arriver au labo, je me suis dit " Tiens, on n'a pas déjà testé ce produit ? " Après une petite enquête j'ai découvert que nous avions examiné la version station de travail pour l'article " Logiciels antivirus pour Windows NT Workstation " de Jonathan Chau de février 98. Nous avons donc vérifié s'il y avait une différence entre les deux versions du produit. Norton AntiVirus (NAV) 4.0 for Windows NT Server se trouve sur un CD-ROM qui comprend des fichiers d'aide hypertexte et vidéo et des fichiers d'installation pour les systèmes Intel et Alpha. Cette nouvelle version permet de " pousser " l'installation du logiciel à partir d'un serveur central vers les serveurs et les postes de travail NT, ainsi que les systèmes Windows 95, Windows 3.1 et DOS. La version serveur offre la même interface utilisateur et les mêmes options que la version station de travail examinée par le Labo.

Lire l'article

Microsoft en quête de fiabilité

Ancien de Banyan Systems, Jim Allchin n'aime pas les bugs. Ex Senior Vice President de Microsoft en charge du développement de Windows 2000, désormais VP responsable des plates-formes, il est l'homme d'une mission : rendre Windows 2000 l'OS le plus fiable du marché. Après plus de 10 ans chez Microsoft à travailler sur Windows NT, le penchant de Jim Allchin pour l'excellence et sa détermination pourraient bien porter leurs fruits Au cours d'un discours prononcé au dernier Comdex d'automne, Jim Allchin a déclaré : " vous avez devant vous le bureau des réclamations de Microsoft pour Windows. Je reçois des lettres à propos de Windows 95, 98 et NT et je passe beaucoup de temps à les lire. C'est une lecture pénible car, même si j'en reçois de nombreuses très gentilles, la plupart des lettres qui arrivent sur mon bureau sont celles dans lesquelles quelqu'un a vécu une mauvaise expérience. Il y a deux ans, Microsoft a décidé d'essayer de comprendre la réalité en ce qui concerne la fiabilité et la compatibilité de Windows NT. Parce qu'au moment où je recevais toutes ces lettres, je savais que Dell.com tournait sous Windows NT, que le Nasdaq ou le Chicago Board of Trade étaient sous NT. Nous savions en outre que ces clients étaient absolument ravis de la fiabilité de nos produits. "

Lire l'article

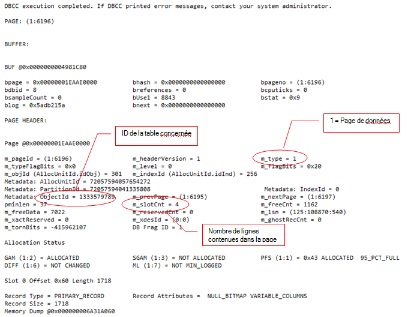

Au coeur de la gestion de la mémoire sous Windows NT (II)

2ème partie

Dans notre numéro de novembre, nous avons commencé cette série en deux parties

sur la gestion de la mémoire dans Windows NT en introduisant le concept de mémoire

virtuelle. Nous avons vu l'utilisation par le processeur d'un système de traduction

d'adresses virtuelles en adresses physiques à deux niveaux. Nous avons évoqué

la pagination et deux puissantes fonctions du Gestionnaire de mémoire : le mapping

de fichiers en mémoire et la mémoire copy-on-write.

Ce mois-ci nous allons détailler encore les structures de données internes utilisées

par le Gestionnaire de mémoire pour faire le suivi de l'état de la mémoire. Nous

évoquerons les working sets et la base de données PFN (Page Frame Number). Nous

terminerons par une exploration d'autres structures de données utilisées par le

Gestionnaire de mémoire pour faire le suivi de la mémoire partagée par deux ou

plusieurs applications, et nous aborderons les Objets de section, structures de

données utilisées par la base de données PFN pour mettre en oeuvre le mapping des

fichiers en mémoire.

Au coeur du noyau de Windows 2000

Microsoft a déclaré que Windows 2000 est la plus importante mise à niveau de toute

son histoire. Windows NT 4.0 est sorti mi-1996, et pour créer la nouvelle version

Windows 2000, Microsoft a bénéficié de l'expérience des utilisateurs et de sa

propre étude du système d'exploitation pendant trois années.

Je voudrais dissiper le mythe selon lequel le kernel de Windows 2000 est une simple

réécriture de celui de NT 4.0. Il s'agit, en réalité, d'une version tunée et peaufinée

du noyau de NT 4.0, comportant certaines améliorations significatives de zones

particulières et deux nouveaux sous-systèmes. Avec ces modifications, Microsoft

a voulu améliorer l'évolutivité, la fiabilité et la sécurité du système d'exploitation

par rapport à NT 4.0, et permettre le support de nouvelles fonctions telles que

Plug and Play (PnP) et la gestion de l'alimentation.

Dans cet article, je fais rapidement le tour des changements apportés au kernel

dans Windows 2000. Je ne parle pas des composants Windows 2000 du mode utilisateur,

comme Active Directory (AD) ou les interfaces d'administration, qui ne tirent

pas parti des changements du kernel pour leur implémentation. Je n'ai pas suffisamment

d'espace pour décrire une fonction particulière en détail, mais vous pouvez consulter

d'autres articles spécifiquement consacrés aux fonctions internes de NT.

NT 4.0 a la réputation de ne pas supporter suffisamment les montées

en charge sur les machines SMP, en particulier à plus de quatre CPU

Explorons Management Central

IBM y intègre la gestion des PTF et le packaging et la diffusion d'objets, et clarifie sa stratégie en matière d'outils de gestion système graphiques. A l'instar de différents secteurs du marché de l'AS/400, lorsqu'il s'agit de choisir une solution de gestion système dans l'offre IBM ou dans celles de ses “ Business Partners ”, le client n'a que l'embarras du choix. Le présent article a pour but de vous faire découvrir l'un des nouveaux venus dans ce domaine : Management Central. Il s'agit d'un ensemble d'outils pouvant être utilisés pour observer et surveiller plusieurs AS/400 connectés via TCP/IP. Management Central fait partie d'Operations Navigator (OpNav), qui à son tour, fait partie de la portion de Client Access livrée gratuitement. Management Central fait partie d'Operations Navigator La version originale, en V4R3, de Management Central offrait d'une part des fonctions de collecte d'informations et d'autre part, des fonctions d'affichage graphique de différents indicateurs de performances. Avec la V4R4 et la nouvelle mouture de Client Access lancée en mai 1999, IBM a élargi les fonctionnalités de Management Central. Désormais, le produit offre également des fonctions de gestion des composants matériels et logiciels, des PTF, permet de collecter des informations sur les performances, d'exécuter des commandes à distance ainsi que de distribuer des fichiers AS/400 et IFS. Entamons notre tour d'horizon en analysant la version actuelle de Management Central.

Lire l'article

Un Cerbère protège Windows 2000

Dans la mythologie grecque, Cerbère - Kerberos en anglais - est le chien à trois têtes qui garde l'entrée des enfers. La mise en oeuvre réalisée par Microsoft de Kerberos est un peu moins féroce tout de même. C'est la RFC (Request for Comments) 1510 qui définit le protocole Kerberos de base, développé au MIT comme partie intégrante du projet Athena et portant sur l'authentification des utilisateurs. Microsoft a intégré cette version de Kerberos dans Windows 2000 comme nouveau protocole d'authentification par défaut de l'OS. Dans cet article nous verrons les fonctions essentielles de l'implémentation de Kerberos par Microsoft.

Lire l'article

Comment sécuriser les réseaux NT / Unix

Bien que Windows NT et Unix aient en commun bon nombre de forces et de faiblesses en matière de sécurité, l'utilisation simultanée de ces deux OS dans le même réseau ajoute à sa complexité. Une complexité d'autant plus pesante si ce réseau mixte est connecté à l'Internet. Les administrateurs de réseaux NT et UNIX mixtes doivent donc impérativement développer et mettre en oeuvre un plan de sécurité complet. Dans un grand nombre d'organisations les plans de sécurité NT et UNIX sont inefficaces. On commet communément l'erreur de croire qu'il suffit d'installer un pare-feu et un serveur proxy pour garantir la sécurité d'un réseau. Cette mesure est importante, certes, mais elle ne représente qu'un élément d'un plan efficace. Un plan de sécurité NT et UNIX complet exige non seulement d'installer des pare-feux et des serveurs proxy, mais également de choisir soigneusement les applications, de sécuriser le serveur Web, de gérer efficacement les mots de passe et les logons, ainsi que les comptes d'utilisateurs et de groupes, de sécuriser physiquement le réseau, de garantir l'intégrité des données via des sauvegardes, et de surveiller les applications.

Lire l'article

Utilisation des API de files d’attente de données en RPG IV

Cet extrait tiré d'un nouveau Redbook propose des exemples de programmes RPG IV utilisant les API de files d'attente de donnéesLes files d'attente de données sont des objets que l'on peut créer pour établir des communications entre des programmes en langage évolué (HLL : high-level language). Le principe en est le suivant : un programme HLL envoie des données à une file d'attente et un autre les reçoit. Le type le plus fréquent de file d'attente de données est constitué par les communications entre programmes HLL résidant sur le même système AS/400. Mais on peut aussi utiliser des files d'attente de type DDM (Distributed Data Management) pour faire communiquer des programmes HLL tournant sur des AS/400 différents.

Les files d'attente de données offrent de nombreux avantages :

· Elles constituent un moyen rapide de communications asynchrones

entre deux travaux, qui utilise moins de ressources systèmes que les échanges

via les fichiers base de données, les files d'attente de messages ou les zones

de données.

· Elles peuvent être communes à plusieurs travaux. C'est intéressant lorsqu'un

travail ne peut pas traiter un trop grand nombre d'entrées dans le temps imparti.

Ainsi, si plusieurs imprimantes sont prêtes à imprimer des commandes, une seule

file d'attente peut envoyer des données à un job distinct pour chaque imprimante,

en mode FIFO (premier entré/premier sorti), LIFO (dernier entré/premier sorti),

ou dans un ordre déterminé par clé.

· Elles peuvent attacher une ID d'émetteur à chaque message. L'ID d'émetteur

est un attribut de file d'attente de données établi au moment où elle est créée.

Il contient le nom de job qualifié et le profil utilisateur courant.

· Elles peuvent être assorties d'un délai (time-out) afin qu'un job récepteur

attende jusqu'à ce qu'il reçoive une certaine entrée en provenance d'une file

d'attente de données.

On peut aussi utiliser des files d'attente de données pour faire communiquer des programmes HLL tournant sur des AS/400 différents.

· Elles allègent la tâche d'un travail. Les API de file d'attente peuvent fournir un meilleur temps de réponse et diminuer la taille d'un programme interactif. Si, par exemple, plusieurs utilisateurs entrent des transactions pour mettre à jour plusieurs fichiers, on peut ordonner aux jobs interactifs de pousser les données dans une file d'attente pour un traitement asynchrone par un programme batch (plutôt que d'avoir chaque file d'attente de job interactif mettre à jour un fichier base de données). Seules les files d'attente de données permettent cette technique de programmation asynchrone.

Lire l'article

La machine de l’extrême

Abandonnant sa ritournelle e-business le temps des dernières annonces, IBM a qualifié

les nouvelles machines AS/400, qui verront le jour en août, de "machines de l'extrême"

Une fois n'est pas coutume : IBM nous a surpris en devançant ses annonces AS/400

de plusieurs mois. Initialement prévues pour juillet, elles ont en fait eu lieu

le 22 mai. Baptisées "AS/400e for extreme business", elles ont, en dehors de leur

date inhabituelle, revêtu une forme tout ce qu'il y a de plus classique pour des

annonces AS/400. En d'autres termes, il reste sept mois sur l'année 2000, au cours

desquels il n'y a officiellement aucune annonce de prévu…. que nous réservent

ces sept mois ? Voyez l'encadré "AS/6000 ?" à ce sujet. Tous les éléments matériels

et logiciels constitutifs de l'annonce du 22 mai seront disponibles en août 2000

(pas de date précise connue au moment où nous mettions sous presse, mais ce pourrait

être en début de mois), ce qui constitue aussi une première : en effet, IBM nous

avait habitués à ce que le contenu de ses annonces soit disponible immédiatement

ou très peu de temps après, et en aucun cas trois mois plus tard.

|

Extremecast live |

Avec de telles performances, l'AS/400e surclasse désormais les mainframes les plus puissants Lire l'article

Les plus consultés sur iTPro.fr

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

Articles les + lus

Analyse Patch Tuesday Mars 2026

Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

À la une de la chaîne Tech

- Analyse Patch Tuesday Mars 2026

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA