Partager des fichiers avec NFS

NFS (Network File System) permet à l'AS/400 d'accéder à une activité d'import/export de fichiers

A chaque release de l'OS/400, IBM ajoute de nouvelles fonctions

TCP/IP, rendant du même coup l'AS/400 plus ouvert et plus adapté aux réseaux,

au fur et à mesure qu'il mûrit. Nous avons récemment assisté à l'addition de

services IP comme DNS (Domain Name System : système de noms de domaines) et

DHCP (Dynamic Host Control Protocol : protocole dynamique de contrôle d'hôtes)

mais aussi à celle de SMB (Server Message Block) qui permet à l'AS/400 de partager

le système de fichiers et les ressources d'impression de la même manière que

Windows NT.

Le partage des fichiers de NetServer avec SMB fonctionne bien pour des clients

Windows 95/98/NT. Mais qu'en est-il si les applications AS/400 doivent accéder

aux données d'un PC ? L'AS/400 peut être un serveur SMB, mais pas un client.

Autre cas : qu'en est-il si on a besoin de partager les fichiers avec de nombreuses

plates-formes hétérogènes, telles que plusieurs Unix, et que l'on ne souhaite

pas transférer les fichiers par FTP sur chaque système ? Entrez donc dans NFS

(Network File System).

Sun a sorti la version 1 de NFS en 1984 comme la solution au partage des fichiers sur des ordinateurs Unix en réseau

Lire l'article

Quitter la fraternité de l’anneau

Voici quelques indications pour réussir votre voyage de Token Ring vers une nouvelle

vie avec Ethernet haute vitesse

Bilbo Baggins, le hobbit héros de la trilogie Le

Seigneur des anneaux de J.R.R. Tolkien, entama un difficile voyage de son

pays natal vers un royaume étranger où l'attendaient de terribles batailles. Il

quitta un pays doux et confortable, parce qu'il le fallait - le monde extérieur

avait changé, et des nouveautés s'annonçaient. Il était membre de la Fraternité

de l'anneau, un groupe de camarades itinérants poursuivant une cause commune.

Mais les événements du monde rendirent inévitable la fin de la fraternité. Bilbo

espérait qu'en fin de compte, le bien triompherait du mal et que le monde deviendrait

un endroit meilleur.

En tant qu'administrateur de réseau Token-Ring (anneau à jeton), vous êtes membre

d'une semblable fraternité. Comme Bilbo, un long voyage vous attend: un voyage

qui vous entraînera hors de la Fraternité du Token-Ring. Heureusement, vous pouvez

en voir la fin. Vous savez que les batailles des réseaux à haut débit ont déjà

été livrées, que le bien a triomphé, et qu'un monde meilleur vous attend. Mais

nombreuses sont les routes qui mènent au Pays d'Ethernet. Vous devez savoir laquelle

prendre et comment l'emprunter.

Peu de gens doutent sérieusement de la disparition de Token-Ring; IBM elle-même

semble constituer le dernier carré des fidèles à Token-Ring, mais Big Blue s'est

couvert en déployant une gamme complète de produits Ethernet. Le marché a parlé:

le monde appartient à Ethernet. Non seulement ce dernier est plus rapide - on

trouve actuellement des produits à 1 Gbps, tandis que le Token Ring à 100 Mbps

apparaît à peine (voir l'encadré "Token-Ring haute vitesse: trop petit, trop bancal"),

mais pratiquement tous les composants réseau (firewalls, cartes interface réseau

(NIC, network interface cards), routeurs), en ont besoin. Seule une petite frange

du marché LAN s'intéresse encore à Token-Ring.

De par le passé, les voies de migration favorites des utilisateurs Token-Ring

étaient FDDI (Fiber Distributed Data Interchange) à 100 Mbps ou ATM (Asynchronous Transfer Mode) à 155 Mbps. L'arrivée du Gigabit

Ethernet bon marché a modifié tout cela. FDDI, avec ses 100 Mbps, est tout simplement

trop lent, et même si ATM atteint 620 Mbps, ses composants sont coûteux et complexes

par rapport à 1000BaseTF de l'Ethernet à 1 Gigabit. Donc, à moins d'avoir déjà

investi dans FDDI ou ATM, il vaut mieux passer carrément en 100 Mbps et à Ethernet

à 1 Gigabit.

Il n'y a donc plus de doute: il est temps de changer. Mais comment passer de Token-Ring

à Ethernet sans dépenser une fortune en nouveau câblage et en matériel, sans perdre

des centaines d'heures à réinstaller les NIC et à reconfigurer les systèmes, et

pourquoi encourir le reproche d'avoir initialement choisi Token-Ring pour son

LAN?

La réponse est la même que celle que Gandalf le sorcier a faite à Bilbo lorsque

celui-ci lui a demandé comment commencer son voyage: "Un pas à la fois". En apprenant

les aspects techniques de la migration, où commencer le déploiement d'Ethernet,

comment le faire rentablement, et comment obtenir d'autres avantages en même temps,

on peut migrer vers Ethernet à moindre coût et avec peu de perturbations.

Au lieu de perdre la face, vous gagnerez en crédibilité car votre réseau sera

plus rapide et plus fiable.

Gandalf le sorcier, lorsque Bilbo

lui a demandé comment commencer son voyage, a répondu: "Un pas à la fois".

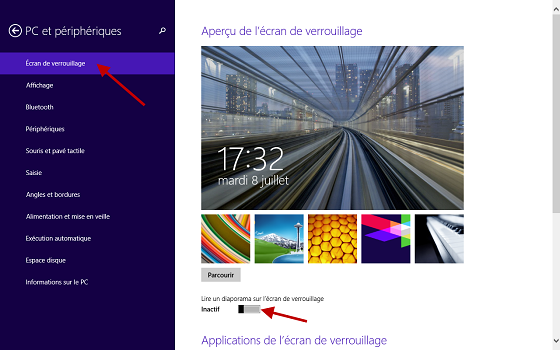

Une exploration de Client Access Express

Express simplifie considérablement l'installation et la configuration de Client

Access. Voici comment !

Client Access Express guérit les principaux maux dont souffrait Client Access

pour Windows 95/NT. L'ancien Client Access s'appropriait le PC client et consommait

une grande partie de ses ressources mémoire et disque pour, somme toute, un simple

morceau de logiciel de connectivité. L'installation de Client Access pour Windows

95/NT demandait également la présence de services d'arrière-plan pour tout prendre

en charge, depuis l'accès au réseau AS/400 jusqu'aux commandes à distance en entrée.

De plus, le produit ne permettait pas aux utilisateurs de supprimer facilement

les parties indésirables. Et le support SNA de Client Access pour Windows 95/NT

n'était pas irréprochable. Le système se bloquait souvent, ou les PC étaient immobilisés

pendant le démarrage ou la fermeture. Même après plusieurs années de développement

et de corrections, le produit n'a jamais totalement satisfait de nombreux utilisateurs.

Client Access Express résout les problèmes grâce à un ensemble de fonctionnalités

qui se concentrent sur l'essentiel de la connectivité PC-AS/400

Client Access Express résout ces problèmes grâce à un ensemble de fonctionnalités

qui se concentrent sur l'essentiel de la connectivité PC-AS/400. Comme son prédécesseur

Client Access pour Windows 95/NT, le nouveau client Express s'exécute sur des

systèmes Windows 9x et NT. Express a supprimé une bonne partie du support

devenu obsolète de Client Access pour Windows 95/NT et donne aux utilisateurs

une plus grande maîtrise de l'exécution des processus d'arrière-plan. En outre,

Express utilise les possibilités des services de fichiers et d'impression natifs

de l'AS/400, via AS/400 NetServer.

Cela permet à un PC Client Access d'utiliser “ Windows Neighborhood Network ”

pour se connecter à l'AS/400 et aussi de se passer des daemons et des tâches d'arrière-plan

qu'utilisait Client Access pour Windows 95/NT. Le client Express résout les problèmes

SNA en abandonnant la connectivité et le support SNA des applications 16 bits.

Comme la plupart des connexions TCP/IP actuelles, ces modifications permettent

à Client Access Express de mieux répondre aux besoins de connectivité de l'AS/400.

Voyons les étapes de base nécessaires pour installer et configurer Client Access

Express.

Centraliser l’administration avec les stratégies de groupe

Les stratégies de groupe, ou group policies, sont la nouvelle fonction de Windows 2000 que je préfère. Elles permettent une chose qui n'existait pas dans Windows NT : le contrôle centralisé, mais granulaire, des ordinateurs des utilisateurs. On pourrait en quelque sorte comparer les stratégies de groupe à des stratégies système NT 4.0 qui seraient arrivées à maturité. Les Group Policy Objects (GPO), ou Objets de stratégie de groupe, sont des objets Active Directory (AD) permettant une configuration centralisée des ordinateurs et des serveurs Windows 2000. Les fonctionnalités des stratégies de groupe englobent tout, du verrouillage des PC à la mode NT 4.0 jusqu'à la configuration de la sécurité et l'installation des logiciels.Cet article explique comment fonctionnent les stratégies de groupe, ce qui se passe à l'intérieur du système et comment traiter un certain nombre de défis à relever, avant de procéder au déploiement de cette technologie dans un environnement Windows 2000. Sachez enfin que pour bien comprendre la stratégie de groupe, il vaut mieux connaître le mode de fonctionnement des stratégies système de NT 4.0.

Lire l'article

Le blues du double boot

Lorsque Steve Balmer, Président de Microsoft, a annoncé la disponibilité de Windows 2000 Professional, il a qualifié l'OS de "meilleur système d'exploitation pour les utilisateurs d'entreprise", point ! A bien des égards, cette assertion est vraie, mais l'OS n'est pas entièrement compatible avec les matériels et logiciels pour Windows 9x. Le double boot est donc souvent une nécessité.J'attends toujours un driver de scanner/fax afin de pouvoir exploiter mon imprimante HP OfficeJet 710 sous Windows 2000 et j'utilise des logiciels de simulation de vol qui ne tournent pas sous Windows 2000. Je ne peux donc pas supprimer Windows 98, quelle que soit mon envie de le faire et, à en juger par le courrier que je reçois, je ne suis pas le seul dans ce cas. Il est donc plus que possible que vous souhaitiez savoir comment créer un environnement à double initialisation qui permette de passer de Windows 2000 à Windows 98.

Lire l'article

Comment intégrer Windows NT dans un environnement Unix

Les serveurs Windows NT empiètent de plus en plus sur les environnements UNIX.

Or, ni l'un ni l'autre des deux OS ne convient à toutes les situations. Les tenants

de Windows NT et d'UNIX préfèrent généralement que les réseaux se limitent à leur

solution respective, mais beaucoup de fournisseurs (dont Microsoft, HP, Compaq

et SCO) ont adopté des programmes d'interopérabilité agressifs.

Au final, la plupart des entreprises exploitent à la fois NT et UNIX, car chacun

des OS offre des fonctionnalités propres.

Avant de prendre la décision d'intégrer Windows NT dans une entreprise fortement

engagée dans UNIX, il convient de répondre à quelques questions fondamentales.

Commencez par cerner quels sont les facteurs qui vous incitent à ajouter NT à

votre réseau.

Avez-vous des raisons techniques ou professionnelles pressantes, ou bien suivez-vous

simplement la tendance du secteur ?

Etudiez ensuite le coût des matériels et logiciels qu'exigerait un réseau mixte

sur une période de cinq ans.

Troisièmement, pensez aux coûts cachés d'une telle intégration, y compris son

effet sur les utilisateurs de votre réseau (par exemple la formation, le temps

d'arrêt potentiel, la résistance au changement…).

Quatrièmement, assurez-vous que les applications sous Windows NT peuvent répondre

aux exigences de votre organisation. Cinquièmement, déterminez si les avantages

qui en découlent l'emportent sur le coût occasionné par l'intégration des deux

OS.Pour associer NT et UNIX dans un réseau, il faut mettre sur pied un projet

d'intégration adapté aux besoins de l'entreprise. Les administrateurs systèmes

qui en sont chargés risquent facilement d'être submergés. Il n'est malheureusement

pas possible d'utiliser de schéma clair pour mixer les deux OS. Il n'existe aucune

solution convenant à toutes les entreprises.

Quoi de neuf dans le SP6a ?

Beaucoup d'utilisateurs ont installé le SP6, puis l'ont supprimé quelques jours plus tard soit en raison de la mauvaise publicité, soit à cause des problèmes découverts pendant les tests. C'est pourquoi beaucoup de serveurs NT 4.0 exécutent toujours le SP5 et les utilisateurs sont nombreux à se poser des questions sur les SP6 et SP6a. Le moment est-il venu pour eux de mettre à niveau les systèmes SP5 ? Microsoft a sorti le Service Pack 6 (SP6) pour le téléchargement public à la fin d'octobre 1999. Dès la première semaine, plusieurs problèmes ennuyeux ont été signalés - une erreur Winsock qui a notamment empêché les utilisateurs d'accéder à Lotus Notes sauf s'ils étaient connectés avec des droits d'administrateurs ; une erreur Appletalk qui a généré un écran bleu sur des systèmes connectés à un serveur de réseau Appletalk ou à un serveur d'impression Apple ; et un problème de date dans le convertisseur de journaux de Microsoft Internet Information Server (IIS) 3.0 qui a converti les années 2000 en 2028. Microsoft a corrigé ces problèmes dans le SP6a, y compris une mise à jour de winver.exe (l'utilitaire de ligne de commande qui indique la version de l'OS en cours d'exécution) et a sorti le nouveau service pack à la fin de novembre 1999. Le SP6a remplace et annule le SP6 et tous les service packs antérieurs. Alors, le moment est-il venu de mettre à niveau les systèmes SP5 ? Les explications de cet article sur les correctifs du SP6a devraient apporter suffisamment d'informations techniques pour en décider.

Lire l'article

Windows NT et la duplication

Le processus de duplication de Windows NT permet de maintenir synchronisées deux

structures de répertoires, que ce soit sur le même ordinateur ou entre ordinateurs.

Son principal objectif est de garantir que le système copie les scripts de connexion

du PDC sur les BDC.

On peut utiliser la duplication à d'autres fins que la synchronisation des contrôleurs

secondaires de domaine (BDC pour Backup Domain Controllers). Elle permet la distribution

de données en lecture seule (par exemple une liste des téléphones d'une entreprise

ou des fichiers contenant des informations sur la société) à partir d'un serveur

central.

Cependant, elle n'est pas particulièrement indiquée pour ces tâches. Il existe

de meilleures techniques pour distribuer les données.La duplication paraît simple,

mais occasionne un certain nombre de problèmes. Cet article détaille son fonctionnement,

quand l'utiliser et comment la configurer.

Back Orifice 2000 : ange ou démon ?

A l'heure qu'il est, vous avez certainement entendu parler de Back Orifice 2000,

un produit présenté comme un outil d'administration de systèmes, non dénué de

quelques zones d'ombre. A en croire Cult of the Dead Cow (cDc), ses créateurs,

Back Orifice 2000 est un logiciel libre qui permet l'administration à distance

légitime sur les réseaux d'entreprise, une idée qui a fait grincer les dents de

pas mal de gens - dont je suis.

Pour en savoir plus sur cet outil, j'ai

assisté à la présentation de Back Orifice 2000 (disponible en format RealVideo

à l'adresse http://www.defcon.org/html/defcon-7-post.html),

lors de la dernière convention DefCon VII à Las Vegas. Pendant la présentation,

cDc a décrit les fonctions intégrées de Back Orifice 2000.

Au cours de la démonstration, je me suis laissé gagner par l'idée d'utiliser Back

Orifice pour l'administration à distance. L'outil m'est apparu très puissant et

d'autant plus intéressant qu'il supporte le chiffrement 3DES (Triple Data Encryption

Standard) sur TCP et UDP. J'ai fini par me demander si quelqu'un disposant de

PPTP et de logiciels de prise de commande à distance commercialisés, comme pcANYWHERE32

de Symantec, pouvait utiliser à la place cet outil plus léger.

La curiosité finit par l'emporter.

Je décidai de jeter un coup d'oeil sous le capot de Back Orifice 2000 pour vérifier

s'il est possible de l'utiliser légitimement et en toute sécurité dans un environnement

d'entreprise.

J'ai examiné la configuration du serveur et identifié les paramètres à définir

avant son utilisation. J'ai aussi parcouru chaque fonction, testé chaque commande

et vérifié plusieurs plug-ins qui permettent d'étendre considérablement les fonctions.

Comme vous vous en doutez, j'ai aussi examiné les implications pour la sécurité

de l'utilisation de cet outil sur le réseau pour l'administration à distance.

Vers une unification des mails, du téléphone et des fax

La messagerie électronique était très simple jusqu'ici. Le principal défi posé

lors de la mise en oeuvre de cette technologie était d'assurer l'interopérabilité

entre différents systèmes de messagerie. Mais une fois cette interopérabilité

réalisée, il ne restait plus qu'à savourer le plaisir de savoir que les utilisateurs

pouvaient s'envoyer des messages sans entrave.

Aujourd'hui la messagerie électronique a changé. Il existe davantage de moyens

de transmission, de possibilités d'accès et de types de contenus. Si nous utilisions

un système séparé pour chaque type de transmission, nos systèmes ressembleraient

à des guerriers bardés d'un tas d'appareils. Si cette vision vous semble ridicule,

pensez à la panoplie que vous emportez en voyage d'affaires: téléphone cellulaire,

pager, ordinateur portable et, sans doute, ordinateur de poche pour accéder rapidement

à des notes et à des numéros de téléphone.

Que diriez-vous d'un système transparent à plusieurs points d'accès grâce à une

série de dispositifs différents ?La messagerie unifiée est un sujet porteur aujourd'hui.

C'est ce qui explique peut-être l'inflation d'informations. Lorsque les dirigeants

de Microsoft discutent de leurs projets pour Platinum - la prochaine version majeure

d'Exchange Server prévue pour 2000 - et pour la plate-forme Windows 2000 en général,

ils parlent de messagerie unifiée.

Cet article décrit l'état actuel de l'intégration du courrier vocal dans Exchange

5.5 et explique l'évolution que subira la messagerie, lorsque Platinum et Windows

2000 arriveront sur le marché.

Pour que Domino ne devienne pas le prochain OS/2

Attention à la complexité de Domino: pour qu'il devienne le cheval de bataille

de l'AS/400, il lui faut un plan marketing efficace.

L'acquisition de Lotus par IBM il y a quelques années a suscité de multiples interrogations:

comment les produits Lotus s'harmoniseraient-ils avec l'offre IBM existante? Quelles

solutions une société à forte culture PC pourrait-elle offrir à la force de frappe

supérieure d'IBM? L'osmose entre les deux cultures serait-elle possible?

S'il est trop tôt pour avoir des réponses définitives à ces questions, on a au

moins des réponses partielles face au produit Domino pour AS/400 des partenaires.

Avec Domino pour AS/400, IBM et Lotus ont peut-être lancé l'application phare

dont l'AS/400 manquait cruellement pour faire son trou dans les infrastructures

des entreprises modernes. Domino pour AS/400 offre une solution de groupware et

de messagerie évolutive, dotée d'une solide intégration données et utilisateur

OS/400. Et les multiples facettes de Domino lui permettent de bien se comporter

dans divers rôles: solution de workflow, serveur Web et environnement de développement

d'applications.

Du faitde sa puissance, Domino est difficile à comprendre et à apprécier

Passer à fast Ethernet

Passer à un réseau plus rapide est plus facile qu'il n'y paraît

Votre réseau n'a pas démarré lentement. Bien au contraire, lors de l'installation

initiale de ce brillant nouveau LAN Ethernet 10BaseT, les applications étaient

guillerettes et les utilisateurs heureux.

Mais aujourd'hui, ces mêmes utilisateurs lèvent les bras au ciel face aux nouvelles

applications submergeant le réseau, et face au ralentissement chronique des performances.

Pour couronner le tout, voilà que l'équipement et le câblage réseau tombent de

plus en plus souvent en panne. Avec le déploiement d'Ethernet dans toute l'entreprise,

il devient difficile de diagnostiquer les problèmes. Vous savez fort bien qu'il

faudra augmenter la vitesse et la fiabilité du LAN, mais aussi que vous n'aurez

pas les moyens financiers de tout remplacer d'un coup. D'où la question: est-il

possible d'accroître les performances et la fiabilité du réseau de manière graduelle

et peu coûteuse?

Oui, il y a un moyen: Ethernet, le parent pauvre des technologies réseau, s'avère

être le vainqueur des deux autres prétendants au trône du LAN haute vitesse: ATM

(Asynchronous Transfer Mode) et FDDI (Fiber Distributed Data Interface). Ne parlons

même pas de Token-Ring (ou bien, si vous voulez en parler, lisez l'article "Quitter

la fraternité de l'anneau"). Deux nouvelles incarnations d'Ethernet, Fast Ethernet

à 100 Mbps et Gigabit Ethernet à 1000 Mbps, utilisent la commutation (switching)

pour améliorer profondément les performances par rapport à l'Ethernet 10 Mbps

classique ou à d'autres technologies LAN haute vitesse.

La commutation Ethernet haute vitesse

augmente considérablement les performances en réduisant la saturation et en éliminant

les goulets d'étranglement

La commutation Ethernet haute vitesse augmente considérablement les performances

en réduisant la saturation et en éliminant les goulets d'étranglement d'un réseau

trop lent. Elle permet également d'installer des segments de réseau redondants

et des noeuds physiques pour améliorer la fiabilité. Les services de supervision

de trafic sophistiqués, intégrés dans l'équipement Ethernet commuté aident à détecter

les problèmes et à connaître l'état de santé global du réseau. Et, comme les paquets

n'atteignent que les destinataires prévus, les réseaux commutés sont beaucoup

plus sûrs que les LAN de type broadcast traditionnels.

Bien que l'on puisse utiliser la commutation Ethernet sur des réseaux à 10 Mbps,

les prix sont si bas qu'il vaut mieux passer dès à présent en 100 Mbps et plus.

Les coûts de la commutation Ethernet ont plongé à moins de 600 francs par port,

soit le prix du 10BaseT il y a quelques années seulement. A moins de 6000 francs,

les ports Gigabit constituent un moyen économique d'accumuler le trafic Ethernet

haute vitesse sur un backbone.

Apprenez les possibilités et les caractéristiques de câblage de la commutation

Ethernet haute vitesse, les particularités du matériel Fast et Gigabit Ethernet,

et les principes de base de l'administration de LAN haute vitesse, et vous serez

prêt à mettre à niveau votre réseau.

Extraire des données AS/400 avec Access

Comment placer des données AS/400 dans Access, et rajouter des noms de colonnes longs à des tables. Inclus dans certaines versions de Microsoft Office, Access est un logiciel de gestion de bases de données très controversé. L'un des domaines dans lesquels il excelle est l'extraction de données à partir de sources de données externes. En plus de ses convertisseurs qui lui permettent de manipuler de nombreux formats de données, Access peut utiliser ODBC (Open Database Connectivity) pour extraire des informations de différentes bases de données externes, comme DB2 Universal Database for AS/400 (UDB/400). Dès que les données externes se retrouvent dans Access, elles peuvent être utilisées pratiquement comme si elles avaient été produites en natif par Access. Voyons à présent les deux principales méthodes permettant d'utiliser des données AS/400 dans Access (importation et liaison). Ensuite, nous passerons en revue la création d'une table liée, et analyserons une technique de création de titres de colonnes (champs) longs pour les tables importées ou liées.

Lire l'article

Windows 2000 et les montées en charge

Comment un OS peut-il évoluer du PC de bureau aux clusters SMP supportant des

millions de téraoctets de stockage en ligne et des centaines de gigaoctets de

RAM ? La réponse de Microsoft consiste à offrir plusieurs versions de Windows

2000 correspondant aux différents besoins.

Windows NT Server 4.0 et les versions antérieures offraient une certaine évolutivité,

en proposant une gamme depuis le NT Server 4.0 de base ou, jusqu'au cluster de

systèmes, avec NT Server Enterprise Edition (NTS/E). Ces produits sont identiques

à la base, mais ont été aménagés pour des architectures différentes.

Afin de pousser plus loin encore ce concept d'évolutivité, Microsoft offre plusieurs

versions de Windows 2000 spécifiquement conçues pour différentes niches du marché.

Par exemple Windows 2000 Professional (Windows 2000 Pro) est destiné aux PC de

bureau, Windows 2000 Server aux départements et aux groupes de travail, Windows

2000 Advanced Server (Windows 2000 AS) aux entreprises nécessitant la haute disponibilité

et Windows 2000 Datacenter (Datacenter) aux entreprises ayant les environnements

les plus exigeants.

Pour pouvoir offrir autant de versions de Windows 2000, Microsoft a dû améliorer

l'évolutivité de NT dans quatre domaines clés : mémoire, sous-systèmes de stockage,

SMP et services d'annuaire. Cet article aborde chacun de ces domaines par rapport

aux versions et aux fonctions de Windows 2000. Il explique également les bénéfices

découlant des fonctions d'évolutivité de Windows 2000.

Microsoft a amélioré l'évolutivité de NT dans quatre domaines clés : mémoire,

sous-systèmes de stockage, SMP et services d'annuaire.

Accès distant, les changements

De nombreux salariés de l'entreprise basés à l'extérieur de celle-ci - tels que les commerciaux ou les télétravailleurs - dépendent d'un accès distant au réseau de leur société. Je fais parti de ces salariés. A ce titre, je me suis intéressé aux changements apportés, dans le domaine de l'accès distant, par Microsoft à Windows 2000 Professional. Ma première impression, lorsque j'ai découvert les modifications que Microsoft a mis en oeuvre dans le domaine de l'accès distant sous Windows 2000, a été négative. Les changements apportés à l'interface utilisateur d'appel distant de Windows 2000, comparée à l'interface de Windows NT 4.0 et Windows 98, m'ont laissé dubitatif et j'ai eu des difficultés à trouver certaines fonctions. Avec l'expérience, cependant, j'ai appris à apprécier la nouvelle version.

Lire l'article

Comment éditer le Registre de Windows NT

Tôt ou tard tout administrateur Windows NT est amené à éditer le Registre, que

ce soit pour corriger un problème, améliorer les performances ou renforcer la

sécurité. Cet article explique comment trouver et modifier en toute sécurité les

paramètres du Registre et comment y ajouter de nouvelles valeurs.

Dans de nombreux cas, la correction d'un problème via la modification du Registre

de Windows NT s'accompagne d'avertissements sur les conséquences qu'auraient des

modifications erronées.

Se pose alors la question du moindre mal - est-il préférable de vivre avec le

problème ou vaut-il mieux appliquer la correction en risquant d'introduire une

erreur dans le Registre ?

En fait, éditer le Registre n'est pas aussi risqué qu'on pourrait le penser, à

condition de prendre quelques précautions.

Les bétas fonctionnent-elles ?

Tout le monde hait les bugs. Que vous exploitiez des logiciels de Microsoft, IBM, Novell ou tout autre fournisseur, il vous est probablement déjà arrivé de ramer avec de sérieux problèmes d'exploitation ou retard de projet à cause de défauts dans du code.

Lire l'article

L’AS/400 en bonne place pour gagner

par Wayne Madden

Voilà

des années que l'avenir de l'AS/400 fait couler beaucoup d'encre. La

question est de savoir si les clients continueront à acheter des systèmes

AS/400 et des solutions AS/400. Il est intéressant d'observer que bon nombre

de vos préoccupations n'ont que peu de rapport avec la technologie de l'AS/400

ou les possibilités du système d'exploitation. Plus prosaïquement, il

s'agit de savoir si IBM est engagé vis-à -vis de l'AS/400 et disposé à

pousser le marketing de cette plate-forme, si les fournisseurs de logiciels y

sont vraiment attachés et disposés à développer des applications modernes et

à promouvoir des solutions spécifiques AS/400 et, enfin, si les informaticiens

actuels qui utilisent l'AS/400 pourront continuer à ignorer la concurrence

qui frappe à la porte.

Dans

ce dossier, vous trouverez de quoi présenter l'AS/400 sous un jour favorable

à l'acheteur décideur. Pour commencer, cet article décrit les principaux éléments

intervenant dans le choix d'une solution et montre comment s'en servir au bénéfice

de la solution AS/400. Frank Soltis explique les nuances de l'architecture de

l'AS/400, et Carol Woodbury nous fournit les toutes dernières informations

sur la sécurité AS/400. Vous trouverez également une liste de sites Web, de

white papers, de benchmarks et autres qui regroupent l'ensemble des chiffres et faits utiles.En tant que spécialiste

investi dans la technologie AS/400, vous connaissez toute la valeur de ce système.

Mais il est bien plus difficile d'en convaincre les autres. Avec ce dossier,

nous espérons vous donner les moyens de démontrer la fiabilité, les

performances et la viabilité de l'AS/400. Bonne chance !

Vous avez probablement constaté que, à titre personnel, vous pouvez

justifier de n'importe quoi ! Mais vous avez aussi constaté que ce principe

s'applique à tous : chaque personne peut se justifier n'importe quoi à

elle-même. Malheureusement, il est plus difficile de justifier quelque chose

aux autres. Il faut que les autres s'approprient le processus, même dans les

affaires. La justification de l'achat d'un AS/400 ou de toute solution

particulière, n'est pas un raisonnement purement scientifique. C'est plutôt

un parcours émotionnel, politique et difficile qu'il faut couvrir.

Le contexte technologique actuel rend de plus en plus difficile le

processus de sélection de solutions de gestion. En informatique, le marketing

oriente de plus en plus le processus de décision, et la perception des besoins

de l'acheteur, très subjective, dépasse l'évaluation technologique

proprement dite. Pour démontrer la puissance du facteur émotionnel dans une décision

d'achat, prenons deux fournisseurs de solutions de premier plan et leurs

slogans marketing bien connus.

Le slogan de la première société

est "Solutions pour une petite planète". Or, à l'évidence, la

plupart de ceux qui prennent des décisions d'achat se soucient fort peu de la

taille de la planète, de sauver le monde, d'aider l'humanité ou même de

trouver une solution qui bonifie leur entreprise. La seconde société, en

revanche, a bien compris l'essentiel de la prise de décision. Le slogan

"Où voulez-vous aller aujourd'hui ?" évoque immédiatement votre motivation intérieure pour prendre des décisions vous touchant

personnellement. Bien que cela paraisse superficiel, tout ce qui bénéficie à votre

carrière, votre réussite, votre potentiel de gain, associé à

des messages technologiques percutants, influence fortement le processus de décision.

Avant de commencer à justifier

un AS/400 aux yeux du manager qui décidera des systèmes et solutions que vous

achèterez, il faut comprendre le processus décisionnel. Je vois quatre éléments

clés pour positionner et vendre l'AS/400 dans votre société. En premier

lieu, trouver celui qui prendra la décision. Deuxièmement, surmonter les

perceptions erronées concernant l'AS/400 par rapport à d'autres

technologies mieux connues. Troisièmement, déterminer s'il existe vraiment

une solution répondant aux besoins. La quatrième étape (justifier les coûts)

est la plus facile.

Avant

de commencer à justifier un AS/400 aux yeux du manager, il faut comprendre le

processus décisionnel.

Windows 2000 et la sécurité

Beaucoup de nouvelles fonctions de Windows 2000 concernent la sécurité. A la vue

des nouvelles fonctions comme Kerberos, Active Directory (AD) et le support intégré

de l'infrastructure des clés publiques (PKI), on pourrait penser que Microsoft

a remplacé la plus grande partie de l'architecture de la sécurité Windows NT.

Mais, en fait, Microsoft a exploité beaucoup de fonctions de sécurité originales

de NT.

Malgré l'arrivée de Kerberos, AD et de la PKI, le coeur de la sécurité de Windows

2000 s'appuie sur l'infrastructure de NT 4.0. Microsoft a conçu l'architecture

de sécurité de NT 4.0 avec l'évolutibilité à l'esprit. C'est ainsi que l'on trouve

des limites bien définies entre les modules et plusieurs API permettant d'ajouter

des éléments de fonctionnalité (par exemple les services de chiffrement, d'authentification)

sans affecter le reste du système d'exploitation.

Cet article présente l'architecture de la sécurité Windows 2000. Je commencerai

par expliquer comment la sécurité de Windows 2000 a évolué depuis NT 4.0, les

problèmes de NT 4.0 résolus par Windows 2000 et d'autres objectifs de conception

contribuant à l'ambition de Microsoft de faire de Windows 2000 le système d'exploitation

pour l'e-commerce. J'examinerai ensuite chacun des composants de l'architecture

et la place qu'il occupe dans ce tableau global.

Comment intégrer le DNS d’UNIX dans Windows 2000

DNS est un mécanisme standard de résolution de noms qu'un serveur IP utilise pour

nommer, présenter et localiser les serveurs et services IP sur Internet ou dans

un intranet. Pour intégrer plus complètement Windows 2000 à Internet, Microsoft

utilise DNS plutôt que WINS comme service natif de nommage de la nouvelle release.

Microsoft a également mis en oeuvre le DNS dynamique DDNS pour permettre aux systèmes

Windows 2000 d'enregistrer dynamiquement leurs noms et adresses IP dans un serveur

DDNS.

La mise à jour dynamique des informations sur la machine élimine la tâche d'administration

consistant à maintenir une base de données statique dans un serveur DNS traditionnel.

En outre, les contrôleurs de domaine Windows 2000 enregistrent dynamiquement des

enregistrements des services de ressources (SRV RR pour Service Ressource Record)

dans les serveurs DDNS. Dans un réseau Windows 2000, les clients recherchent les

SRV RR dans le serveur DNS pour l'annuaire Active Directory (AD) du réseau et

ses services, comme par exemple le service de connexion.

LA RFC 2052 de l'IETF (Internet Engineering Task Force) documente les SRV RR et

la RFC 2136 documente les mises à jour de DDNS. Les SRV RR et DDNS ne sont pas

nouveaux dans la famille des standards DNS - la RFC 2052 a été publiée par l'IETF

en octobre 96 et la RFC 2136 date d'avril 97. Cependant, le fait que Windows 2000

utilise ces fonctions, oblige les entreprises ayant des serveurs DNS sur leurs

machines UNIX depuis longtemps à mapper les noms de serveur et les adresses IP.

La plupart de ces entreprises n'ont pas encore évolué vers la dernière version

de BIND 8.2.2 (Berkeley Internet Name Domain) de l'Internet Software Consortium

ou une version récente de DNS émanant de leur fournisseurs d'UNIX et DNS. La majorité

ne supporte donc pas à la fois les SRV RR et les mises à jour dynamiques. Si cette

description correspond à votre entreprise et si vous prévoyez un déploiement Windows

2000, vous allez être confrontés à une question d'intégration : devez-vous migrer

sur le DNS de Windows 2000 ou continuer à utiliser votre DNS UNIX ? Vous Trois

options s'offrent à vous : migrer vers le DNS de Windows 2000, créer un environnement

ou les deux DNS coexistent, ou n'utiliser que le DNS d'UNIX.

Les plus consultés sur iTPro.fr

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

Articles les + lus

Analyse Patch Tuesday Mars 2026

Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

À la une de la chaîne Tech

- Analyse Patch Tuesday Mars 2026

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA