Akamai met en garde : ‘Faire du neuf avec du vieux’

Akamai vient de publier une nouvelle alerte contre des attaques DDoS par réflexion utilisant un protocole de routage révolu.

Lire l'article

Hébergement en ligne : le Airbnb des pirates

L’email est un point d’accès idéal pour les pirates informatiques. Il ne nécessite pas de créer des virus complexes pour voler des données (mots de passe, fichiers clients, etc.) ou corrompre le système d’informations.

Lire l'article

Gemalto lance un dispositif d’encodage réseau

Le leader mondial de la sécurité propose désormais son dispositif d’encodage CN8000 fournissant dix fois 100 Gbits/s d’encodage au total.

Lire l'article

Palo Alto Network : La Sécurité 2015 décryptée

Rencontre avec Arnaud Kopp, CTO Europe du Sud, qui revient pour IT Pro Magazine sur les prédictions 2015 en matière de cyber-sécurité et cyber-défense. Explications.

Lire l'article

La sécurité décryptée par Imperva : entre inconscience et maturité

Anthony Bettencourt, Président d’Imperva, société spécialisée dans la protection des données et des applications, pose son constat sur la maturité des entreprises en termes de sécurité.

Lire l'article

Devoteam : « l’implication au quotidien des collaborateurs »

Saïd Haidar, Consultant Sécurité chez Devoteam revient sur la nécessité des entreprises à informer leurs collaborateurs sur les enjeux de la sécurité.

Lire l'article

DYRE : Retour du malware bancaire

Trend Micro, dans son rapport de sécurité du 1er trimestre 2015, dresse un constat alarmant notamment sur la progression de DYRE en France.

Lire l'article

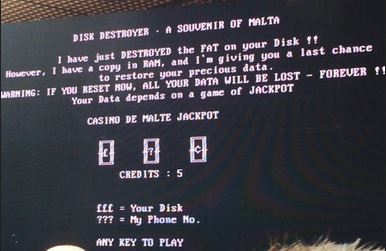

Hacker, voici L’histoire…

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

Hacker, voici toute l’histoire

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

IBM, 1000 entreprises ont rejoint IBM pour lutter contre la cybercriminalité

A peine un mois après son lancement, IBM X-Force Exchange est parvenu à fédérer 1000 entreprises issues de 16 secteurs d’activités différents.

Lire l'article

Commerce et cybercriminalité : nos données sont-elles en danger ?

Les cybercriminels ciblent toutes les industries, les entreprises et tous les individus susceptibles de leur fournir des données et des informations précieuses ; celles qu'ils pourront utiliser dans un but précis : gagner de l’argent.

Lire l'article

IoT, La sécurité des entreprises chahutée par les objets connectés

En ouvrant la porte aux objets connectés, les entreprises s’exposent à l’exploitation de ces équipements qui deviennent vecteur d’attaques de type déni de services et piratage de données.

Lire l'article

Restaurations SQL, l’erreur est humaine

Une étude de Kroll Ontrack explique que près de 90% des demandes de restauration sont à l’origine impulsées à cause d’une erreur humaine.

Lire l'article

La conformité continue : une condition essentielle du plan de sécurité

La sécurisation du système d’information doit s’inscrire tout naturellement dans le fonctionnement quotidien d’une organisation et être considérée comme un véritable levier de développement.

Lire l'article

CozyDuke, une nouvelle attaque détectée par Kaspersky Lab

Un nouveau cyber espion aux techniques avancées qui sévit dans plusieurs pays dont les Etats-Unis a été détecté par les équipes de recherche et d’analyse de Kasperky.

Lire l'article

BT s’attarde sur la sécurité des voitures connectées

Avec 70 années d’expérience dans l’anticipation des menaces, l’entreprise lance son service « BT Assure Ethical Hacking for Vehicles ».

Lire l'article

Cisco : la sécurité pour les PME

L’un des principaux acteurs du monde informatique permet désormais aux PME d’obtenir une sécurité équivalente à celle des grands comptes à l’aide de ses ASA Firewall NextGen.

Lire l'article

Menaces APT : déceler les signaux faibles et préparer son réseau

Difficile de parler de menaces APT (Advanced Persistent Threat) sans répéter des choses maintes fois évoquées. Plutôt que de dresser une nouvelle fois le portrait robot d’une APT, intéressons-nous aux moyens pour préparer son réseau à faire face à ce type d’attaques.

Lire l'article

Protection des systèmes SCADA et ICS : un enjeu vital

Face à la prolifération des attaques en ligne, les entreprises répliquent avec un arsenal de cybersécurité de plus en plus sophistiqué et élaboré.

Lire l'article

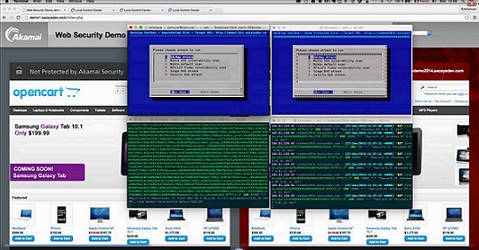

Kona, attaques DDOS , état des lieux et bouclier

Akamai constate la facilité déconcertante avec laquelle n’importe qui peut mettre à mal un site non-protégé…

Lire l'articleLes plus consultés sur iTPro.fr

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises

- Top 6 du Cyber Benchmark Wavestone 2025

- La voix met le clavier au placard : une mutation incontournable pour les entreprises