SIEM, la solution optimale pour la sécurité du Big Data

Face à l’explosion du volume de données au sein des entreprises, l’élaboration de projets Big Data est devenue une réalité incontournable pour assurer le développement de leur activité mais aussi, et surtout, rester compétitives sur les marchés.

Lire l'article

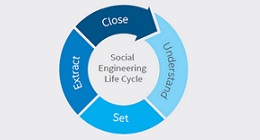

Les cybercriminels à la pointe de la psychologie

Intel Security dévoile un nouveau rapport dans lequel est expliqué comment les hackers persuadent leurs victimes de céder à leurs volontés.

Lire l'article

Sécurité DNS, nouvelle approche

EfficientIP garantit la disponibilité de la fonction de cache DNS durant une attaque.

Lire l'article

Cyberattaques, « Discrète et graduelle » : le tempo et l’intensité des cyberattaques s’adaptent

Le paysage des menaces modernes est alimenté par des hackers, non plus motivés par la notoriété mais, plutôt par le gain économique ou politique.

Lire l'article

RSSI, Directeur de la Sécurité des Informations : difficile à recruter, difficile à garder !

Pas une semaine sans qu’un grand nom de l’économie ne fasse la une après une cyberattaque.

Lire l'article

FIC 2015 : Focus sur le prix spécial du Jury

Tetrane est une start-up innovante qui lors de cette 7ème édition a été distinguée par le prix spécial du Jury pour sa technologie de reverse-engineering Reven.

Lire l'article

Arqon Netasq, La sécurité it, vision et bilan

Spécialiste en matière de sécurité, Pierre Calais revient sur l'année 2014 et analyse les différentes menaces numériques qui pèsent sur les entreprises.

Lire l'article

IS Decisions « joue » avec les menaces internes

Les menaces évoluent rapidement, l’un des risques majeurs actuels pour le SI d’une entreprise réside au sein de ces nombreuses attaques souterraines venant de l’intérieur ...

Lire l'article

ITW Palo Alto, la cybersécurite est l’affaire de tous

Arnaud Kopp, CTO Europe du Sud chez Palo Alto Networks revient sur les différentes menaces rencontrées par les entreprises en matière de cybersécurité.

Lire l'article

Hackers et entreprises : une histoire de comportements

Suite à la publication du rapport annuel sur la sécurité, Christophe Jolly, Directeur Sécurité Cisco France, revient sur les comportements des hackers mais aussi sur celui des entreprises.

Lire l'article

Cisco publie son rapport annuel sur la sécurité

« Le Rapport Annuel sur la Sécurité 2015 » permet de mieux comprendre les tendances des cybercriminels.

Lire l'article

Oracle Security Day : une réflexion poussée

Durant la première édition de l’évènement Oracle Security Day à Paris, l’entreprise a apporté son approche et ses conclusions en termes de cybersécurité.

Lire l'article

Un Plan de Réponse à Incident pour une infrastructure sereine…

Chaque entreprise peut être confrontée à une faille informatique, la pire des situations… Alors comment administrer, dans ce cas, ses ressources informatiques en toute sérénité ?

Lire l'article

Missfortune Cookie : une vulnérabilité au profit des hackers

Les chercheurs de Check Point ont découvert une faille qui pourrait être utilisée pour prendre le contrôle de millions de routeurs Internet.

Lire l'article

Comptes privilèges, attention en période de fête, la sécurité remise en cause

A l’approche de Noël et du Nouvel An, les utilisateurs à privilèges contournent souvent les politiques de sécurité.

Lire l'article

Les fichiers sensibles menacés par les failles internes

Varonis met en avant dans une étude réalisée par Ponemon auprès de 2000 salariés que l’accès excessif des données aux employés est un risque important.

Lire l'article

Orange à nouveau victime d’un vol de données

L'opérateur a publié mardi un message sur son site internet dans lequel il reconnaît un accès illégitime sur une plateforme technique d'envoi de courriers électroniques et de SMS.

Lire l'article

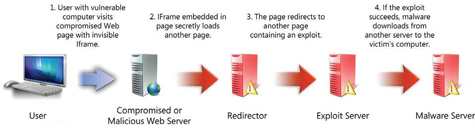

Attaques de type « Drive By Download »

Comment se protéger d'un des risques les plus couramment rencontrés lors de la navigation sur Internet : les attaques de type « Drive By Download » ?

Lire l'article

Améliorer la sécurité grâce au Big Data

Pour une approche de la sécurité intelligente.

Lire l'article

Microsoft comble une nouvelle faille d’Internet Explorer

Ce lundi à partir de 19h, Microsoft diffusera un patch de sécurité pour combler une faille découverte dans les versions 6, 7 et 8 d’Internet Explorer.

Lire l'articleLes plus consultés sur iTPro.fr

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises

- Top 6 du Cyber Benchmark Wavestone 2025

- La voix met le clavier au placard : une mutation incontournable pour les entreprises