Comment se protéger d'un des risques les plus couramment rencontrés lors de la navigation sur Internet : les attaques de type « Drive By Download » ?

Attaques de type « Drive By Download »

De nombreux utilisateurs et même parfois équipes informatiques pensent que les virus se propagent principalement via l’ouverture de pièces jointes reçues par mail, l’installation de logiciels « folkloriques » ou bien encore lors de l’insertion d’une clé USB. C’est effectivement le cas mais ce n’est pas le seul vecteur d’attaque puisqu’une part grandissante de celle-ci se produit désormais lors de la navigation sur des sites « sérieux » mais piégés par des attaquants (ce fut le cas du site de la BBC il y a quelques mois par exemple). Ils utilisent des failles modifiant le contenu du site pour rediriger le visiteur vers un du contenu malveillant téléchargé à l’insu de l’utilisateur. Cette attaque s’appelle « drive by download ».

Attaques de type « Drive By Download » ATTENTION DANGER

Un site de téléchargement « drive by download » est un site qui héberge un ou plusieurs exploits qui ciblent une vulnérabilité spécifique du navigateur ou de ses plugins (ce sont souvent des sites hébergés à l’étranger). Un exploit est une faille de sécurité dans un logiciel permettant à un attaquant d’utiliser celle-ci afin d’exécuter tout ce qu’il souhaite.

Avec ce type d’attaque, les utilisateurs avec des ordinateurs vulnérables peuvent ainsi être secrètement infectés par un malware simplement en visitant un site internet, sans même tenter de télécharger un quelconque fichier (d’autres méthodes sont utilisées comme la mise à disposition de faux hotspots ou la consultation de mails au format HTML, mais nous n’en parlerons pas ici pour plus de clarté).

La méthode généralement utilisée pour diriger les utilisateurs vers ces sites est d’insérer un code malicieux sur des sites légitimes mais n’ayant pas une sécurité suffisante. La page web est ainsi modifiée grâce à des faille systèmes (IIS, Apache etc.) ou applicatives (comme une faille d’injection de données SQL, Cross-Site Scripting). Les failles applicatives sont la plupart du temps dues à des formulaires non suffisamment sécurisés (permettant par exemple l’insertion de caractères spéciaux pouvant être interprétés).

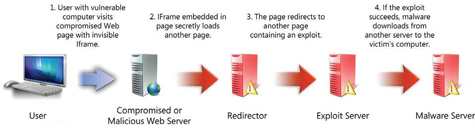

La modification apportée au site web consiste généralement à l’insertion d’une iframe de la taille d’un pixel (invisible à l’œil nu) sur la page d’accueil. L’iframe insérée permet alors de charger la page web de l’attaquant. Jusqu’ici votre antivirus ne verra aucun comportement suspect. C’est une fois connecté à la page web contenue dans l’iframe que le code malicieux tentera d’être téléchargé sur l’ordinateur du client.

Donc, une fois le navigateur connecté de façon transparente au site de l’attaquant, le code malicieux est récupéré sur cette page. La plupart du temps ce code est « obfusqué ». L’obfuscation est une technique qui consiste à complexifier au maximum un code afin de le rendre difficilement lisible pour un humain mais aisé à interpréter pour un ordinateur. Ce qui permet alors d’outrepasser la vigilance de certains antivirus.

Ne croyez donc pas que le fait d’avoir un antivirus vous sauvera de toute attaque. Les pirates s’adaptent continuellement afin que leurs outils ne puissent pas être détectés. L’antivirus n’est que le dernier rempart de la sécurité d’un poste de travail. Il s’adapte continuellement à la créativité des pirates. Préférez une défense en profondeur (voir les conseils proposés un peu plus bas) plutôt que d’avoir un faux sentiment de sécurité car un antivirus est lancé sur votre ordinateur.

Le champ de prédilection des attaques de type « Drive By Download » sont les navigateurs eux-mêmes ainsi que les plugins/Active. Les plus appréciés par les pirates sont également les plus utilisés. On y retrouve ainsi Adobe Flash Player, Adobe Reader, QuickTime, l’environnement Java Runtime (JRE), ou des composants Windows comme MDAC (Microsoft Data Access Components).

Des failles sont régulièrement identifiées sur des plugins mais ces derniers n’ont pas tous la capacité de se mettre à jour tout seul. D’ailleurs, un utilisateur non administrateur sur votre parc informatique ne sera pas en mesure de le faire. C’est pour cette raison qu’il est important de maîtriser les déploiements logiciels et leurs mises à jour de façon centralisée (vous trouverez plus de détails un peu plus loin à la suite de cet article). Les attaquants sont conscients de cette complexité et privilégient souvent l’attaque de plugin Java car sa mise à jour fait toujours assez complexe du fait que certaines applications ne peuvent fonctionner qu’avec une version spécifique de Java…

Continuons le parcours infernal mais très rapide et bien huilée de ce type d’attaque.

Récapitulons, vous venez de visiter une page web d’un site connu (ou pas) mal sécurisé, cette page web charge sur votre ordinateur une page web invisible destinée à identifier et télécharger sur votre ordinateur un « Payload », c’est -à-dire le véritable code qui aura pour but de mettre un premier pied dans votre ordinateur (par exemple, si une faille est identifiée dans votre version de Java, le « payload » sera un fichier .JAR téléchargé depuis le site malicieux et qui s’exécutera de façon quasi-transparente et sans votre consentement).

L’attaquant peut choisir d’élever ses privilèges s’il en a la possibilité afin d’avoir un accès SYSTEM, mais il faut savoir qu’avec ou sans ces privilèges, les dégâts sur votre ordinateur pourront être importants. Il m’est arrivé de dépanner récemment un client qui était exactement dans cette situation. En visitant un site web reconnu (que nous avons pu identifier ensuite et dont je tairai volontairement le nom ici), sa machine Java virtuelle s’est lancée très brièvement (icône Java dans la barre des tâches), il n’en a pas tenu compte. Son antivirus à jour n’a pas réagi non plus. Il s’agissait en réalité d’un fichier JAR vérolé. Quelques secondes plus tard, il s’est retrouvé devant une page prenant tout son écran l’obligeant à payer une somme d’argent par Paypal afin qu’un code de déblocage de son ordinateur lui soit envoyé. Il s’agissait d’un Ransomware. Heureusement pour lui le virus n’avait pas chiffré son disque et il m’avait été possible d’éradiquer celui-ci sans avoir à payer « la rançon » !

De cette mésaventure, ce client a retenu que le navigateur et les plugins associés sont donc la principale porte d’entrée aux virus sur les ordinateurs d’un parc informatique, même si celui-ci se trouve derrière un proxy.

Il faut savoir qu’il existe des kits d’exploitation de navigateurs (appelés aussi BEP pour Browser Exploit Pack). Ces derniers sont commercialisés sur Internet et permettent à n’importe qui d’exploiter ces failles sans connaissance particulière (un de ces kits se nomme BlackHole). Ces kits viennent avec un ensemble de failles à tester sur les navigateurs ou leurs plugins potentiels. Dans le cas de BlackHole, il teste actuellement pas moins de 25 failles potentielles afin de mettre toutes les chances de son côté !

Téléchargez cette ressource

Guide des Solutions Cloud & Services Managés Simplifiés

Comment capitaliser sur son existant tout en bénéficiant, dès à présent, des promesses de flexibilité et de scalabilité du cloud ? Découvrez les bonnes pratiques pour répondre aux défis de simplification du Cloud dans ce nouveau TOP 5.

Les articles les plus consultés

- Les 6 étapes vers un diagnostic réussi

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Cybersécurité Active Directory et les attaques de nouvelle génération

- Activer la mise en veille prolongée dans Windows 10

Les plus consultés sur iTPro.fr

- Menace cyber lors des Jeux Olympiques et Paralympiques 2024

- CyberArk sécurise les identités humaines et machines avec CORA AI

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024