La perfection par la pratique

La réussite dans les affaires, dépend directement de la disponibilité des systèmes informatiques. Et l’objectif commun des entreprises d’aujourd’hui est de ne subir aucun temps d’immobilisation. Les sinistres peuvent frapper à tout moment, n’importe où. On ne parle pas forcément d’une catastrophe majeure, du genre inondation ou tremblement de terre. N’importe quel incident ou sinistre peut faire perdre beaucoup d’argent à toute entreprise. Pour réduire le risque, il faut en premier lieu disposer d’un solide plan de reprise après sinistre (DRP, disaster recovery plan). Un DRP est un ensemble de processus développé pour votre société, qui décrit les actions que l’équipe informatique doit mener pour reprendre rapidement l’exploitation après une importante interruption du service. En dressant la liste des activités à suivre, votre entreprise peut réduire les pertes causées par l’immobilisation. Mais une fois que l’on a développé et mis en oeuvre un DRP, le travail ne fait que commencer : il faut le tester – pas juste une fois, mais régulièrement – pour refléter la dynamique de vos environnements informatiques.

Lire l'article

Sauvegarde : quelques scénarios catastrophe

Les récits que vous allez lire sont véridiques. Pour ne froisser personne, les noms ont été changés.

Voila plusieurs années, une société appelée Keypro Computer a connu une défaillance catastrophique du disque dur, la veille d’une déclaration fiscale importante. La seule copie des données nécessaires à la déclaration se trouvait sur ce disque dur et celui-ci n’était pas sauvegardé. L’excuse de Keypro ? « Nous avons oublié ». Le coût de récupération des données à partir des copies papier ? 400 000 dollars.Sur Internet, les récits de catastrophes liées à la sauvegarde (ou plutôt à son absence) abondent. Certains sont sûrement de pures inventions. Mais beaucoup sont authentiques, particulièrement lorsque le narrateur donne des informations négatives pour lui ou pour ses propres intérêts. En tant que professionnels IT, nous ne pouvons pas nous permettre « d’oublier ». A la clé il y a des amendes, voire la prison.

Pour vous éviter d’être la proie de ces lacunes de sauvegardes courantes, j’ai classé les délits de sauvegarde les plus courants et j’ai créé une étude « de cas » composite pour chacun d’eux. Aujourd’hui, ce ne sont pas des actes délictueux, mais ils pourraient bien le devenir bientôt. Lisez-les et veillez à ce qu’aucun d’entre eux ne devienne votre propre mésaventure !

De la haute disponibilité à la continuité de l’activité

Les notions de haute disponibilité, et de poursuite de l’activité sont intimement liées à la reprise après sinistre. Et, trop souvent, nous nous trouvons au coeur même de la catastrophe. Les ouragans Katrina et Rita ont dévasté des centaines de milliers de kilomètres carrés, déplacé des milliers de personnes et perturbé une multitude de sociétés et d’entreprises. Ailleurs dans le monde, d’autres catastrophes naturelles ont anéanti des populations entières. L’enseignement à en tirer n’est pas simplement que la nature a le pouvoir de mettre fin à nos vies et à nos activités, mais aussi l’étendue et la durée de telles tragédies. Trop souvent, nous considérons les sinistres comme des ennuis qui suspendent notre exploitation pendant une courte période. En réalité, nous voyons de grandes zones géographiques frappées pendant plusieurs mois.La nature n’est pas le seul danger que courent les entreprises. Il y a aussi les menaces de terrorisme, comme en témoignent les attaques mortelles dans le monde et près de chez nous. Une sale bombe ou un agent biologique peut rendre une ville inhabitable pendant plusieurs années. Songez aux centaines ou aux milliers d’ordinateurs présents à proximité de la Maison Blanche et du Capitole. Ces centres de gouvernement sont-ils suffisamment protégés contre d’éventuelles campagnes de terreur ?

La figure 1 ne contient qu’une liste partielle des sinistres susceptibles de frapper une société. Si de tels événements se produisent, nous risquons d’être coupés de nos centres informatiques pendant de longues périodes. Et même si nous pouvons récupérer l’information depuis des sites de secours, le personnel pourrait être tellement dispersé que toute reprise de l’exploitation normale serait impossible. Pis encore, nos centres de secours pourraient se trouver près de l’entreprise et, par conséquent, être aussi mal en point que le site principal. Enfin, même si la reprise purement informatique réussit, nos autres actifs et ressources pourraient être tellement affectés que toute poursuite de l’activité serait illusoire.

En tant que professionnels IT, nous devons, avec nos entreprises, élaborer des plans à plusieurs niveaux pour la haute disponibilité, la poursuite de l’exploitation, la reprise après sinistre et la continuité de l’activité. De tels plans doivent viser une protection continue contre des dangers très divers, allant de problèmes techniques internes aux événements externes et aux perturbations globales. Ils doivent répondre aux préoccupations de tous les responsables de l’entreprise, dans tous les services et départements.

Les API Cryptographic Services

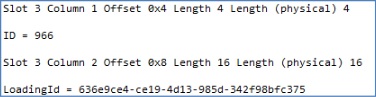

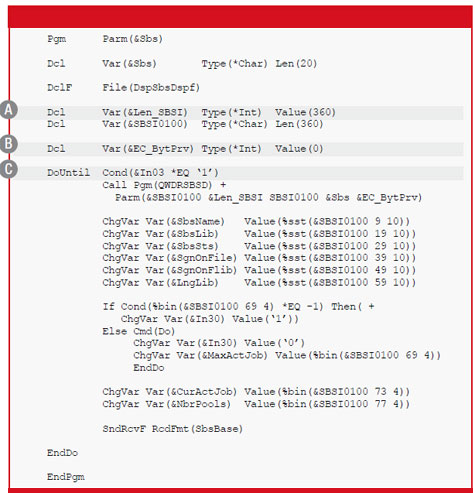

L’exposition d’informations personnelles sur des millions de personnes a fait les gros titres au cours de ces dernières semaines. Les sociétés responsables de ces ratés risquent de fortes amendes et aussi des poursuites en vertu des obligations contractuelles et des lois sur le secret. Dans beaucoup de ces cas, si des mesures cryptographiques avaient été prises pour protéger les données, l’incident se serait limité à un petit accroc.Les API Cryptographic Services de l’iSeries procurent aux programmeurs d’applications iSeries un outil cryptographique puissant qui leur permet de protéger la confidentialité des données, d’en assurer l’intégrité et d’authentifier les parties communicantes. Les API Cryptographic Services font partie du système d’exploitation de base et effectuent des fonctions cryptographiques dans le i5/OS Licensed Internal Code (LIC) ou, facultativement, sur un 2058 Cryptographic Accelerator. (Pour plus d’informations sur les fonctions cryptographiques que l’on trouve sur les API, du passé jusqu’aux Cryptographic Services courants, voir « Une brève histoire de la fonction cryptographique de l’iSeries »). Pour vous aider à démarrer avec les API Cryptographic Services, cet article donne une vue d’ensemble fonctionnelle, explique les paramètres Encrypt Data, présente un exemple de programme de cryptage C simple, explique l’utilisation des contextes d’algorithmes pour étendre les opérations sur des appels multiples et les contextes de clés pour améliorer la performance et protéger les clés, et examine les API de gestion de clés pour faciliter la gestion de clés cryptographiques. (Pour acquérir une compréhension de base de la fonction et de la terminologie cryptographique, lisez l’article « Cryptography concepts » présent dans l’encadré Pour en savoir plus.)

Lire l'article

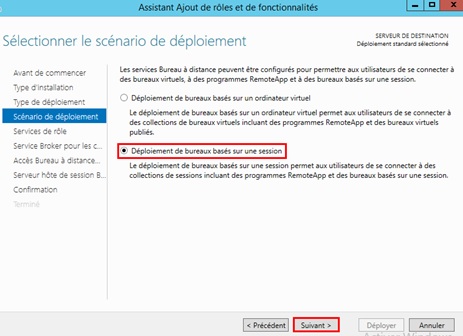

Ouvrir les connexions à distance

Si, comme beaucoup de vos homologues, vous êtes chargés de l’administration et du support du poste et si vous êtes aussi débordés qu’eux, vous avez probablement relégué certaines fonctions utilisateur de Windows XP sur le pourtour de l’écran radar, pour vous concentrer sur des sujets plus importants. Remote Desktop est une de ces fonctions jugées de faible priorité dans la plupart des sites IT, et ce pour plusieurs raisons. La principale est peut-être la suivante : l’idée de laisser des utilisateurs se connecter à leurs postes à partir du domicile, de l’hôtel ou de tout autre endroit, suscite toujours de grandes craintes pour la sécurité.Si votre entreprise ne permet pas une telle connectivité, vous pouvez mettre en avant la politique maison pour repousser les utilisateurs désireux de se connecter à partir d’un lieu distant. Mais beaucoup d’entre nous devront satisfaire la frange d’utilisateurs dont les demandes ont l’onction la haute direction, et devront bon gré mal gré mettre en oeuvre des fonctions délicates. Dans cet article, je vais essayer d’atténuer vos craintes à propos de la connectivité à distance, en expliquant ce qui fait fonctionner Remote Desktop et comment configurer sa sécurité. Vous pourriez même trouver dans Remote Desktop d’excellentes prestations pour le support à distance des systèmes utilisateur.

Lire l'article

Conférences Internet et Sécurité

Prise en compte des aspects légaux : un enjeu majeur pour les entreprises !

Participez à cette conférence et découvrez comment mieux appréhender les aspects légaux et la sécurisation des accès Internet.

Conférences Sécurité & Stockage

Vos données et vos applications sont sous la menace constante des virus, des hackers, des sinistres, d'une malveillance ou encore d'une erreur de manipulation.

Pour vous aider à répondre à ces enjeux, HP et Microsoft en partenariat avec Windows IT Pro Magazine organisent un tour de france thématique afin de présenter leurs dernières solutions de sécurité et de stockage.

Ce tour de France sera à Lyon le 18 Avril, Nantes le 20 Avril, Strasbourg le 25 Avril, Bordeaux le 27 Avril et à Paris le 10 Mai 2006.

Découvrez ici le enregistrez vous.

Mettre en oeuvre l’authentification Windows pour Oracle

En pratique, le serveur de base de données stocke généralement les mots de passe nécessaires pour accéder à une base de données Oracle. S’il est vrai que ce système est commode pour le DBA (database administrator), le fait de compter sur des mots de passe conservés sur le serveur de base de données présente plusieurs inconvénients. Par exemple, si l’on oublie un mot de passe et qu’on ait besoin de le redéfinir, le DBA doit intervenir. De plus, la synchronisation des mots de passe Windows et des mots de passe de la base de données Oracle est une opération strictement manuelle. En revanche, la fonction de sécurité intégrée de Microsoft SQL Server permet d’utiliser des noms d’utilisateurs et des mots de passe Windows pour sécuriser l’accès à la base de données. Avec cette méthode, quand les utilisateurs doivent réinitialiser leurs mots de passe, le DBA de SQL Server peut déléguer cette tâche aux servants du Help desk. Beaucoup de gens ignorent que l’on peut configurer les serveurs de base de données Oracle pour utiliser l’authentification OS (aussi appelée authentification externe dans Oracle), ce qui est similaire à l’authentification intégrée de SQL Server. Avant de pouvoir utiliser l’authentification Windows avec Oracle, vous devez bien en comprendre les implications sur la sécurité. Comme les détails pour autoriser les utilisateurs Oracle sont très différents selon qu’ils sont connectés au serveur Oracle ou aux clients distants, j’examine les deux scénarios dans cet article.

Lire l'article

Affrontez l’application tueuse d’aujourd’hui

Certains attendent encore qu’arrive la prochaine « application tueuse ». Pour ma part, je considère que l’e-mail est bien « l’application tueuse » que nous fréquentons depuis plusieurs années. L’e-mail a ouvert un moyen de communication facile pour les gens qui se trouvent à l’intérieur et à l’extérieur d’une entreprise. C’est un mécanisme de transport et de distribution rapide et pratique d’informations vitales et son bon fonctionnement exige une bonne organisation. Pour de nombreuses sociétés, l’e-mail est un composant critique : qu’il cesse de fonctionner et l’activité en pâtit, parfois dramatiquement.

Lire l'article

Sécuriser le compte Administrateur

Empêchez les intrus d’usurper cette puissante identité

Vos ordinateurs et domaines ont un compte Administrator intégré par défaut et il est probable que vous avez créé de nombreux comptes dotés de droits Administrator pour votre personnel IT. En raison même de ses permissions et de sa puissance, le compte Administrator intégré est à la fois le compte le plus utile et le plus dangereux de votre système ...Le risque est, évidemment, qu’un intrus utilise le compte Administrator pour compromettre votre réseau. Les intrus essaient d’accéder au compte Administrator et de l’utiliser parce qu’il leur est ainsi plus facile de deviner les noms des autres comptes possédant des permissions égales à celles du compte Administrator.

Il existe plusieurs moyens de rendre le compte Administrator plus sûr. En même temps, il faut veiller à ce que les comptes munis de droits administratifs aient les permissions nécessaires pour mener à bien leurs tâches.

Exchange Server 2003 : Sécurité

par Jan De Clercq - Mis en ligne le 8/12/2004 - Publié en Mars 2004

D'importantes nouvelles fonctions antispam, antivirus et de sécurité d'accès au Web

Pendant plusieurs années, des intrus

ont lancé de nombreuses attaques

contre le logiciel Microsoft, y compris

Microsoft IIS, Internet Explorer (IE) et

les clients mail Outlook et Outlook

Express. Microsoft Exchange 2000

Server a adopté SMTP comme moyen

de transport de messagerie de base et

utilise les piles IP d'IIS. Il en résulte que

des attaques visant IIS peuvent fort

bien affecter des installations Exchange,

y compris Exchange Server 2003...En 2001, Microsoft a entamé une

importante action de sécurité appelée

initiative Informatique de confiance.

Windows Server 2003 est le premier OS

d'entreprise de la firme à en bénéficier.

Dans la foulée de cette initiative,

Microsoft a mis à niveau de nombreux

composants qui amélioreront aussi la

sécurité globale d'Exchange 2003. Cela

inclut les changements apportés à

Windows 2003 et à IIS (Internet

Information Services) 6.0. Sachez

qu'Exchange 2003 peut fonctionner sur

Windows 2000 Service Pack 3 (SP3) et

utiliser IIS 5.0, mais si vous voulez bénéficier

des nouvelles nombreuses

fonctions de sécurité, vous devez exécuter

Exchange 2003 sur Windows 2003

et utiliser IIS 6.0.

En examinant certaines des nouvelles

fonctions de sécurité les plus importantes

d'Exchange 2003, comme la

protection antispam, la sécurité OWA

(Outlook Web Access), la sécurité des

communications, et d'autres améliorations

de sécurité, vous pouvez offrir

une infrastructure de messagerie d'entreprise

plus sécurisée. Beaucoup de

ces fonctions demandent que vous installiez

Outlook 2003 et utilisiez la dernière

version du navigateur de

Microsoft, IE 6.0, incorporé dans

Windows 2003 et Windows XP.

L'un des principes fondamentaux

de l'initiative Informatique de confiance

est la « Sécurisation par défaut », qui

signifie que l'installation par défaut de

tout élément du logiciel Microsoft sera

verrouillée. Voyons comment ce principe

s'applique à Windows 2003,

Exchange 2003, et IIS 6.0.

Supprimer le SPAM

Donnez une solide armure à votre environnement Exchange

Depuis que le virus Melissa nous a mis en alerte en 1999, les administrateurs savent qu’il faut protéger les serveurs Exchange. Aujourd’hui, la plupart des serveurs sont bien protégés contre les virus mais peut-être moins contre le spam.Le moment est venu de revoir votre protection antispam, parce que Microsoft a inclus dans Exchange Server 2003 certaines nouvelles fonctions dont les ISV (Independent Software Vendors) peuvent doter leurs outils antispam.

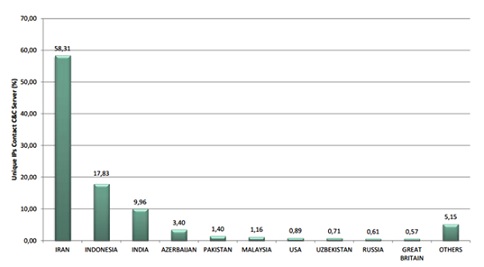

Le concept de défense en profondeur consiste à multiplier les couches de suppression pour bloquer un maximum de spam entre l’arrivée par les serveurs mail et la livraison finale dans la boîte à lettres. La défense en profondeur consiste aussi à convaincre les utilisateurs qu’ils recevront d’autant plus de spam qu’ils participeront à des newsgroups Internet et à d’autres forums et à leur apprendre des techniques que les spammers utilisent pour découvrir les adresses qu’ils ne peuvent pas récolter. Bien entendu, comme la protection antivirus, la défense en profondeur coûte cher. Certaines sociétés – particulièrement les PME – préfèrent appliquer une méthode de suppression que des couches multiples. Si vous suivez cette voie, la suppression basée sur le serveur est intelligente parce qu’elle offre un maximum de protection aux clients (y compris Microsoft Outlook Web Access – OWA) sans vous obliger à mettre à niveau le logiciel du desktop. Examinons quelques-uns des outils et techniques à votre disposition pour mettre en oeuvre la défense en profondeur, ainsi que les nouvelles fonctions d’Exchange 2003 introduites par Microsoft pour combattre le spam.

Assembler un modèle de sécurité

Essayez un modèle dans XP et Win2K

Dans l’article « Ce que les modèles de sécurité peuvent vous apporter », Windows & .Net Magazine avril 2003, ou sur www.itpro.fr, je montrais quelques utilisations intéressantes des modèles de sécurité. Ce mois-ci, je vais utiliser les modèles de manière plus concrète : en montrant comment créer, pour une station de travail ou un serveur membre, un modèle de sécurité chargé de trois fonctions...Premièrement, le modèle de sécurité contrôlera l’appartenance à un groupe en restreignant le groupe Administrators au seul compte Administrator local et au groupe Domain Admins en provenance du domaine. Deuxièmement, il établira les permissions NTFS pour le répertoire C:\adminstuff afin qu’il ne soit accessible qu’au seul groupe Administrators local. Enfin, il désactivera l’Indexing Service.

Trucs & Astuces : gestion des profils, .Net & IIS, IE

Special trucs & Astuces sur Windows XP

Retrouvez une sélection des meilleurs Trucs & Astuces concernant Windows XP : La gestion des profils itinérants, l'option "Save for web" d'IE, la gestion des miniatures, la planification des tâches ...

Tirer parti de la sécurité Microsoft

Les produits Microsoft sont la cible privilégiée de nombreuses attaques et leur omniprésence dans l’informatique d’entreprise signifie que la sécurité des systèmes est primordiale. Avec STPP (Strategic Technology Protection Program), Microsoft veut fournir aux entreprises encore plus de sécurité.Avec STPP, Microsoft a l’intention d’aider les clients à sécuriser leurs systèmes puis à maintenir cette sécurité. Microsoft a immédiatement appliqué la première phase de STPP en offrant le support téléphonique concernant les virus et en distribuant le Microsoft Security Toolkit sur CD-ROM et par téléchargement à partir de son site Web. Pour aider les clients à conserver cette sécurité, Microsoft envisage d’organiser des sessions de formations liées à la sécurité et de faciliter les mises à jour touchant à la sécurité des produits.

Lire l'article

La sécurité sans fil

Beaucoup de responsables informatiques ont des sentiments mitigés vis-à-vis du déploiement de LAN sans fil 802.11. On comprend leur hésitation. D’un côté, ils souhaitent offrir dans l’ensemble de l’entreprise un accès rapide et souple au LAN, sans ces fichus câbles. D’un autre côté, le faible degré de sécurité de l’algorithme WEP (Wireless Equivalent Privacy) intégré dans la norme 802.11, les inquiète à juste titre.

(Pour avoir une bonne idée des lacunes de sécurité de WEP, voir « Security of the WEP algorithm » à http://www.isaac.cs.berkeley.edu/isaac/ wep-faq.html.)

Lire l'article

L’heure de PKI est venue

Avec la release de Windows .NET Server (nom de code précédent Whistler), c’est le moment d’examiner les nouvelles possibilité PKI (Public Key Infrastructure) de l’OS. (Cet article suppose que vous connaissez l’essentiel sur PKI et sur le cryptage.)Une PKI, fondée sur une cryptographie asymétrique (c’est-à-dire, une cryptographie qui utilise des clés différentes pour le cryptage et le décryptage), offre de puissants services de sécurité aux utilisateurs internes et externes, aux ordinateurs, et aux applications. De tels services sont de plus en plus importants dans l’environnement informatique contemporain.

Lire l'article

Le clustering réparti géographiquement

Le clustering améliore la disponibilité, la fiabilité et l’évolutivité des serveurs sous Windows. Une configuration clustering classique favorisant la disponibilité, est constituée de plusieurs nœuds semblables, reliés en principe à un sous-système de stockage partagé. Quand ces nœuds fonctionnent dans une configuration active-active, la charge de travail est répartie entre les nœuds en cluster ...

Mais le principal objectif d’un cluster est d’assurer le failover en cas de défaillance d’une application ou d’un élément matériel : on est là dans une configuration active-passive.

La configuration clustering active-passive a une variante : la réplication de données au lieu du stockage partagé. La réplication de données permet de pratiquer le clustering sur une liaison en réseau étendu. Les produits qui permettent ce type de cluster offrent de nombreux avantages au-delà de ce que les données dispersées géographiquement offrent sur le plan antisinistre. Ainsi, la possibilité de spécifier des configurations matérielles différentes pour chaque nœud diminue le coût du matériel. En outre, l’existence d’une source de données répliquées peut s’avérer très utile pour la sauvegarde des données, le test des applications, et la migration et le test des OS.

J’ai rassemblé trois produits permettant le clustering basé sur la réplication avec failover – BrightStor High-Availability Manager (nommé précédemment SurviveIT2000) de Computer Associates (CA), Double-Take for Windows 2000/NT 4.1 de NSI Software, et Legato Octopus for Windows NT and 2000 4.2 de Legato Systems. (Depuis, Legato a changé le nom du produit Octopus en Legato RepliStor et a présenté la version 5.0.) J’ai testé ces produits pour juger leur capacité de reprise et leur haute disponibilité face à divers incidents. J’ai également examiné certaines possibilités uniques qui rendent chaque produit mieux adapté à une situation donnée. VERITAS Cluster Server 2.0 for Windows 2000 de VERITAS Software et LifeKeeper for Windows 2000 4.0 de SteelEye Technology offrent des possibilités similaires mais n’étaient pas disponibles pour le test.

Lire l'article

Trucs & Astuces du docteur : sécurité, NAT, FTP et SSL

Questions de sécurité avec IIS, utilisation d'une unité NAT pour l'emploi de deux passerelles, FTP et SSL sous OS/400 V4R4.

Lire l'article

Des UPS redondants

L’administrateur de réseau classique n’a en général pas beaucoup de temps pour le test et la maintenance de l’UPS (Ununterrupted Power Supply). Malheureusement, un UPS négligé et vieillissant peut vous laisser tomber au pire moment ... Pour protéger les systèmes des défaillances électriques, il faut protéger les UPS des défaillances de modules.L’administrateur de réseau classique n’a en général pas beaucoup de temps pour le test et la maintenance de l’UPS (Ununterrupted Power Supply). Malheureusement, un UPS négligé et vieillissant peut vous laisser tomber au pire moment. Le Lab de Windows 2000 Magazine a souffert récemment d’une défaillance d’UPS aux conséquences mineures, mais un tel problème aurait aussi pu frapper du matériel critique. De nouveaux UPS avec des moyens de failover offrent une meilleure protection que les anciens UPS.

Lire l'article