La synchronisation avec turbocompresseur

par Bren Newman - Mis en ligne le 19/04/2006 - Publié en Février 2005

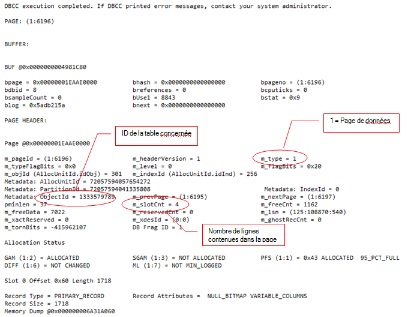

La gestion d’un système de base de données distribué présente de nombreux défis, dont l’un des plus ardus est le besoin de synchroniser rapidement les mises à jour. La réplication transactionnelle et la réplication de fusion sont des techniques de réplication efficaces bien connues. Mais chacune comporte des limitations et peut restreindre les performances. Si vous éprouvez de la frustration par rapport aux limitations de ces méthodes, vous oubliez peut-être une autre solution : la réplication transactionnelle bidirectionnelle. Dans certains cas, la mise en oeuvre de cette technique procure une solution particulièrement rapide pour la mise à jour de plusieurs sites géographiquement disséminés. Si vous êtes prêt à franchir un certain nombre d’obstacles, l’équipe Microsoft de consultants clients pour le développement SQL Server aide les clients à mettre en place la réplication bidirectionnelle entre autres sur les marchés de la finance, de la bourse et des télécommunications. La plupart de ces clients utilisent cette technologie afin de créer une solution de reporting de base de données qu’ils peuvent convertir rapidement et facilement en site de basculement ou de reprise après sinistre.SQL Server prend en charge cette forme puissante et rapide de réplication transactionnelle depuis la version 7.0. Toutefois, peu d’administrateurs de base de données (DBA) ont connaissance de cette fonctionnalité ou savent exploiter sa puissance, dans une large mesure en raison d’une documentation inappropriée et d’un manque général de compréhension de son fonctionnement. La documentation en ligne de SQL Server 7.0 inclut une section particulièrement réduite sur le sujet et Microsoft a malheureusement omis de traiter cet aspect dans les premières éditions de la documentation en ligne de SQL Server 2000. Depuis, la société de Redmond s’est rattrapée dans la dernière édition de cette documentation, téléchargeable à l’adresse http://www. microsoft.com/sql/techinfo/ productdoc/2000/books.asp.

Le tableau Web 1 (téléchargeable à l’adresse http://www. itpro.fr, Club abonnés) compare les fonctionnalités de quatre méthodes de réplication : la réplication transactionnelle bidirectionnelle, la réplication transactionnelle avec mise à jour en attente, la réplication transactionnelle avec mise à jour immédiate et la réplication de fusion. La majorité des DBA ont recours à la réplication transactionnelle afin de disséminer un flux de transactions journalisées d’une source, l’éditeur (Publisher), vers un ou plusieurs serveurs cible non actualisés et fortement utilisés pour les opérations de lecture (par ex., les serveurs de reporting), appelés abonnés (Subscriber). Les DBA utilisent en général ce type de réplication afin d’augmenter les performances des lectures agrégées. Les abonnements à mise à jour immédiate, introduits par Microsoft dans SQL Server 7.0, permettent aux abonnés de la réplication transactionnelle de modifier les données à leur niveau. Toutefois, ces derniers ne peuvent effectuer cette modification que via une connexion réseau avec l’éditeur (autrement dit, l’abonné doit être en ligne). Dans SQL Server 2000, les abonnés avec mise à jour en attente peuvent modifier les données à leur niveau sans être connectés à l’éditeur. Ces deux méthodes nécessitent l’ajout d’une colonne aux tables utilisateur.

Par ailleurs, elles ne prennent pas en charge la mise à jour de colonnes de texte ou d’images et assurent le suivi des modifications au moyen de déclencheurs générés automatiquement.

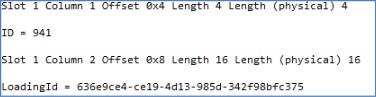

Bien que la réplication de fusion (introduite dans SQL Server 7.0) gère la modification des colonnes de texte et d’images, elle utilise aussi des déclencheurs et impose d’ajouter aux tables une colonne spécifique à la réplication et contenant le type de données uniqueidentifier (par ex., un GUID), qui ajoute 16 octets supplémentaires et est globalement unique.

L’ajout de ces déclencheurs et colonnes peut se révéler problématique pour certaines applications et nombre de DBA rechigne à l’employer. Microsoft a mis au point la réplication de fusion spécialement à l’attention des utilisateurs mobiles déconnectés (par ex., les utilisateurs d’applications d’automatisation de la force de vente), proposant des possibilités extensibles de gestion et de suivi des modifications et des conflits, ainsi que des fonctionnalités extrêmement flexibles de partitionnement et de filtrage. Toutefois, pour tirer parti de ces avantages, vous devez vous acc

Les actualités de la semaine 39 – Windows IT Pro – 2006

Toutes les actualités du 25 Septembre au 1 Octobre 2006

Les nouveautés de la semaine 37 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 11 au 17 Septembre 2006

Lire l'article

SQL Server Actualités – Semaine 26 – 2006

Les actualités SQL Server de la semaine du 26 Juin au 2 Juillet 2006

Lire l'article

Les nouveautés de la semaine 24 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 12 au 18 Juin 2006

SSL sur l’iSeries : où commencer ?

par Tim Mullenbach, Mis en ligne le 31/05/2006 - Publié en Janvier 2006

Je fais partie des millions d’heureux mortels qui ont reçu une lettre, il y a quelques mois, expliquant que l’information sur leur compte personnel avait été perdue… sur un camion en route vers une unité de stockage. Et d’ajouter que cela ne se reproduirait pas, parce que désormais, les données seraient cryptées et envoyées par des moyens électroniques. Cela m’est d’un grand réconfort ainsi qu’aux autres millions de clients qui ont perdu leur information. Je me suis demandé pourquoi cela ne se faisait pas depuis plusieurs années. Le cryptage et SSL (Secure Sockets Layer) sont des technologies matures connues depuis plus d’une décennie.Certaines personnes peuvent être intimidées par SSL et cela explique peutêtre le retard de mise en oeuvre évoqué ci-dessus. On peut dire sans trop de risque que la plupart des professionnels de technologies de l’information n’ont pas de diplômes d’experts en cryptographie, et ils n’ont pas non plus le désir de le devenir ou ne disposent pas de la bande passante à cet effet. Je vais donc aborder SSL en général et SSL iSeries en particulier, de manière à ouvrir la voie du futur utilisateur de SSL iSeries.

Mettez-vous en conformité : éliminez les risques majeurs !

par Dan Riehl, Mis en ligne le 10/05/2006 - Publié en Janvier 2006

Jouons à Jeopardy ! « La catégorie est le calendrier IT ».

Pour 400 euros, la réponse est SOX, ISO19977, COBIT, COSO, GLBA, HIPAA, et autres ».

Bip, bip. « Alex, la question est : pour quelles lois, réglementations, standards et structures d’audit, mon entreprise consacrera beaucoup de temps de travail et d’argent en 2005, 2006 et au-delà ? »

« Correct ! Pour 400 euros ! »

Mais est-ce inéluctable ? Nous pouvons et devons réduire le coût et l’effort de pratiquer la conformité et de la démontrer par rapport à la sécurité de notre iSeries. Si nous sommes capables de percevoir les principaux risques et de mettre en oeuvre et d’utiliser des outils intelligents (conjointement aux facultés natives du système d’exploitation) pour identifier et atténuer ces préoccupations, nous pourrons réduire les coûts et démontrer notre conformité, beaucoup plus facilement.

News Exchange : Semaine 17 – 2006

Toutes les actualités du 24 au 30 Avril 2006 pour Exchange Server

Lire l'article

Windows Firewall : construire la sécurité

par Randy Franklin Smith - Mis en ligne le 19/04/06 - Publié en Décembre 2004

En matière de sécurisation de systèmes, la plupart des organisations concentrent leur action sur les serveurs. Or, bon nombre des derniers vers qui ont mis à genoux des réseaux entiers et coûté des millions d’euros, ont simplement visé l’humble station de travail. Les intrus malveillants – gens de l’extérieur ou employés rancuniers – qui parviennent à prendre le contrôle d’une station de travail et à imiter le propriétaire légitime du système, s’ouvrent les informations confidentielles et les ressources sur le système local et sur le réseau. Il est bien loin le temps où l’on se sentait en sécurité dans son LAN local. Entre les vers, les virus et les employés malveillants, vous devez protéger contre les attaques tous les ports ouverts des stations de travail.Microsoft reconnaît évidemment cette nouvelle réalité. C’est pourquoi, dans le cadre de son initiative Trustworthy Computing, elle s’est concentrée sur la sécurité dans Windows XP SP2 (Service Pack 2) – le pack de service le plus soucieux de sécurité depuis Windows NT 4.0 SP3. Beaucoup d’utilisateurs ont baptisé ce pack de service « Security Pack 3 » et XP SP2 mérite la même appellation. SP2 est bourré de nouvelles fonctions de sécurité pour combattre les vers et autres calamités susceptibles d’infecter les réseaux par le biais de stations de travail non protégées. La fonction la plus importante de SP2 est Windows Firewall, une version très améliorée d’ICF (Internet Connection Firewall). Le changement de nom de la fonction reflète l’accent que Microsoft met sur l’utilisation d’une technologie pare-feu locale pour protéger les stations de travail ; et ce, qu’elles se connectent à un intranet local ou à Internet. Le meilleur moyen pour commencer à bénéficier de la nouvelle fonction pare-feu de SP2 consiste à installer SP2 sur un serveur de test autonome. Nous verrons comment dans cet article. Quand vous vous serez familiarisé avec la fonction, vous pourrez installer SP2 et configurer centralement Windows Firewall sur toutes les stations de travail du réseau (ce sera l’objet d’un article ultérieur).

Les nouveautés de la semaine 39 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 25 Septembre au 1 Octobre 2006

Lire l'article

Les actualités de la semaine 37 – Windows IT Pro – 2006

Toutes les actualités du 11 au 17 Septembre 2006

Lire l'article

Trucs & Astuces : requêtes RPG, commandes IFS

Les trucs & astuces de la semaine du 26 Juin au 2 Juillet 2006

Lire l'article

Les actualités de la semaine 24 – Windows IT Pro – 2006

Toutes les actualités du 12 au 18 Juin 2006

Les actualités de la semaine 22 – Windows IT Pro – 2006

Toutes les actualités du 29 Mai au 4 Juin 2006

Lire l'article

Utiliser .NET pour développer des applications de file d’attente de données iSeries

par Michael Otey, Mis en ligne le 10/05/2006 - Publié en Décembre 2005

Les files d’attente de données sont depuis longtemps l’un des mécanismes de transfert de données les plus rapides sur l’iSeries. Leur vitesse permet d’écrire des applications Windows qui interagissent avec l’iSeries. De plus, comme elles peuvent transporter des données et des messages structurés et non structurés entre deux plates-formes, on peut même les utiliser pour un contrôle d’application bidirectionnel, où l’on peut contrôler et passer des données à une application client Windows ou Web à partir de l’iSeries, ou vice-versa – le tout avec un temps de réponse de moins d’une seconde.Cependant, malgré leur vitesse, les files d’attente de données sont souvent sous-utilisées sur l’iSeries. Et elles sont difficiles à utiliser dans le développement client Windows .NET parce qu’IBM n’a pas encore fourni une composante de file d’attente de données .NET native. Mais, en tirant parti de la capacité de .NET Framework à utiliser directement des objets COM (Component Object Model) existants, vous pouvez employer les possibilités d’accès aux files d’attente de données du provider OLE DB (IBM OLE for Databases) pour utiliser Visual Studio et le .NET Framework dans des applications de files d’attente de données iSeries.

Sécuriser les données et applications

Vos données et vos applications sont sous la menace constante des virus, des hackers, des sinistres, d'une malveillance ou encore d'une erreur de manipulation ?

Venez découvrir les dernières solutions de sécurité et de stockage développées conjointement par HP et Microsoft.

Lire l'article

Comment sécuriser l’IFS

par Carol Woodbury, Mis en ligne le 19/04/2006 - Publié en Novembre 2005

A maintes occasions, j’ai souligné la nécessité de sécuriser l’IFS (integrated file system), sans entrer dans le détail des modalités. Cet article décrit ma méthode pour aider nos clients dans cette sécurisation. Tout d’abord, précisons la partie du système qui fait l’objet de cet article. L’IFS est composé d’un ensemble de systèmes de fichiers existants sur l’OS/400. On y trouve le système de fichiers QSYS.LIB (qui est le système de fichiers OS/400 « traditionnel »), QDLS, QNTC et d’autres. Cependant, les systèmes de fichiers que je désigne par le terme « IFS » sont ceux qui suivent un schéma de sécurité basé sur Unix. Ils incluent les systèmes de fichiers root (/), QopenSys, et définis par l’utilisateur (UDF, user-defined file system). Cet article traite précisément du répertoire racine et des répertoires en-dessous.

Accenture efface les frontières grace au travail collaboratif

Mettre en oeuvre des projets colossaux nécessitant des centaines de consultants issus des quatre coins de la planète, tel est le coeur de métier d’Accenture, l’un des leaders mondiaux du conseil en management et systèmes d’information. Pour piloter ses équipes multidimensionnelles, l’entreprise a mis en place le travail collaboratif. Un projet mené en toute simplicité à partir de Microsoft SharePoint Portal Server 2003. Un porte-monnaie électronique et un mode de paiement unique pour tous les transports publics hollandais : voilà l’ambitieux défi que le gouvernement des Pays-Bas a décidé de relever, accompagné par une myriade de consultants. Un programme censé se dérouler sur trois ans et faisant appel à des équipes de Hong-Kong, Paris et Amsterdam. Pilote de ce projet qui a mobilisé trois cents consultants, Accenture a donc décidé de mettre sur pied une solution de travail collaboratif.

Objectif : faciliter les relations entre les groupes de travail des différentes contrées et centraliser toutes les informations au sein d’une base de données commune.

L’équipe responsable des outils Stratégies de groupe à l’écoute des clients

« Les stratégies de groupe présentent beaucoup d’avantages, mais quand Microsoft se décidera enfin à simplifier leur mise en oeuvre et leur gestion ? » Cette question de lecteur résume bien les principales interrogations qu’à suscité l’enquête de ce mois-ci.Contrairement aux deux technologies à propos desquelles j’ai précédemment enquêté auprès des lecteurs (SharePoint et Windows Rights Management Services –RMS), les stratégies de groupe sont largement utilisées et appréciées à leur juste valeur. Près de 84 % des interviewés utilisent AD (Active Directory) ; parmi eux, 87 % utilisent aussi les stratégies de groupe. Il apparaît que les principaux avantages des stratégies de groupe incluent la sécurité et la simplification de la distribution du logiciel et du verrouillage des postes. Comme les utilisateurs connaissent les avantages, les principales préoccupations que l’enquête de ce mois-ci a révélées à propos des stratégies de groupe concernent la simplicité d’emploi, la fonctionnalité accrue (y compris un désir de davantage d’applications validées pour les stratégies de groupe – pour plus de détails, voir l’encadré exclusif Web « Group Policy – Enabled Applications », https://www.itpro.fr Club abonnés) et la gestion de GPO (Group Policy Object) et des fichiers .adm.

J’ai parlé des résultats de l’enquête avec Jackson Shaw (product manager, directory services), Michael Dennis (lead program manager, Group Policy and Windows Update Services – WUS) et Mark Williams (program manager, Group Policy), de Microsoft. Ils ont accueilli chaleureusement les données de l’enquête. Ils sont prêts à tirer les enseignements des données recueillies et à agir en conséquence. Ils vous encouragent aussi à utiliser le site Windows Feedback (http://www.windowsserverfeedback.com), qui a été la source de demandes d’amélioration des produits que l’équipe Stratégies de groupe a mis en oeuvre. (Pour plus de détails sur Windows Feedback, voir l’encadré exclusif Web « Give Microsoft Feedback – and Get a Response? », www.itpro.fr Club abonnés.)

L’automatisation à la loupe

par Alex Glauberzon et Martin Wiseman - Mis en ligne le 28/06/2006 - Publié en Avril 2005

Prenez le temps de repenser à la dernière fois où vous avez dû mettre à jour une table contenant un grand nombre de colonnes. Imaginez maintenant que cette table est en cours de construction et que vous êtes chargé d’ajouter ou de supprimer des colonnes, ou encore de changer des spécifications de données de colonnes. Naturellement, cette situation se produit alors que votre emploi du temps est des plus serrés et que vous avez d’autres problèmes plus importants à résoudre. Quel casse-tête ! En fait, vous avez la possibilité d’automatiser une solution à ce problème en combinant les possibilités élémentaires des procédures stockées et le dictionnaire de données sous-jacent de SQL Server.Une procédure stockée est un groupe d’instructions T-SQL compilées dans un plan d’exécution. L’utilisation des procédures stockées procure un certain nombre d’avantages. Premièrement, elles permettent à un développeur de réutiliser efficacement le code. Une fois que vous avez créé une procédure stockée et que vous l’avez stockée dans la base de données, toute personne qui peut y accéder est en mesure de l’appeler à volonté, de sorte que vous n’avez pas besoin de réécrire constamment le même code. Le développeur peut ainsi utiliser de manière plus productive le temps dont il dispose. Deuxièmement, les procédures stockées accélèrent l’exécution des requêtes. Dans la mesure où ce type d’élément est précompilé et où SQL Server réutilise le plan d’exécution résultant, cela se traduit par des économies substantielles en termes de temps et d’utilisation globale du processeur. Si une application appelle constamment les mêmes procédures stockées, elle conserve ces dernières en mémoire, d’où un gain de temps supplémentaire, en particulier par rapport au temps nécessaire pour appeler à plusieurs reprises le code T-SQL équivalent. Troisièmement, le recours aux procédures stockées réduit le trafic réseau global. Au lieu de transmettre de nombreuses lignes de code T-SQL, SQL Server transmet uniquement le nom de la procédure appelée, ce qui optimise l’utilisation de la bande passante réseau. Enfin, les procédures stockées améliorent les contrôles de sécurité. Même si les utilisateurs n’ont pas le droit d’accéder à des tables spécifiques, vous pouvez leur attribuer l’autorisation d’exécuter une procédure stockée qui référence les tables en question. Cette méthode de limitation des accès aux tables peut soulager le travail de l’administrateur.

Même si les avantages de l’utilisation des procédures stockées sont appréciables, vous devez malgré tout consacrer le temps et l’énergie nécessaires à leur création. L’écriture de procédures stockées pour les opérations UPDATE, INSERT et DELETE prend du temps et le processus fournit pas mal d’occasions d’introduire des erreurs. Par exemple, une procédure stockée type pour une opération UPDATE contient plusieurs parties :

une instruction CREATE PROCEDURE; une liste de paramètres, qui peut être longue en fonction du nombre de colonnes dans la table ; une instruction UPDATE ; une liste SET, qui identifie la liste de colonnes mises à jour par la procédure et une clause WHERE énumérant les critères spécifiant les lignes mises à jour. De même, une procédure stockée servant à introduire des lignes dans une table comporte les parties suivantes : une instruction

CREATE PROCEDURE ;

une liste de paramètres ;

une instruction INSERT;

une liste de colonnes qui identifie les colonnes insérées par la procédure et une clause VALUES énumérant les critères qui spécifient les lignes insérées. La création d’une procédure stockée de suppression de lignes d’une table est relativement simple : elle requiert uniquement des critères de sélection en tant que paramètres et une clause WHERE afin de limiter le nombr

Les plus consultés sur iTPro.fr

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

À la une de la chaîne Data

- Scality bouscule le marché du stockage avec une cyber garantie de 100 000 $

- De la donnée brute à l’actif stratégique : une approche produit

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- Les 6 tournants qui redéfinissent l’IA en entreprise