L'ouverture d'un compte sur AWS se fait en quelques minutes sur le site internet : aws.amazon.com. Ensuite, l'authentification au portail requiert un email et un mot de passe.

Big Data et contrôle d’accès

Credentials AWS

AWS fournit des credentials d’accès aux API AWS sous la forme de 2 chaînes de caractères : un identifiant public et une clef secrète (AWS_ACCESS_KEY et AWS_SECRET_KEY). Ces credentials peuvent être révoqués à tout moment et régénérés en quelques secondes.

Enfin la connexion aux machines virtuelles nécessitera une paire de clef SSH dont seul le client possède la clef privée. Cette clef peut être générée par le client avec la commande ssh-keygen puis importée en ligne, ou simplement générée par AWS et téléchargée (puis effacée des serveurs d’AWS bien sûr). Il est important de comprendre qu’AWS ne conserve jamais les clefs SSH privées des clients et n’a donc pas accès aux machines virtuelles.

Les credentials associés au compte AWS ont des droits super-administrateurs et permettent toutes les opérations, y compris la clôture du compte. Il est donc important de ne pas les laisser sans protection. Le chapitre suivant décrit comment cloisonner plus finement les droits d’accès.

Gestion des identités et des accès

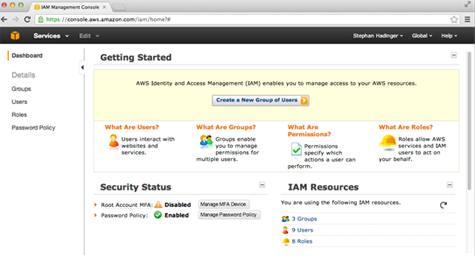

Regardons plus en détail le service IAM (AWS Identity and Access Management). Il est accesssible depuis la console.

(((IMG7189)))

Console AWS IAM

Nous allons tout d’abord renforcer la sécurité du compte maître. Sur la console IAM, il est fortement conseillé d’activer l’authentification MFA (Multi-Factor Authentication). L’authentification au compte principal nécessitera en plus du mot de passe, un TOTP (Time-Based One Time Password) généré soit par un token physique sécurisé Gemalto, soit par une application smartphone compatible avec le protocole TOTP RFC 6238.

IAM permet de créer au sein d’un même compte AWS des utilisateurs, groupes et rôles. Cela permettra de cloisonner finement les droits des utilisateurs et des applications. Chaque utilisateur aura son propre mot de passe – voire un token MFA – et ses propres credentials. Chaque ressource AWS est identifiée par un identifiant de type ARN (Amazon Resource Name).

Enfin on associe à chaque utilisateur, groupe ou rôle une policy – sous forme d’une règle JSON – décrivant ses actions autorisées ou interdites sur les API AWS. Nous verrons un exemple plus loin quant au contrôle d’accès au stockage Amazon S3.

Fédération d’identités

Pour les entreprises disposant de leur propre système de gestion des identités (par ex. Microsoft Active Directory), elles peuvent bénéficier d’une interface SAMLv2 pour assurer automatiquement une fédération d’identité avec leurs annuaires d’entreprise.

Multi-comptes AWS

Dans certains cas, il est utile de créer plusieurs comptes AWS distincts afin d’assurer un cloisonnement total entre différents usages comme par exemple entre un compte de développement et un compte de production.

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution