Le document PCML

Le document PCML contient un ensemble d'éléments XML qui décrit le programme iSeries et ses paramètres, y compris ceux d'entrée et de sortie. On en voit un exemple dans la figure 2. Bien que vous puissiez créer un document PCML en utilisant un éditeur de texte quelconque, il faut absolument

Lire l'article

Une approche homogène

L'utilisation des méthodes décrites de traitement des conditions d'erreurs définies par l'utilisateur dans les procédures stockées favorise une approche homogène pour tous les types de procédures stockées pris en charge. Le principal avantage de cette méthode est sa transparence vis-à -vis des applications client. Comme les erreurs définies par l'utilisateur sont

Lire l'article

Trouver votre identité

Le fait que le code applicatif génère des valeurs clé pour des colonnes comme ID employé présente un avantage : l'application peut facilement se servir de la valeur générée pour l'afficher ou l'inclure dans un e-mail souhaitant la bienvenue à un nouvel employé. Par exemple, l'application pourrait émettre une opération

Lire l'article

Comment migrer à partir d’une organisation Exchange 5.5 ?

La migration des serveurs n'est pas supportée de Exchange 5.5 vers Exchange 2003.

La solution préconisée est de mettre en place un nouveau serveur Exchange 2003 dans le même site que vos serveurs Exchange et de déplacer les boîtes aux lettres au fur et à mesure en utilisant le wizard

Lire l'article

TEMTEC, certifié partenaire Gold par Microsoft pour sa solution Executive Viewer 5.0

Temtec annonce l'obtention de la certification Microsoft partenaire Gold après avoir démontré avec succès les performances de sa solution d'analyse et de reporting, Executive Viewer 5.0, lors d'un test indépendant. Ce test a révélé les hautes compétences de la solution quant à la conception et au développement d'outils analytiques via

Lire l'article

Ajuster les autorisations NTFS

Vous pouvez utiliser les modèles de sécurité pour ajuster les autorisations NTFS. Supposons que vous vouliez donner au répertoire C:\stuff les autorisations NTFS System/Full Control et Administrators/Full Control et refuser l'accès à tout autre. Un modèle peut appliquer ces autorisations et restrictions. De plus, comme vous pouvez appliquer les modèles

Lire l'article

Bâtir le cluster virtuel

Comme dans toute bonne recette, les ingrédients ne suffisent pas. L'ordre de préparation est déterminant dans la construction d'un cluster virtuel. Pour commencer, il faut deux instances de Win2K AS fonctionnant comme des VM sur votre système. Pour cet article, j'ai construit un cluster virtuel sur un Dell Inspiron 8100

Lire l'article

Un outil précieux : le presse-papier circulaire

Comme tout bon développeur ;), nous utilisons régulièrement la petite procédure : Copier Coller ou CTRL + C - CTRL + V….

Afin d'optimiser votre gestion du copier coller multiple, utilisez le presse-papier circulaire. Pour cela, passez par l'onglet « Boîte à outils » catégorie « Presse-papier circulaire ».

Un autre script PHP

Pour un exemple PHP supplémentaire, incluons un script qui ne fonctionnera que dans la version PASE de PHP. Cet exemple tire parti du fait que la commande « system » PASE écrira n'importe quelle sortie spoule produite par une commande vers une sortie standard. Autrement dit, on peut exécuter n'importe

Lire l'article

PCML à la rescousse

PCML simplifie les appels de programmes

iSeries à partir de Java en

masquant la conversion entre leurs deux types de données. Pour écrire

une application Java qui utilise PCML

pour appeler un programme iSeries :

- Créez un document XML contenant des éléments conformes au standard PCML. Ce document indiquera Lire l'article

Générer une identité

Quand vous insérez une ligne dans une

colonne d'identité définie avec l'option

par défaut GENERATED ALWAYS,

aucune valeur n'est spécifiée pour la

colonne d'identité. La valeur de colonne

d'identité peut être omise de

l'une des deux manières décrites cidessous

:

INSERT INTO employee(name, dept#

VALUES('larry Bird', 'BC33')

ou

INSERT INTO

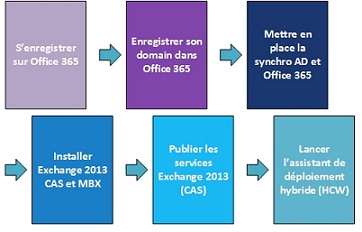

Comment migrer à partir d’une organisation Exchange 2000 ?

Pour migrer à partir d'une organisation

Exchange 2000, vous avez deux choix

possibles :

- Soit vous installez un ou plusieurs serveurs Exchange 2003 et vous déplacez les boîtes aux lettres, les dossiers publics vers ce ou ces nouveaux serveurs.

- Soit vous faites une mise à jour sur Lire l'article

Accord entre Imation et Exabyte

Imation, fournisseur de supports amovibles de stockage de données, et Exabyte, spécialiste des systèmes de stockage sur bandes, annoncent un accord faisant d'Imation le distributeur exclusif pour le monde entier des supports d'enregistrement de la marque Exabyte. L'accord porte également sur une prise de participation d'Imation au capital d'Exabyte pour

Lire l'article

Personnaliser et exécuter le script

Dès lors que vous savez comment le script fonctionne, vous devez modifier trois valeurs variables et, facultativement, exécuter le script comme un service, afin de lui permettre de superviser constamment cet événement en arrière plan. Sinon, le script fonctionne au premier plan et uniquement quand vous le lancez manuellement. Attribuez

Lire l'article

Gestion des données

VERITAS Software Corporation, éditeur de solutions de stockage, lance VERITAS Data Lifecycle Manager 5.0, solution de gestion des données spécialement conçue pour aider les entreprises à se mettre en conformité avec la réglementation en matière de gestion et de conservation des données, sur tous les médias de stockage.

VERITAS Data

PHP comme un programme CGI-BIN

L'exemple suivant montre un formulaire HTML ordinaire qui utilise le tag Action pour invoquer un programme CGI-BIN quand un utilisateur appuie sur le bouton Submit. Ici, le programme CGI-BIN est en réalité un programme PHP qui traite les champs du formulaire HTML et utilise leur contenu pour interroger une base

Lire l'article

Ca fait mal !

Vous voilà donc convaincu que, dans certains cas, il est judicieux d'appeler un programme RPG à partir d'une application Java. A première vue, c'est une tâche simple. Vous savez probablement que la Toolbox supporte les appels de commandes et de programmes iSeries, donc où est le problème ? Malheureusement, les

Lire l'article

Créer une identité

Pour créer une colonne d'identité dans DB2 UDB, on inclut la clause IDENTITY pour une colonne numérique lors de la création d'une table SQL. En même temps que les types de données entiers, on peut aussi utiliser les types décimal et numérique pour une colonne d'identité, tant que la précision

Lire l'article

Avant de migrer, quels sont éléments importants à prendre en compte ?

- Pour installer Exchange 2003, il faut au minimum Windows 2000 service pack 3.

- Les contrôleurs de domaines doivent être au minimum en Windows 2000 service pack 3.

- Dans un groupe administratif, il vous faut en premier lieu migrer les serveurs Front-End avant les autres (serveurs Lire l'article

Tripwire et Extreme Network unissent leurs forces pour offrir performances et fiabilité

Tripwire, éditeur de solutions d'assurance de l'intégrité et Extreme Networks, fournisseur de commutation Ethernet haut débit, annoncent un partenariat dans le cadre du programme Go Purple Extreme Solution d'Extreme Networks.

La solution de gestion de l'intégrité de Tripwire surveille et archive les configurations des équipements Extreme Networks reliés au réseau.

Les plus consultés sur iTPro.fr

- L’IA industrielle redéfinit les modèles de l’industrie manufacturière

- Analyse Patch Tuesday Novembre 2025

- Derrière le masque numérique : comment combattre la fraude à l’identité ?

- L’IA agentique : vers des systèmes autonomes et proactifs

- La sécurisation de la convergence OT/IT : un impératif stratégique pour l’Industrie 4.0