Figure II

Programme de service CallStack

*===================================================================

* = Service Program... CallStack =

* = Description....... Call stack routines =

* = =

* = Compile........... CrtRPGMod Module(YourLib/CallStack) =

* = SrcFile(YourLib/YourSrcFile) =

* = CrtSrvPgm SrvPgm(YourLib/CallStack) =

* = Export(*All) =

* ===================================================================

H NoMain

* ===================================================================

* = Prototypes =

Lire l'article

Une bonne construction

A ce stade, notre infrastructure DNS a belle allure. Voyons comment l'étendre à des réseaux plus vastes. Mais au lieu de laisser Dcpromo découvrir qu'il existe un problème avec DNS, assurons-nous que DNS fonctionne dès le départ.

Supposons le scénario suivant : vous travaillez actuellement pour acme.com et allez établir

Lire l'article

Listings

Listing 1: Instruction qui crée la table Customers

CREATE TABLE customers (customerid int not NULL,

companyName varchar(4à˜) not NULL,

contactName char(3à˜) NULL,

address varchar (6à˜) NULL,

income money NULL,

city char(15) NULL,

country char(3à˜) NULL,

gender char(1) NULL,

phone char(24) NULL,

fax char(24) NULL)

Listing 2: Batch qui insère

Gestion du code applicatif et des contenus web

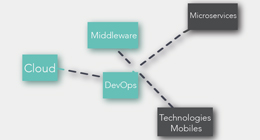

MERANT annonce la disponibilité de Collage, solution destinée à la gestion des contenus pour les sites Web adossés à des applications. MERANT Collage offre aux entreprises une solution complète de WCM (Web Content Management) afin de protéger, gérer et réutiliser leurs actifs, et donc de réduire les délais et les

Lire l'article

Prenez l’initiative

Ne soyez en aucun cas une victime expiatoire attendant que vos serveurs WINS cessent de fonctionner. En suivant les recommandations de cet article, vous pourrez nettement augmenter la fiabilité de votre environnement WINS et réduirez le risque de temps d'immobilisation lié à WINS.

Lire l'article

Mise en route

Voyons comment mettre en oeuvre votre serveur HTTP (animé par Apache).

1. Commandez, chargez et appliquez toutes les options OS/400, LPP, et PTF, que vous avez sélectionnées pour votre serveur V4R5 ou V5R1.

2. Démarrez le ou les serveurs Admin. Pour la V4R5, démarrez à la fois le serveur original

Lire l'article

Mettre à jour et comparer les correctifs et les valeurs système

Vous pouvez utiliser Compare et Update sur les deux correctifs (fixes) disponibles en V4R4, et les valeurs système, nouvelles en V5R1. Pour les correctifs, cette fonction compare un système modèle à vos autres systèmes, affiche ce qui les distingue, et fournit les moyens d'envoyer et d'installer les correctifs. On peut

Lire l'article

Figure I

Structure renvoyée par QWVRCStk

| Offset | Type | Champ |

| 0 | BINARY(4) | Octets renvoyés |

| 4 | BINARY(4) | Octets

Lire l'article

Ajouter un second DCMais vous n'êtes pas encore tiré d'affaire. Votre premier DC peut se trouver désormais lui-même, mais un second DC ne sera pas capable de trouver le premier. Après avoir mis Win2K sur une seconde machine et joint celle-ci à acme.com, vous devez configurer la pile TCP/IP de cette machine pour Lire l'article

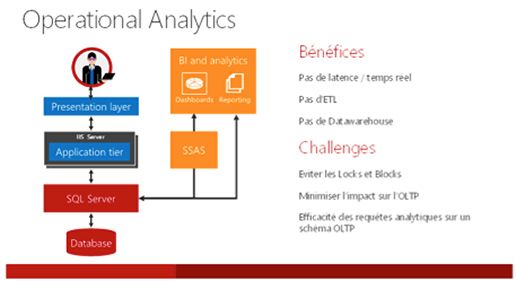

Tenir compte de la distorsion des données pendant la conception de la base de donnéesSachant que de nombreuses colonnes dans des tables relationnelles contiennent des données faussées, il faut bien réfléchir à la distribution des données au stade de la conception de la base de données. En premier lieu, prenez en compte les données faussées quand vous créez des index pour vos tables de Lire l'article

Gestion des performancesQuest Software annonce Quest Central pour DB2 pour les environnements mainframe. Quest Central est une console intégrée d'administration des bases de données DB2 fonctionnant à la fois en environnements mainframe (IBM DB2 z/OS et OS/390) et distribués (DB2 sur Windows, Unix et Linux). La version 2.0 de Quest Central comprend Lire l'article

Restaurer un WINS en mauvais étatSi vous constatez des problèmes WINS - par des rapports provenant des administrateurs ou des utilisateurs, par des erreurs ou des entrées d'enregistrement défectueux dans la console de gestion WINS, ou par des erreurs critiques dans le journal système de votre serveur WINS - vous pouvez prendre les mesures pour Lire l'article

AvantagesPourquoi devriez-vous utiliser le serveur HTTP (animé par Apache) ? Pour de multiples raisons ! IBM a annoncé que le serveur Apache deviendra le serveur de prédilection pour ses produits. Comme la communauté de développement open source d'Apache améliore et enrichit constamment Apache, on peut s'attendre à ce qu'IBM consacre Lire l'article

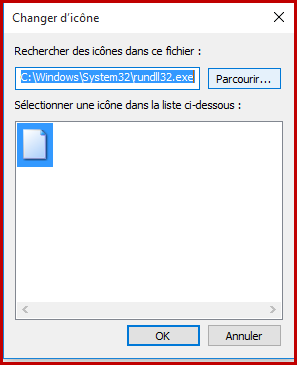

Définitions de packagesQuand il faut mettre en place plusieurs systèmes, il faut recourir à une définition de package. Les packages permettent de copier facilement les dossiers ou bibliothèques d'un système source sur un ou plusieurs systèmes de manière répétitive et avec un certain timing. Les définitions de packages sont particulièrement utiles s'il Lire l'article

Faites un essaiAvant de mettre en oeuvre CallStack dans un environnement de production, effectuez quelques essais. Je vous conseille d'extraire toute la pile d'appel et d'examiner l'information qu'elle renvoie. Vous pourrez ensuite déterminer la position relative dans la pile d'appel de l'entrée qui vous intéresse. Disons, par exemple, que vous êtes intéressé Lire l'article

Solution de gestion de contenu XMLIXIASOFT, spécialiste du marché des serveurs XML, annonce la disponibilité d'une nouvelle solution de gestion de contenu basée sur sa technologie XML. Eurocortex, partenaire avec IXIASOFT, a intégré dans son produit Intelligent Content Manager (ICM), TEXTML Server d'IXIASOFT. Cette intégration est le résultat d'une importante coopération entre les deux sociétés. Lire l'article

Corriger les distorsions des données fausséesPlusieurs méthodes permettent d'améliorer le temps de réponse pour des requêtes portant sur des données faussées : • Utiliser des threads multiples pour balayer une table. Si votre système SQL Server fonctionne sur un ordinateur SMP, l'optimiseur de requêtes applique des balayages de tables parallèles. • Diviser la table en Lire l'article

Télécollecte et inventairePS'Soft ajoute à sa suite Qualiparc, Qualiparc Discovery, offre de télécollecte et d'inventaire automatique. Qualiparc Discovery dispose d'un "requêteur" pour consulter instantanément toutes les informations collectées et simplifier chaque recherche. Il permet également de suivre et de contrôler les différentes évolutions des postes de travail. Sans aucun résident sur les Lire l'article

Où se trouvent les éléments de la sauvegardeChaque fois que vous sauvegardez WINS, celui-ci place les fichiers de sauvegarde de la base de données dans un sous-répertoire à deux niveaux appelé \wins_bak\new (sous le chemin de sauvegarde de la base de données WINS actuellement configuré). Sous NT, la racine du dossier de sauvegarde est par défaut \%systemroot%\system32\wins Lire l'article

InconvénientsOn peut choisir de ne pas utiliser le serveur HTTP (animé par Apache) pour deux raisons. Premièrement, bien que sa dernière version (2.0.18) soit de grande qualité et jouisse de l'assistance directe du lab de Rochester, c'est encore une livraison alpha. Vous ne voulez peut-être pas mettre votre activité entre Lire l'articleLes plus consultés sur iTPro.fr

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution À la une de la chaîne Tech

X

|