Graphiques compliqués

Certains programmes PC comme AutoCad permettent de tracer des graphiques avec une souris puis de convertir les dessins en un fichier vectoriel, facile à copier en PCL. Pour tracer un premier graphique, j'ai démarré avec du papier à dessin quadrillé. Je me suis ensuite muni d'une copie du logo, l'ai

Lire l'article

Supporter les visites sur site

Même les utilisateurs les plus mobiles sont quelque fois présents au bureau. Pour qu'ils puissent se connecter directement au réseau, il y a plusieurs possibilités: stations d'accueil, adaptateurs de réseau PC Card, et adaptateurs sans fil.

Les stations d'accueil contiennent des NIC et d'autres composants permettant aux utilisateurs de travailler

Lire l'article

Etude en ligne !

Halogen Software annonce Halogen eSurveyor 3.3 Open, logiciel d'étude en ligne qui utilise SQL Server pour stocker et extraire les informations provenant des clients, entreprises et employés. Une page Web de gestion de l'étude permet de sélectionner et contrôler les études réalisées à partir d'une liste commune sur Internet. Il

Lire l'article

Marathon Endurance

Factory systemes présente Marathon Endurance, système qui fait partie de la gamme de solutions destinées à fiabiliser la fonction PC qui s'étend du PC aux systèmes de stockage déportés en passant par les architectures RAID. Il offre une disponibilité de l'ensemble de la fonction de 99,999%, l'utilisation de matériels et

Lire l'article

Groupes intégrés

Outre le fait qu'il vous permet d'attribuer des droits utilisateur aux comptes et groupes utilisateur, NT octroie automatiquement certaines autorités à ses groupes intégrés. Ces groupes reflètent divers rôles prédéfinis (Administrator, Power Users, par exemple) et l'appartenance à un groupe intégré accorde un grand nombre de droits que vous ne

Lire l'article

Connexion entre deux pare-feu

Q : Un nouveau partenaire est proche de l'une de nos agences. Par souci d'économie, nous l'avons relié à notre bureau en installant une connexion Ethernet vers le port DMZ sur l'unité pare-feu/routeur de notre agence, avec un autre pare-feu dans son bureau pour acheminer ses données sur un VPN

Lire l'article

Administration des utilisateurs sur des systèmes multiples

L'administration des nouveaux utilisateurs de la V5R1 permet de créer des utilisateurs, de changer les mots de passe d'utilisateurs ou d'autres attributs de profils utilisateur, de passer en revue les objets que les utilisateurs possèdent, et de supprimer des profils utilisateur (le tout sur des systèmes multiples). Pour utiliser cette

Lire l'article

Un exemple simple

Dans cet exemple, je veux imprimer en haut de la page un rectangle contenant sept rectangles plus petits (figure 1). Après être entré en mode graphique PGL, je choisis une plume de largeur 0.25. Les commandes utilisées pour tracer sont PU (pour pen up) et PD (pour pen down). En

Lire l'article

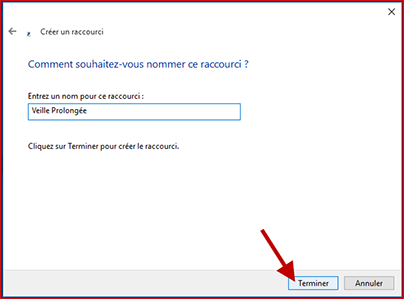

Utiliser Offline Files

Un autre outil qu'il faut préconiser aux utilisateurs mobiles est la fonction Offline Files de Win2K. Elle garantit que les utilisateurs se servent des dernières versions des fichiers résidant sur le réseau de la société. Les utilisateurs mobiles peuvent utiliser cette fonction pour transférer un fichier ou un dossier et

Lire l'article

Crypter les sauvegardes de bases de données

DBAssociates présente SQLLiteSpeed, utilitaire de sauvegarde et restauration qui peut crypter et compresser les données au cours de la sauvegarde. Quelques caractéristiques : cryptage 128-bit, totale protection avec mot de passe.

Solution de Business Intelligence

Information Builders propose une solution basée sur des modèles de rapports de tableaux de bord adaptés à la problématique métier des entreprises. Celle-ci tient compte des besoins propres à chaque secteur d'activités. Information Builders propose une solution de gestion pour les établissements hospitaliers avec un pilotage des données de fonctionnement

Lire l'article

Des droits utilisateur avancés

NT possède une classe supplémentaire de droits avancés, visible quand vous cochez la case Show Advanced User Rights dans la boîte de dialogue User Rights Policy. Ces droits, qui octroient un droit spécial sur les services NT internes et sur certains types de services tiers qui étendent l'OS, sont extrêmement

Lire l'article

Visualiser son site web de l’exterieur avec Anonymizer. com

Q : Nous voulons parfois nous assurer que notre site Web fonctionne bien vis-à -vis du monde extérieur. A moins d'appeler un autre fournisseur, existe-t-il un moyen simple pour cela ?

R : Certainement. Un service appelé Anonymizer. com (http://anonymizer. com/) offre un utilitaire Windows vous permettant de visualiser des sites

Lire l'article

Vue graphique des disques

La V4R5 supportait la gestion des disques, avec une image de l'emplacement physique de l'unité disque sélectionnée. Dans la V5R1, l'image s'est transformée en une nouvelle vue graphique (figure 4). C'est un point d'observation d'où l'on voit les unités de disques actives, les jeux de parité, les paires en miroir,

Lire l'article

Graphiques

Utiliser des graphiques vectoriels équivaut à posséder une plume avec laquelle on trace des lignes, des polygones, des arcs, des cercles, et des segments. Les premières imprimantes graphiques étaient des traceurs pour dessiner des plans, entre autres, au moyen d'un système de grille à deux dimensions matérialisées par des coordonnées

Lire l'article

Mettre à niveau les ordinateurs mobiles

Outre l'exécution des tâches de configuration quand les systèmes mobiles de la société entrent pour la première fois en action, il faut développer des méthodes intelligentes pour inclure les ordinateurs portables dans l'OS, le service pack, ou les mises à niveau d'applications dans toute la société. Vous pourriez utiliser des

Lire l'article

Contrôler les serveurs et le réseau

Breakout Software vient de lancer MonitorIT 4.0, outil qui permet de contrôler les serveurs, la disponibilité des unités réseau, les temps de réponse, et les performances. WinServices-Watch analyse les services Windows sélectionnés. La fonctionnalité ServerWatch contrôle les échecs, les temps de réponses et la disponibilité des services IP (SQL Server,

Lire l'article

IBM et Thales s’allient…

IBM Global Services et Thales Secure Solutions viennent de conclure une alliance commerciale. Cette alliance repose sur une complémentarité des offres dans les métiers du conseil, de l'intégration et de l'exploitation, et sur une coopération des forces commerciales incluant la mise en place d'un plan d'action commercial et marketing.

Lire l'article

Des droits utilisateur puissants

Il faut surveiller de près plusieurs droits importants, particulièrement sur les ordinateurs qui stockent des informations sensibles, hébergent des opérations critiques, ou servent de stations de travail pour des utilisateurs hautement privilégiés. L'allocation de ces droits peut renforcer - ou affaiblir - la sécurité de tout le domaine.

Access this

Lire l'article

Google.com et liens directs sur binaires

Q : Il y a peu, alors que j'avais lancé le moteur de recherche de Google.com, j'ai cliqué sur un lien qui ouvrait un document directement dans Microsoft Word. Plus tard, en modifiant d'autres documents, j'ai constaté que tous mes styles prédéfinis avaient changé. En creusant le sujet, j'ai

Lire l'articleLes plus consultés sur iTPro.fr

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution