Le réseau

Exchange Server n'est que rarement limité par le réseau mais cela peut néanmoins être le cas. On constate un très fort taux d'utilisation du réseau sur les serveurs supportant une lourde charge. Souvent, les utilisateurs blâment le réseau en cas de mauvaises performances au niveau du client, même lorsque les

Lire l'article

Utiliser les vues indexées

L'un des plus grands avantages des vues indexées est que les requêtes n'ont pas

besoin de référencer directement une vue pour utiliser l'index sur la vue. Considérez

la vue indexée Product_Totals. Supposons que l'on exécute l'instruction SELECT

suivante :

SELECT productid, total_qty = sum(Quantity)

FROM dbo."order details"

GROUP BY

Windows File Protection (WFP)

Windows 2000 et Win98SE contiennent WFP, processus s'exécutant à l'arrière-plan sur chaque serveur et station de travail Windows 2000. WFP surveille les fichiers système installés par Windows 2000 dans \winnt\system32. Si un utilisateur ou une application remplace l'un de ces fichiers protégés par une version différente, WFP restaure incognito, à

Lire l'article

IBM : une stratégie Linux multi plates-formes internationale

IBM propose Linux sur toutes ses plates-formes. Sur les S/390 (zSeries), le constructeur adopte des tarifications avantageuses adaptées. Même si cette version n'est pas destinée, selon Gartner, à générer de nombreuses ventes, elle offre une ouverture à ses utilisateurs actuels. Sur les RS/6000 (pSeries), SuSE a annoncé la disponibilité de

Lire l'article

Où il est préférable d’en avoir moins

Dan et moi avons également arrêté un certain nombre de clients ayant quasiment acheté la fonction SMP en pensant que cela leur apporterait plus de ressources système. Leurs taux d'utilisation de CPU en période de pointe tournait à près de 90%, et ils pensaient, à tort, que la fonction SMP

Lire l'article

Rien n’est parfait, hélas !

La MMC peut certes simplifier considérablement la vie des administrateurs systèmes, mais j'ai rencontré quelques soucis en l'utilisant. Par exemple, au cours de mes tests en laboratoire d'Active Directory, je devais manipuler le composant logiciel enfichable Utilisateurs et Ordinateurs Active Directory de la MMC (celui que la plupart des administrateurs

Lire l'article

Le sous-système disque

La plupart des problèmes de performances d'Exchange Server sont associés aux entrées/sorties. Le nombre et la nature des disques et des contrôleurs de votre système peuvent faire une différence considérable sur les performances globales d'Exchange Server car ce dernier mélange deux types d'opérations d'entrées/sorties. Les journaux de transaction utilisent des

Lire l'article

Suivi des composants

Dans Windows NT 4.0, le problème des DLL étant difficile à résoudre, la meilleure stratégie est d'essayer d'éviter le problème. Dans bien des cas, les entreprises sont obligées de séparer certaines applications les unes des autres, pour qu'elles ne partagent pas les fichiers .dll et les autres composants. Mais cette

Lire l'article

Le laboratoire Open Source Development Lab

Les principaux constructeurs qui éditent ou supportent des Unix propriétaires sont confrontés à un dilemme : comment se rallier à cette vague tout en défendant leur position ? Ils ont trouvé une solution élégante en créant le laboratoire Open Source Development Lab. IBM, Intel, Hewlett-Packard et NEC vont investir des

Lire l'article

Avantages supplémentaires

SMP peut aider à la sélection dans les requêtes (via l'instruction Select de SQL ou la fonction Select Records décrite dans l'écran Work with Queries) dans les zones à accès protégé, l'accès séquentiel et l'accès séquentiel skip. Le parallélisme peut également s'avérer utile dans les opérations de requête utilisant le

Lire l'article

Construction de consoles personnalisées

Il n'est pas indispensable de limiter les consoles à des tâches d'administration

et de maintenance. Du fait que la MMC supporte de façon stable tout un ensemble

de technologies, on peut concevoir des consoles pour à peut près toutes les tâches

ou affichages que l'on puisse imaginer.

Internet Explorer

Mémoire

Il existe une blague dans le milieu de l'aviation : « on ne peut jamais embarquer trop de carburant dans un avion - sauf si ce dernier est en feu. » On peut dire la même chose de la mémoire RAM (si ce n'est qu'elle est inflammable). Pour mettre en

Lire l'article

Séquence d’application des Stratégies de groupe

Chaque GPO possède un jeu complet de paramètres d'ordinateurs et d'utilisateurs. Il est possible de spécifier une valeur pour la plupart d'entre eux ou bien de les laisser Non configurés (ce qui revient à signifier à Windows 2000 de n'engager aucune action). Les paramètres non configurés indiquent à Windows 2000

Lire l'article

Les tarifs

En cohérence avec le modèle du logiciel libre, le coût des licences des systèmes Linux et des applications qu'il supporte baisse considérablement. Il devient même gratuit dans certains cas : il suffit aux utilisateurs de télécharger les logiciels. En pratique, pour des raisons de commodité, les constructeurs et leurs partenaires

Lire l'article

RPG pour la gestion

Dans un monde en évolution rapide, il me semble que le RPG a encore un grand rôle à jouer comme langage de programmation en gestion. Mais, pour préserver ce rôle, il doit évoluer vers de nouvelles technologies comme Java, pour être encore plus productif en matière de coding et de

Lire l'article

Consoles sans tâches

On peut créer des consoles dénuées de toute tâche qui ne contiennent aucun outil et les distribuer dans toute l'entreprise. Par exemple, il m'est arrivé de créer des consoles dotées d'icônes pointant sur des pages Web et de les envoyer comme attachement à un e-mail. Les fichiers de console sont

Lire l'article

La CPU

Le processeur est le candidat le plus évident au groupe des facteurs clés des performances d'Exchange Server. Chaque instruction exécutée doit passer par la CPU et la plupart des autres composants systèmes ne sont là que pour prendre des données dans la CPU ou les y emmener. La vitesse du

Lire l'article

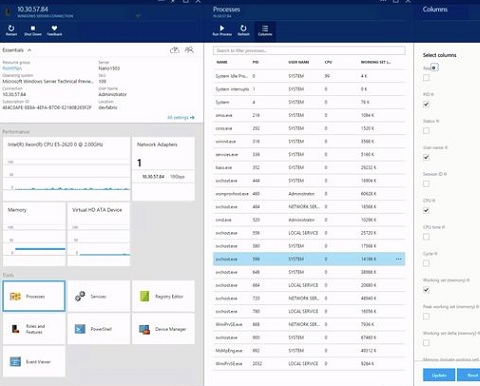

Colonnes de données

L'écran 2 présente l'onglet Data Columns, dans lequel on peut sélectionner les

informations de performances à récupérer dans le suivi (par exemple, temps CPU

consommé, durée, lectures logiques, écritures physiques, etc.).

Les colonnes de données renvoient également des informations concernant l'environnement

ayant généré le suivi, telles que le SPID,

Comment être certain que le logiciel ne contient pas de programme « cheval de Troie », de virus ou de programme avec sorties dérobées ?

Cette question permet de savoir si le fournisseur maîtrise vraiment son processus de développement et de distribution. Les conséquences d'un manque de contrôle peuvent être graves : un employé du fournisseur peut mal concevoir la sécurité ou mal la mettre en oeuvre ; ou un autre pourrait, par malveillance, ajouter

Lire l'article

Inconvénients dans NT

La méthode d'accès à deux niveaux présente certains inconvénients lorsqu'elle est appliquée à NT. Elle utilise, en effet, plus de groupes qu'habituellement dans NT. Pour obtenir un tableau complet de toutes les ressources auxquelles un utilisateur peut accéder, il faut compter non seulement sur les groupes globaux des domaines, mais

Lire l'articleLes plus consultés sur iTPro.fr

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer